漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024204

漏洞标题:新东方某分站任意命令执行漏洞 (内网渗透危害较大请尽快修复)

相关厂商:新东方

漏洞作者: 猪猪侠

提交时间:2013-05-21 13:09

修复时间:2013-07-05 13:10

公开时间:2013-07-05 13:10

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-21: 细节已通知厂商并且等待厂商处理中

2013-05-21: 厂商已经确认,细节仅向厂商公开

2013-05-31: 细节向核心白帽子及相关领域专家公开

2013-06-10: 细节向普通白帽子公开

2013-06-20: 细节向实习白帽子公开

2013-07-05: 细节向公众公开

简要描述:

最近看了《中国合伙人》,听说以新东方为原型。

前两天提交了两个问题,给的分都很少,不是太满意,今天就再深入一下,发现新东方某分站存在严重命令执行风险,可直接内网渗透,危害十分严重。

详细说明:

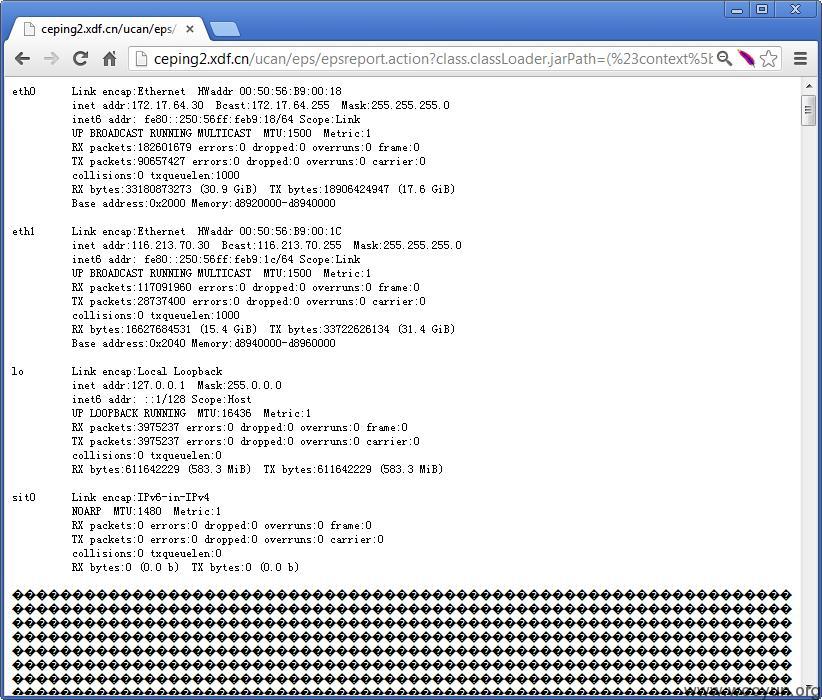

ceping2.xdf.cn 分站,命令执行漏洞。

服务器在内网

翻了一些配置文件,在JDBC处找到一台SQLServer,直接暴破了SA密码,再DUMP了系统管理员密码。

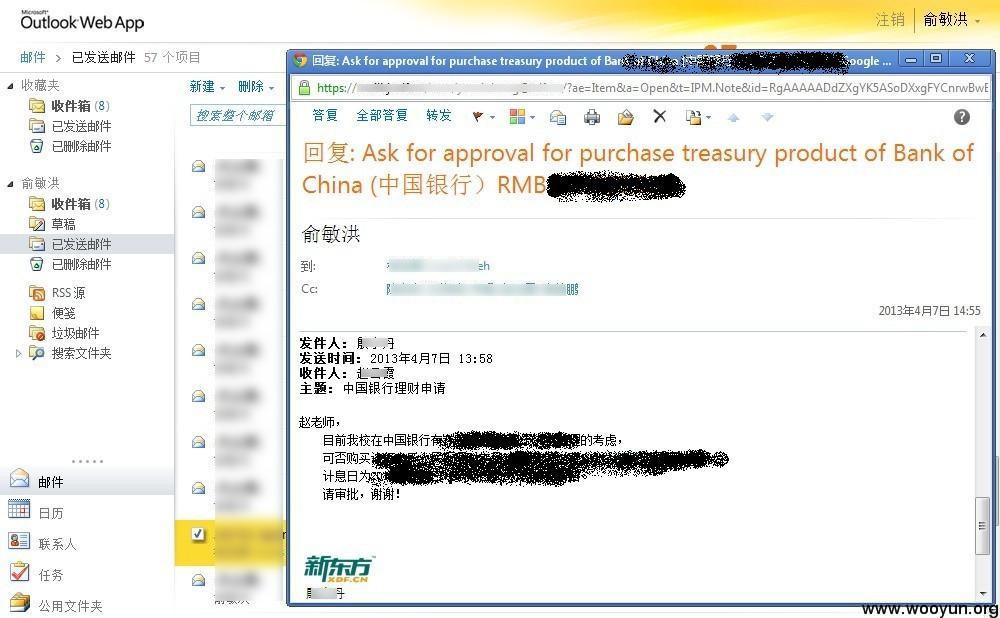

net use \\内网ip\c$ /user:administrator "DUMP出来的密码"

写了个以上的批处理尝试密码,之后psexec.exe 内网50%机器直接系统权限。

漏洞证明:

修复方案:

更新最新的Struts2组件,重新规划内网安全运营与安全管理方案。

版权声明:转载请注明来源 猪猪侠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:19

确认时间:2013-05-21 13:28

厂商回复:

感谢提供,我们会尽快确认并修复。

最新状态:

暂无