漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020113

漏洞标题:一个弱口令引发的血案,拿下某高校的所有官方网站

相关厂商:广东某高校

漏洞作者: 专业查水表

提交时间:2013-03-15 17:33

修复时间:2013-04-29 17:34

公开时间:2013-04-29 17:34

漏洞类型:应用配置错误

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-04-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

其实我是标题党→_→

还是那句话:没有入侵过自己学校的黑阔不是好黑阔:( ´ ▽`)ノ

详细说明:

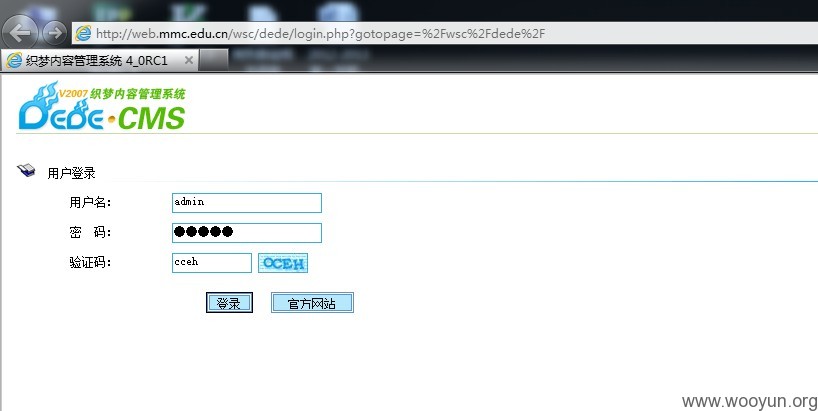

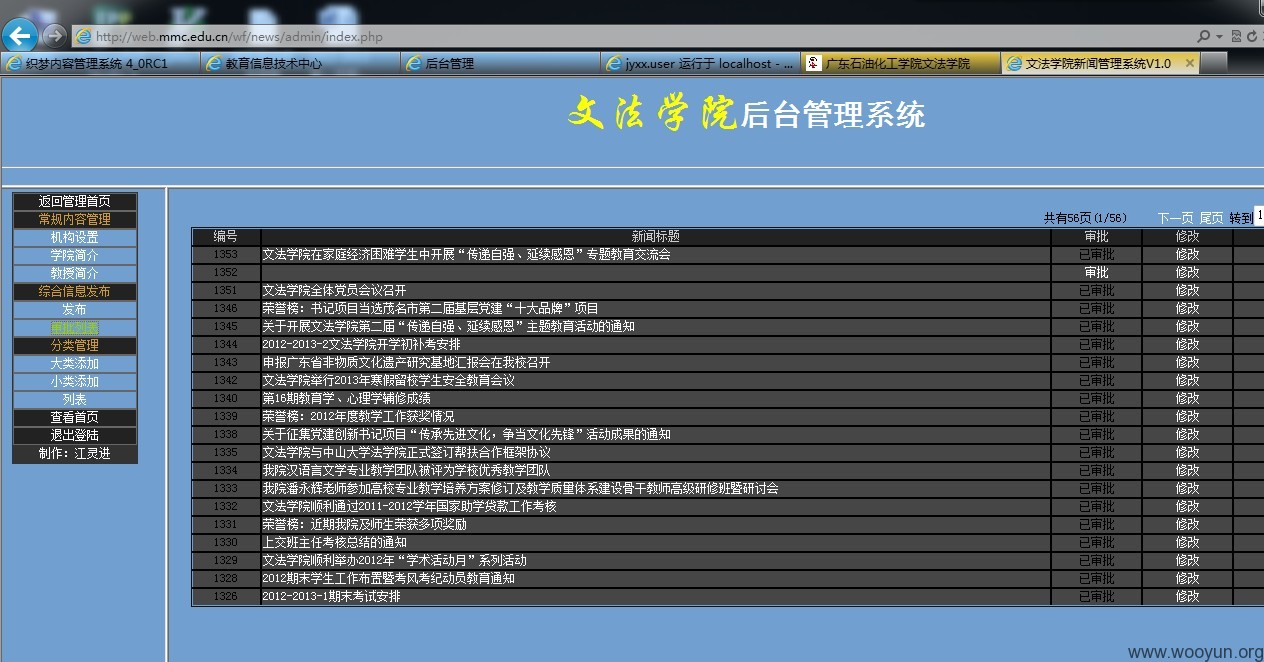

URL:web.mmc.edu.cn/wsc/dede/

闲着蛋疼~~~于是~~~找到了个学校外事处的后台~~~弱口令登录

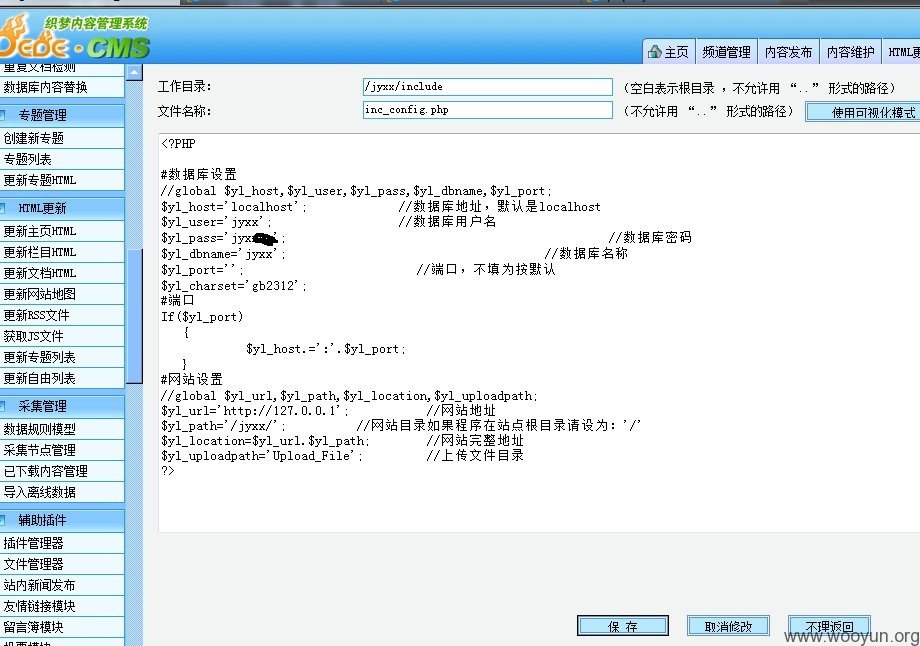

我始终觉得DEDEcms的文件管理器是一个很大的定时炸弹,我个人觉得用cms的一般都对网络安全不太懂得,更别说给你限制读取目录什么的了。。。于是。。利用文件管理器

神马教务处神马二级院系神马教育信息中心校报的一大堆目录全出来了

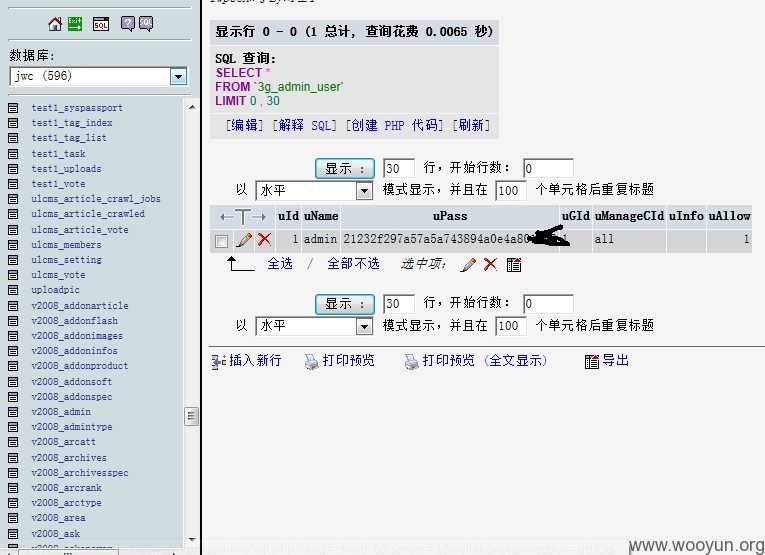

接着。。以教育信息中心为例。。拿到数据库连接信息,再找一下login文件查一下加密方式

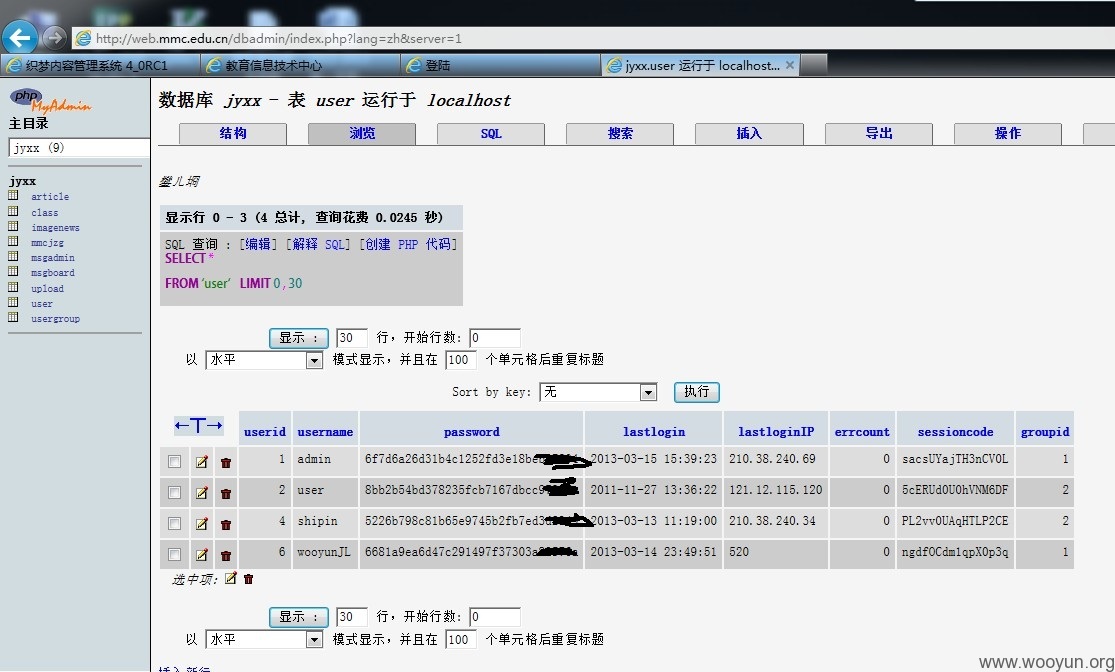

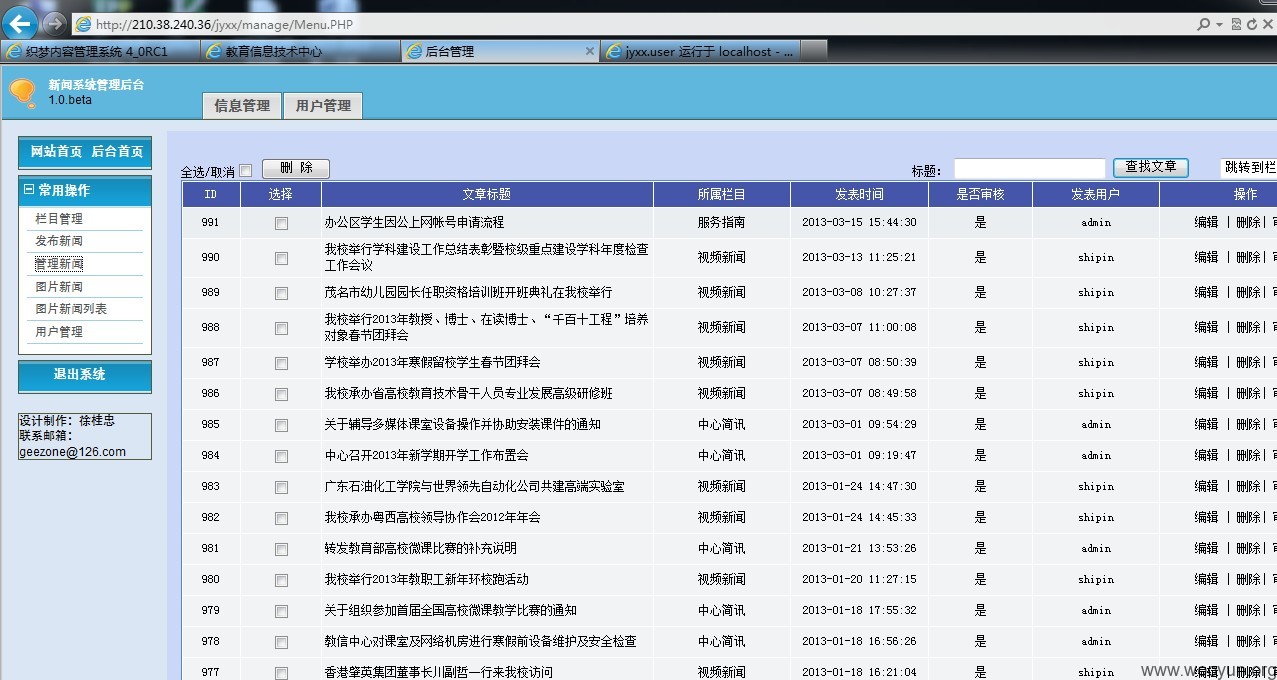

进数据库,插入用户

同样方法~~~可以拿到该服务器下的所有数据库~~~~还有我不得不吐槽一下~~我容易吗我~~~一个站点有四五个cms数据库怎么破~~~

还有。。不好意思..。不小心在后台把一篇文章给删掉了........

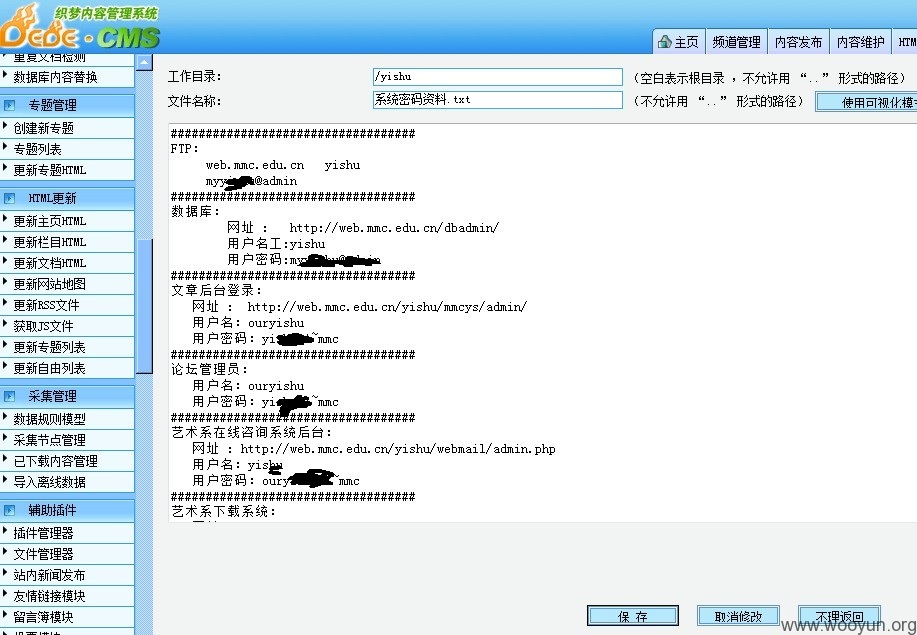

嗯~~人为的因素也有很多~~~很多管理员都喜欢把所有密码扔上面。。FTP神马的都在上面,

木有继续深入了~~~拿shell应该是很简单的事情~~

唯一的遗憾是~~教务系统不在该服务器ㄟ(▔▽▔)ㄏ 不过貌似有一个排课管理系统~~没去弄

漏洞证明:

如上~~~

修复方案:

还是加强管理员的安全意识吧........能给我加学分么=。=

版权声明:转载请注明来源 专业查水表@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝