漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-047297

漏洞标题:天天快递邮箱可爆破无验证码以及邮箱密码找回缺馅导致内部通讯录及敏感文泄漏

相关厂商:天天快递

漏洞作者: B1acken

提交时间:2013-12-29 20:22

修复时间:2014-02-12 20:23

公开时间:2014-02-12 20:23

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-29: 细节已通知厂商并且等待厂商处理中

2013-12-31: 厂商已经确认,细节仅向厂商公开

2014-01-10: 细节向核心白帽子及相关领域专家公开

2014-01-20: 细节向普通白帽子公开

2014-01-30: 细节向实习白帽子公开

2014-02-12: 细节向公众公开

简要描述:

如标题,不会不过吧,也不会说连系不上厂商吧,通讯录里有联系方式!

哈哈……

详细说明:

在网上买了点东西,从江苏发到浙江双十二买的,21日下午才收到货,历时九天呀,亲,这是什么样的速度。龟速!

首先说明,本人菜鸟

于是来到他们官网看看,在首页可以看到企业邮箱入口,以及OA系统入口链接

先看看主站先,未发现可利用点

Google一下,轻易的找到了后台,但没有帐号密码也没有什么用,也没有验证哟,亲

http://www.ttkdex.com/houtai/adminlogin.jsp

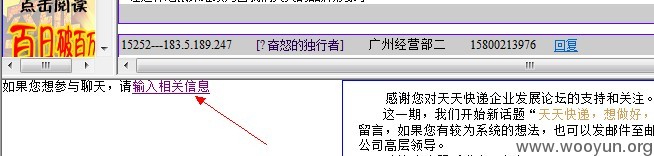

这里暂不管它,继续找,找到了一个在线聊天室

http://www.ttkdex.com/ChatRoom/forum/main.jsp

底部发现了这个

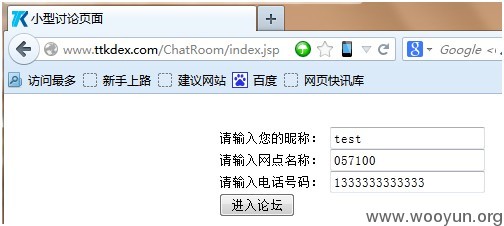

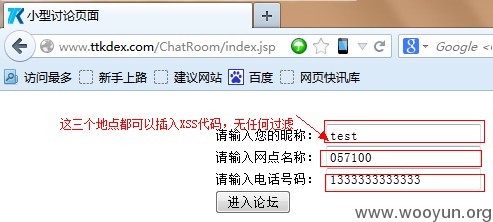

来到登陆页面,发现随便填填就可以在线聊天了

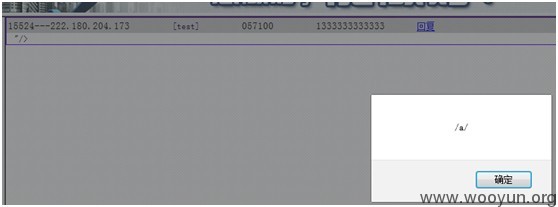

随便找一个回复,插入XSS代码,弹框了

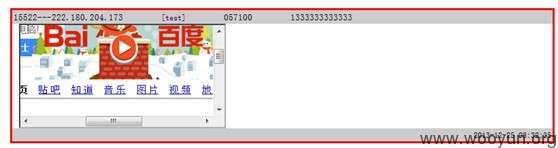

还有在回复处,没有过滤<iframe>标签

还有在进入论坛的登录处,网点名称和昵称,电话号话三处都存在XSS漏洞未做任何过滤

主站就先到这里,我们去看看企业邮箱,登录处无验证码只要知道用户名就好爆破

http://mail.ttkd.cn/

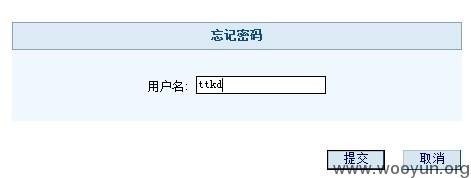

亮点在于,有忘记密码

试了admin提示说:此用用户未设置帐号保护功能或无此用户名

随便试了好多个,无果,最后ttkd

各种猜测,最后qw进去了

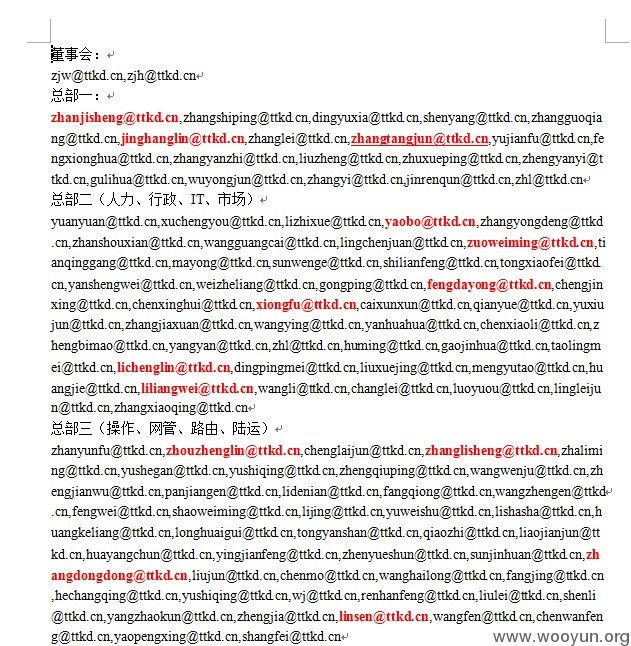

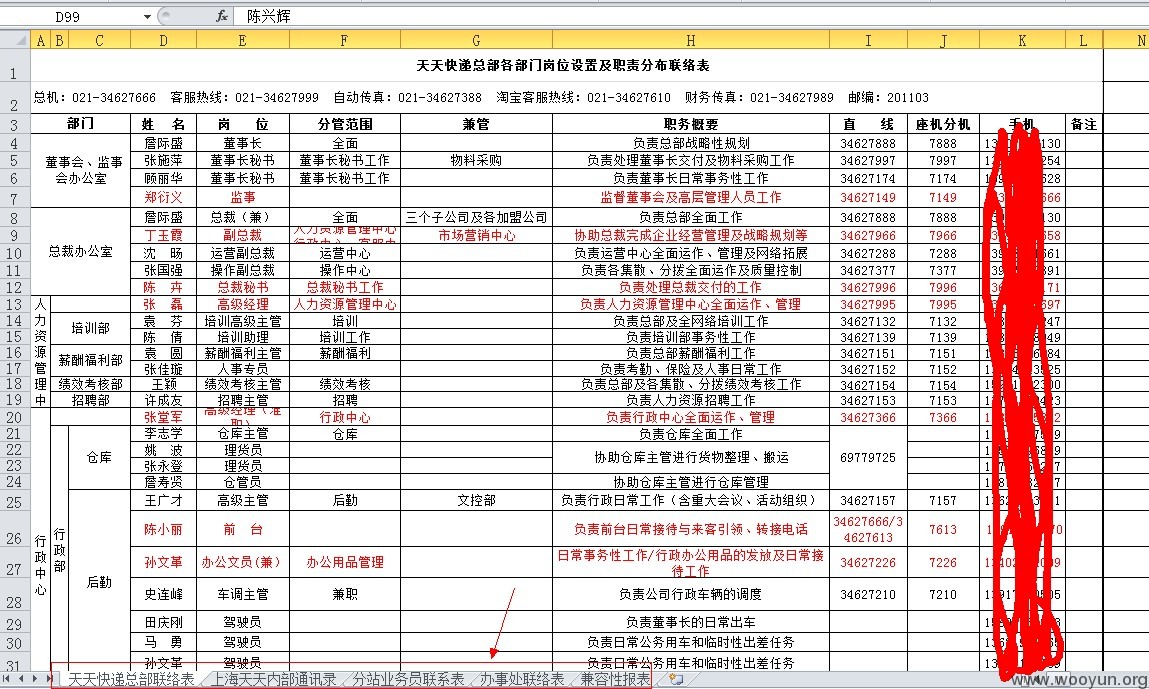

通过这个邮箱拿到了一些内部资料,还拿到了

[email protected] 张堂军 加盟部 高级经理 18917971555

[email protected] 江志华 上海办事处 高级主管 18918860911

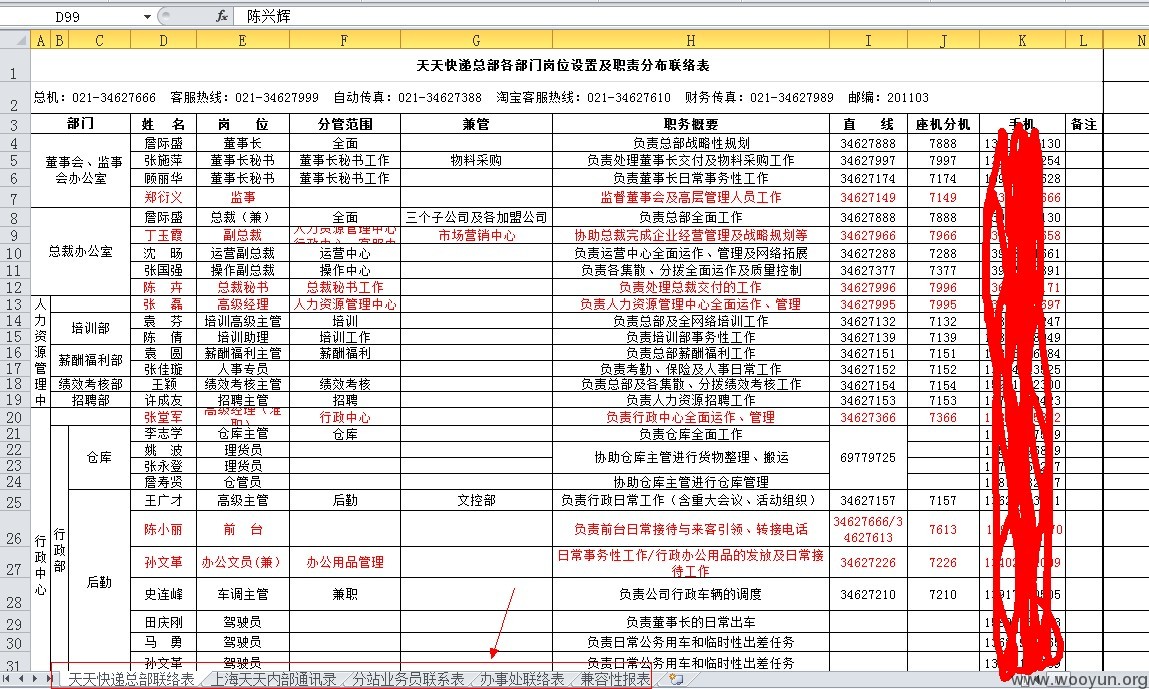

也拿到了内部通讯录等等,好多资料本人没有一一下下来分析,然后就是通过拿到的所有邮箱帐号,进行爆破

共计2000多个邮箱

通过爆破还拿下了这些邮箱

[email protected] [email protected] [email protected] [email protected]

[email protected]

[email protected] [email protected] [email protected]

[email protected]

[email protected] [email protected]

[email protected]

就不一一展示

漏洞证明:

修复方案:

加验证码,过滤等,你们懂的

最好是来一份礼物吧!

版权声明:转载请注明来源 B1acken@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-12-31 10:16

厂商回复:

对于XSS盲打以及所述涉及社会工程学的测试过程,CNVD不直接测试,已经将所述情况在30日下午转报给天天快递公司。

最新状态:

暂无