漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021106

漏洞标题:【盛大180天渗透纪实】第六章.红色警戒 (共库+上传=用户重要资料)

相关厂商:盛大在线

漏洞作者: 3King

提交时间:2013-04-02 08:41

修复时间:2013-05-17 08:42

公开时间:2013-05-17 08:42

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-02: 细节已通知厂商并且等待厂商处理中

2013-04-03: 厂商已经确认,细节仅向厂商公开

2013-04-13: 细节向核心白帽子及相关领域专家公开

2013-04-23: 细节向普通白帽子公开

2013-05-03: 细节向实习白帽子公开

2013-05-17: 细节向公众公开

简要描述:

鉴于此洞的危害,第一次自评20,不会又只给5吧。。 = =

另外,说好的礼物呢.... = =

【盛大180天渗透纪实】系列漏洞受到关注,表示灰常感谢~~

·学生党一枚~ 不懂编程,不是大牛= =,所以这个专题完全是站在网络爱好者的角度来复现当时的思路,尽可能地还原真实环境,所以写得细了些~

·本人提交这个系列的初衷,一是为了提醒厂商修复漏洞,二是为了和新人分享、交流渗透思路,共同提高~~

所以欢迎各位专业人士、大牛来吐槽,指正~~

Tips:

·由于时间较长,有些漏洞可能已经更改或修复,所以某些场景只能通过以前截图来还原事件环境。

·本次渗透可能涉及一些数据资料,但绝未脱库,谢绝跨省o(︶︿︶)o (相信盛大不是这样滴厂商~)

详细说明:

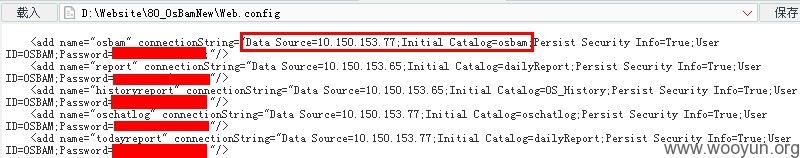

拿到图片上传服务器后,并没有停止脚步,因为这个IP段的主机挺多的,继续进行同IP段的主机扫描。。。

发现了一个盛大客服应用后台:http://service.os.sdo.com/frames/login.aspx

各种弱口令爆破不成功。。。

返回图片上传服务器。。。

在数据库遍历中,突然发现了一个问题。。

上次81端口服务器中也有数据表AUTH_USER,应该AUTH_USER是每个后台应用盛大基友的登录数据。。

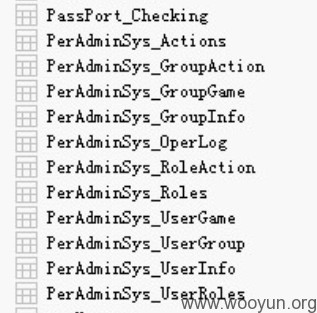

而在这个图片服务器中,不仅有AUTH_USER表,还有PerAdminSys_系列表

不过翻看这站,貌似没有后台应用啊。。。

难道。。 存在数据库共用?? 这不是一个站的数据库,而是多个站共用数据库?

如果是共用,那么此表对应的后台在哪呢。。。

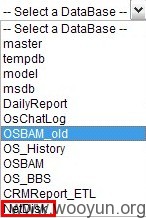

难道就是http://service.os.sdo.com ???

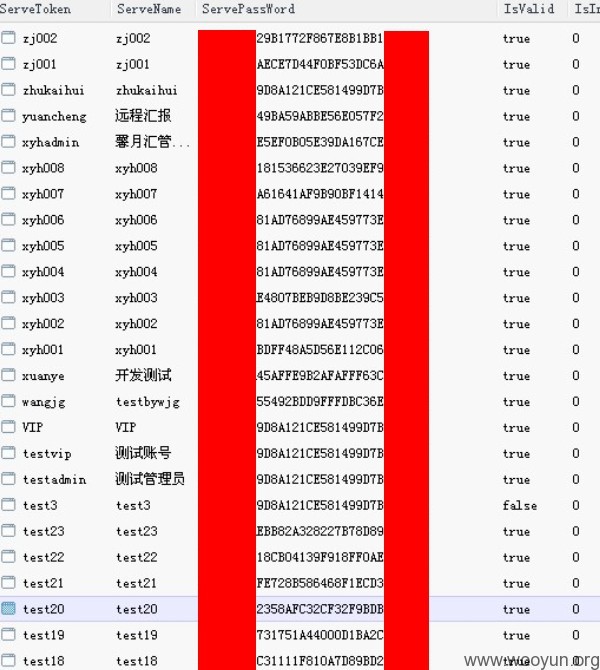

于是打开了PerAdminSys_UserInfo表,找到了一些管理员信息。和AUTH_USER不同的是,里面发现了密码(MD5)。

随便解密了两个MD5,进入service.os.sdo.com进行登录尝试。。 登录成功!

此站中有客服统计报表等敏感数据。

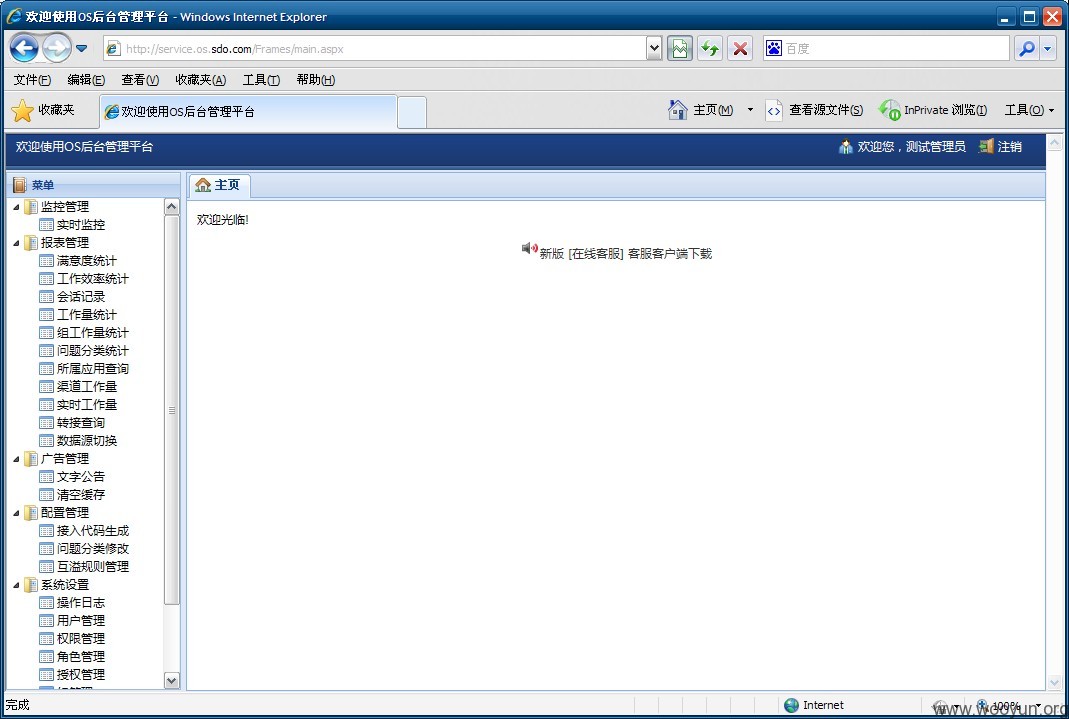

由于这个登陆的用户是最高管理员,所以测试是否能拿到服务器权限。。。

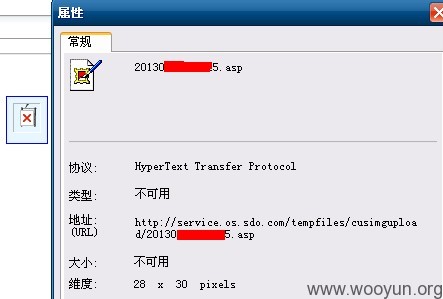

终于,找到了一处上传点。

尝试上传标准ASP木马。。。 成功!

说明存在未限制后缀名导致的任意文件上传漏洞。

于是拿到服务器权限,证实了先前的猜测。

上传标准ASPX木马获取服务器环境。。。

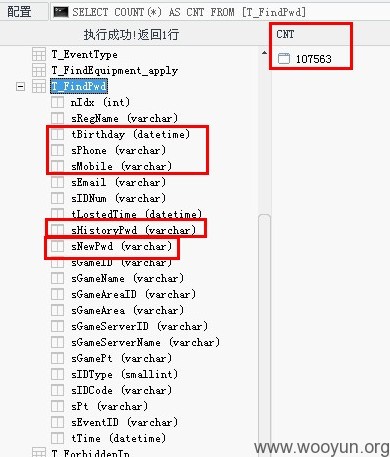

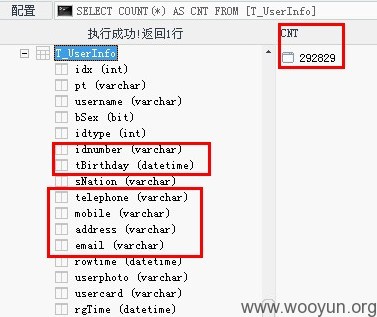

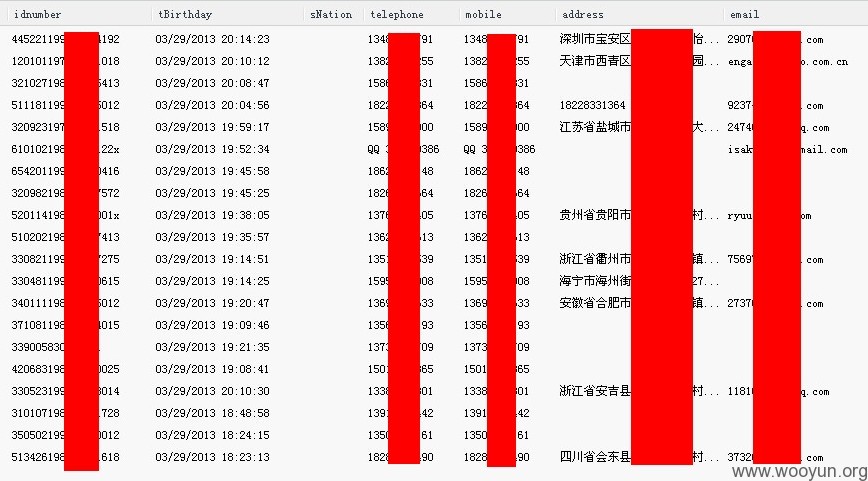

这时,一个数据库引起了注意。 NetDisk..? 网络硬盘?? 于是进去看了看

一看,不得了,将近30W用户详细信息,包括身份证号码,详细地址,甚至重设的新密码!!

由于太敏感,重设密码数据截图就不发了。

目测这是盛大的密码找回和装备找回系统的数据库。

由于数据量较大,一旦被不法分子获取,这些数据可是能有用的啊,有了密保问题和答案,以及新密码、历史密码、联系方式。。。 不敢想象了,不仅仅会是盗号。。更有可能冒充盛大客服进行进一步诈骗!!

希望盛大引起足够重视,尽快修补此漏洞!

漏洞证明:

修复方案:

由于数据量较大,一旦被不法分子获取,这些数据可是能有用的啊,有了密保问题和答案,以及新密码、历史密码、联系方式。。。 不敢想象了,不仅仅会是盗号。。更有可能冒充盛大客服进行进一步诈骗!!

希望盛大引起足够重视,尽快修补此漏洞!

·检查并清除本例中涉及的服务器Shell。

·各个应用数据库应该分开。

·加强系统后台上传类型的限制。

·说好的礼物呢 = = 听说盛大的礼物很给力啊。。 都是电子产品。。 期待ing。。。

版权声明:转载请注明来源 3King@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-04-03 09:31

厂商回复:

谢谢支持,漏洞已修复!ps:为什么总是上传漏洞。

最新状态:

暂无