漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-022466

漏洞标题:江民任我行CRM版本过低存在注射漏洞

相关厂商:北京江民新科技术有限公司

漏洞作者: 毒药

提交时间:2013-04-25 07:42

修复时间:2013-04-30 07:43

公开时间:2013-04-30 07:43

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-04-25: 细节已通知厂商并且等待厂商处理中

2013-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

其实是管家婆的问题~

详细说明:

登陆过滤不完整导致SQL注射并GETSHELL

漏洞证明:

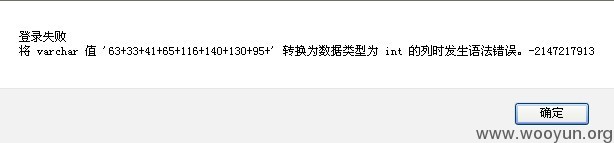

没有过滤单引号,因为CRM数据库用MSSQL,所以导致如下情况:

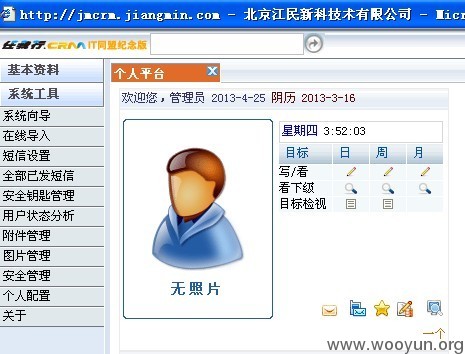

本地搭建后得出结论就是这就是加密后的用户密码,找源代码看到发现关键地方调用的代码全封装在了AceCRM.dll时,不懂反编译,只好SB似的把这密文一个一个的试(加密不复杂,要是神马SHA1之类的直接放弃),最后成功进入后台。

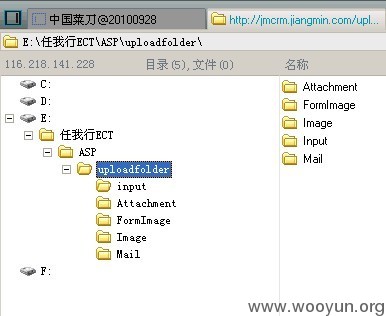

GETSHELL:导入XLS文件,因为服务器是IIS6,上传x.asp;.xls,菜刀连接。

修复方案:

升级吧,要不外网不开了不行么。

版权声明:转载请注明来源 毒药@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-04-30 07:43

厂商回复:

最新状态:

暂无