漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020643

漏洞标题:校园卡转账机密码记录并进行内网渗透

相关厂商:新开普电子有限公司

漏洞作者: 机械葫芦娃

提交时间:2013-03-25 16:54

修复时间:2013-06-23 16:54

公开时间:2013-06-23 16:54

漏洞类型:非授权访问

危害等级:中

自评Rank:7

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-25: 细节已通知厂商并且等待厂商处理中

2013-03-27: 厂商已经确认,细节仅向厂商公开

2013-03-30: 细节向第三方安全合作伙伴开放

2013-05-21: 细节向核心白帽子及相关领域专家公开

2013-05-31: 细节向普通白帽子公开

2013-06-10: 细节向实习白帽子公开

2013-06-23: 细节向公众公开

简要描述:

河南大多高校所使用的一卡通转账机存在此缺陷,能够绕过前端界面进行操作并安装恶意软件

详细说明:

一卡通转账机能够实现银行卡与校园卡的绑定和圈存(本例为工商银行),机器上有银行卡刷卡槽和校园卡插槽。而且校园所有终端均接入校园网。

对漏洞进行利用时可通过断网使其弹出浏览器界面并进行打开文件操作,或断电重启后进入Windows XP界面快速打开“我的电脑”进而定位到CMD。机器输入设备仅提供了数字键和“确定”“取消”键,貌似没有其他的输入设备可用.但在“C:\WINDOWS\system32\”文件夹下能找到系统内置的osk.exe(系统软键盘)

然后即可在CMD窗口中进行指令输入,进行更多的渗透操作。

漏洞证明:

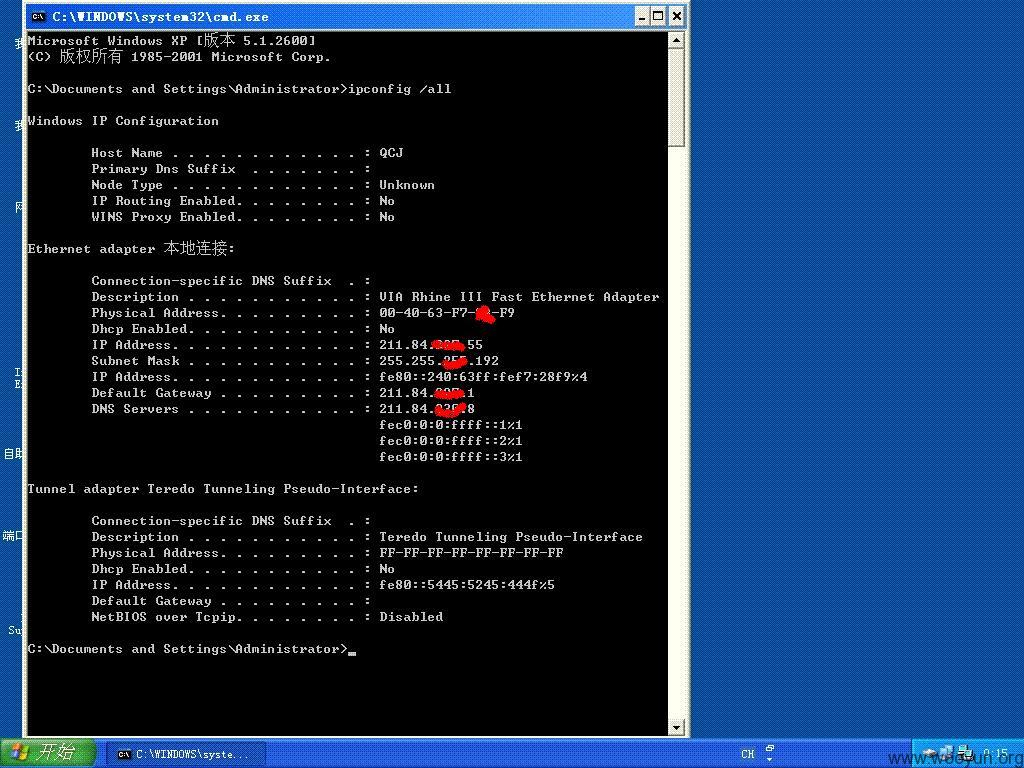

通过CMD查询网络信息得知该转账机的外网信息:

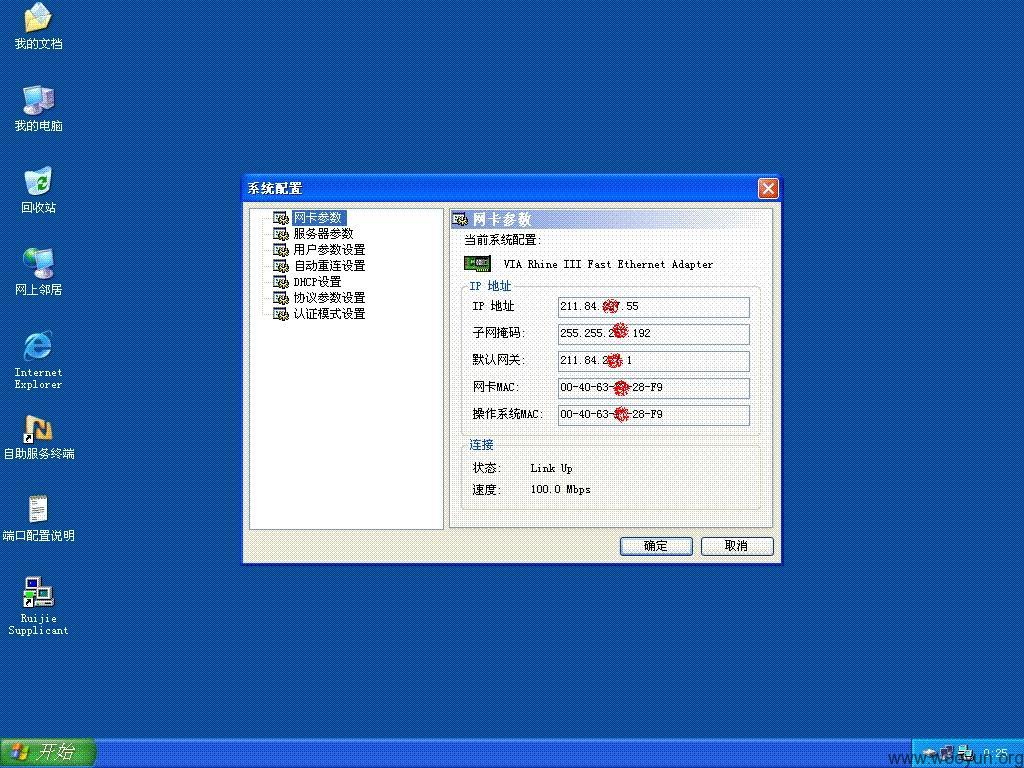

然后远程下载预先设置好的远控服务端,对转账机进行完全控制,然后切回到机器正常工作界面。(安装键盘记录之后能捕获到转账者的密码。)

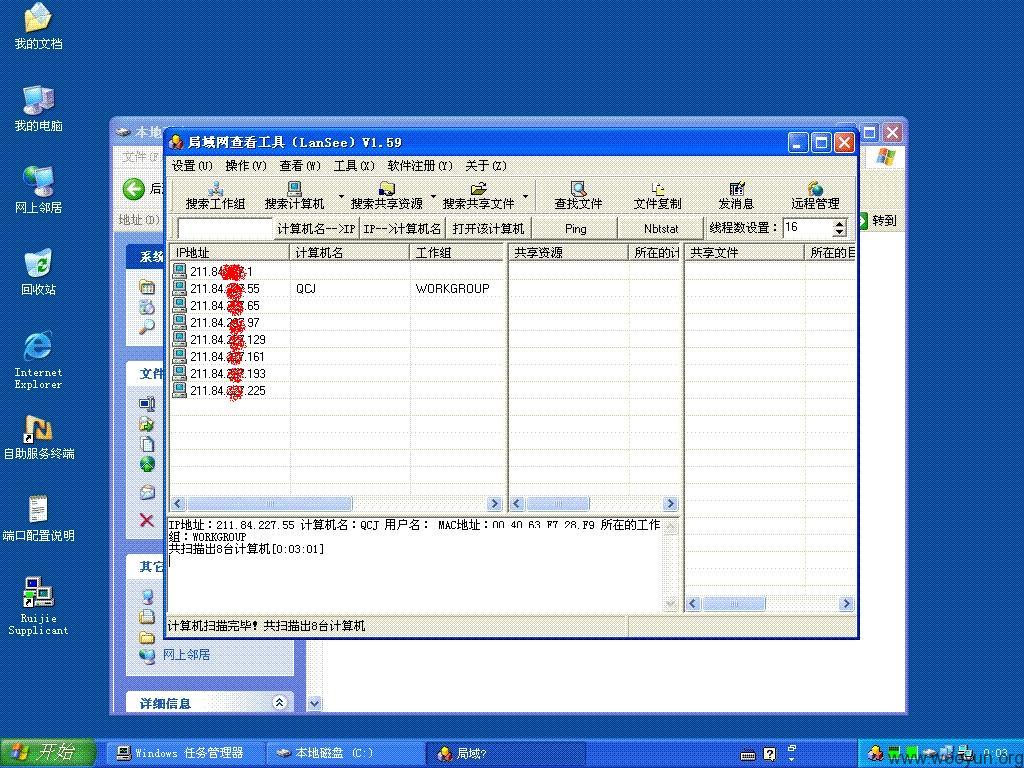

使用扫描器获知同网段其他转账机的IP。通过对C盘系统数据的分析,可得到系统的登录密码,由此可对同网段其他机器进行渗透。

修复方案:

1.对系统进行优化,在浏览器处做好屏蔽

2.删除系统自带软键盘

3.不要用一个ghost镜像来安装所有机器,即使安装,系统密码不要设置相同的

版权声明:转载请注明来源 机械葫芦娃@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2013-03-27 23:07

厂商回复:

对于终端机绕过,CNVD未直接复现,已经由CNVD以简要方式通报软件生产厂商,同时感谢白帽子提供的位置信息,目前尚未有进一步反馈。

参考自评rank 10

最新状态:

2013-03-29:厂商已经提供解决方案,并在近期在全国进行修复:1.屏蔽系统中的软键盘和命令行(即删除系统中cmd.exe和osk.exe两个系统文件 );2.更新应用程序的浏览器组件,屏蔽浏览器组件的右键功能。3.更换所有终端的操作系统密码,保证每台终端采用复杂密码并且密码不一致。