1. 收到百度HI的消息,就进去看消息,突然想了想,这里会不会有漏洞呢?

2. 进入百度HI网页版,开了个百度的小号,进行测试。

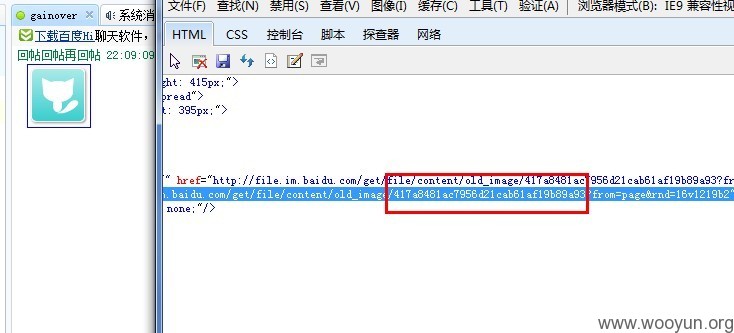

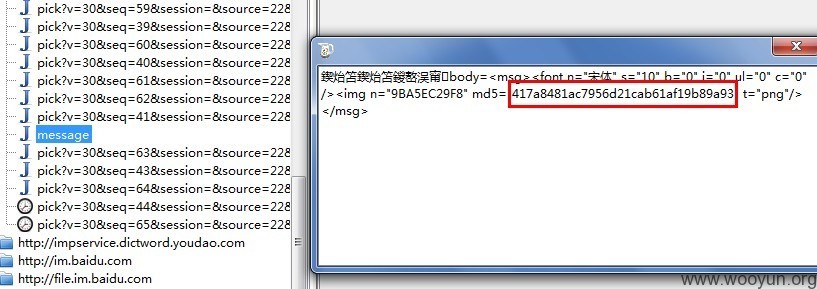

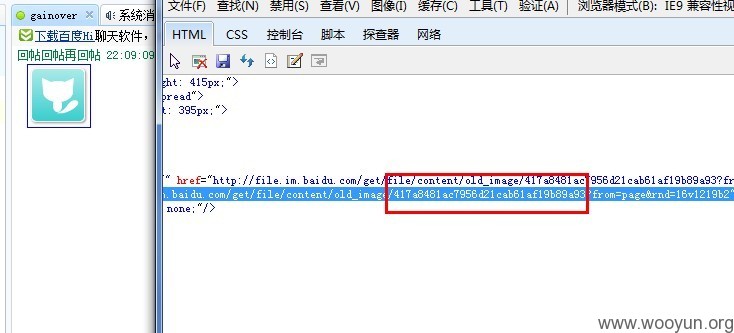

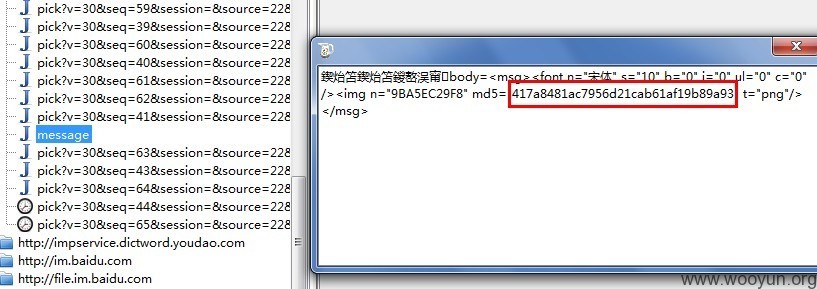

3. 首先,还是老办法,给小号发送一张图片,并打开调试工具,查看发送的那个图片。

4. 同时,我们还对发送数据进行抓包。

5. 可以看到上面2个图中的相同之处。

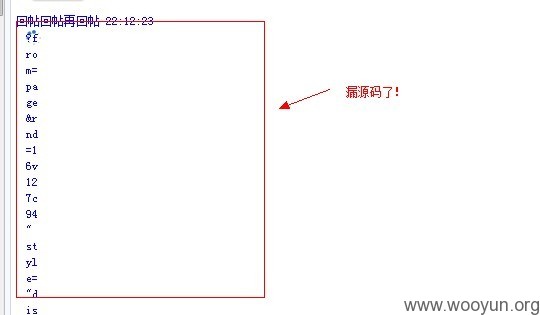

6. 由于是聊天窗口,消息肯定是采用innerHTML之类的输出,如果没过滤 " > 之类的,则可以对输出内容进行闭合并构造。

7. 首先做一个简单的测试。 我们将POST的数据中 body参数修改如下:

POST URL:http://web.im.baidu.com/message (仅列出被修改的参数)

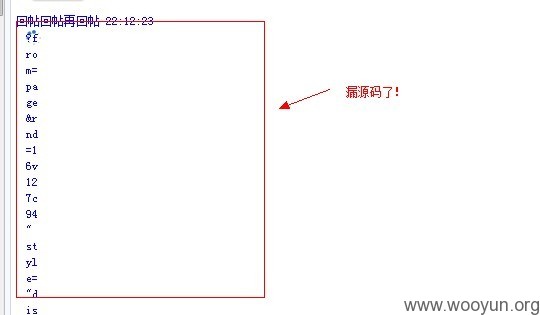

说明:将md5的值末尾加了">

8. 可以看到我的号收到了消息,并且侧漏了!!

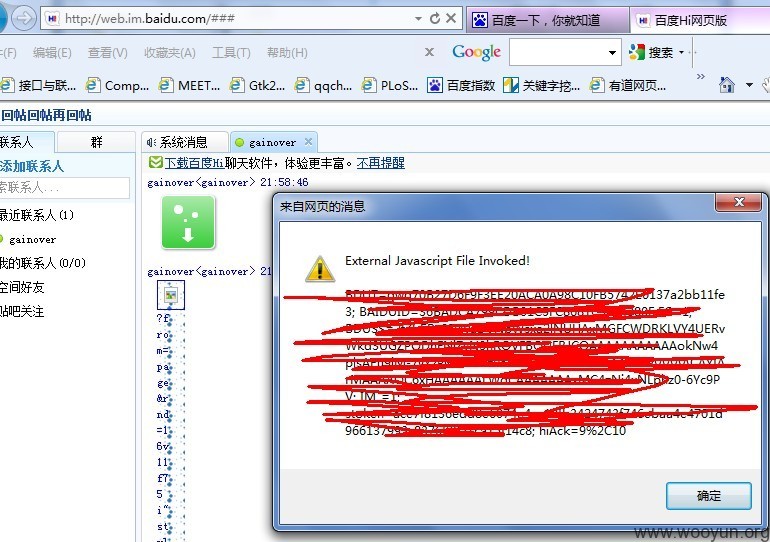

9. 这说明,百度这里确实没有过滤,进而构造利用代码,将body参数改为以下内容。

10. 以上测试代码,调用外部JS, 效果见漏洞证明