漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146532

漏洞标题:北方最大的杀虫剂厂商因某漏洞导致严重信息泄露(运营平台/OA/分销系统/考勤系统/报表系统),企业信息几乎被脱光

相关厂商:河北康达有限公司

漏洞作者: 道极

提交时间:2015-10-13 21:09

修复时间:2015-11-30 15:14

公开时间:2015-11-30 15:14

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-13: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经确认,细节仅向厂商公开

2015-10-26: 细节向核心白帽子及相关领域专家公开

2015-11-05: 细节向普通白帽子公开

2015-11-15: 细节向实习白帽子公开

2015-11-30: 细节向公众公开

简要描述:

河北康达有限公司(原河北省康达精细化工公司)位于河北保定市,从1989年创建至今,在二十余年的发展历程中,逐步成长为我国长江以北最大的气雾杀虫剂厂家和北方卫生杀虫研产基地。

详细说明:

主域名:http://**.**.**.**/

扫子域名,然后。。。

康达运营管理平台

http://**.**.**.**/Pages/Admin/SysAdmin.aspx?Id=1

ip:**.**.**.**:8888

Microsoft IIS 6.0 windows server 2003

弱口令 admin 123456

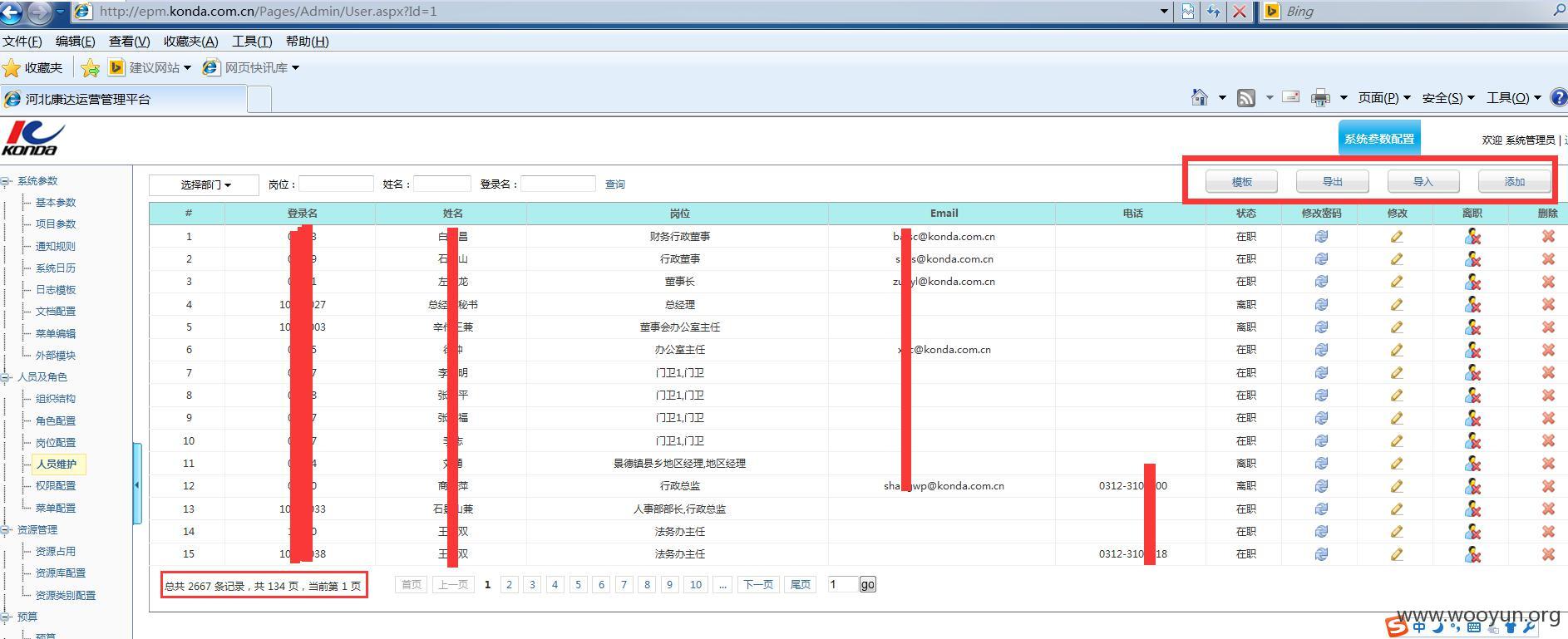

人员维护处,可以导出全公司的人员名单,包括姓名、邮箱、电话等

http://**.**.**.**/Pages/User/UserHome.aspx 换个链接

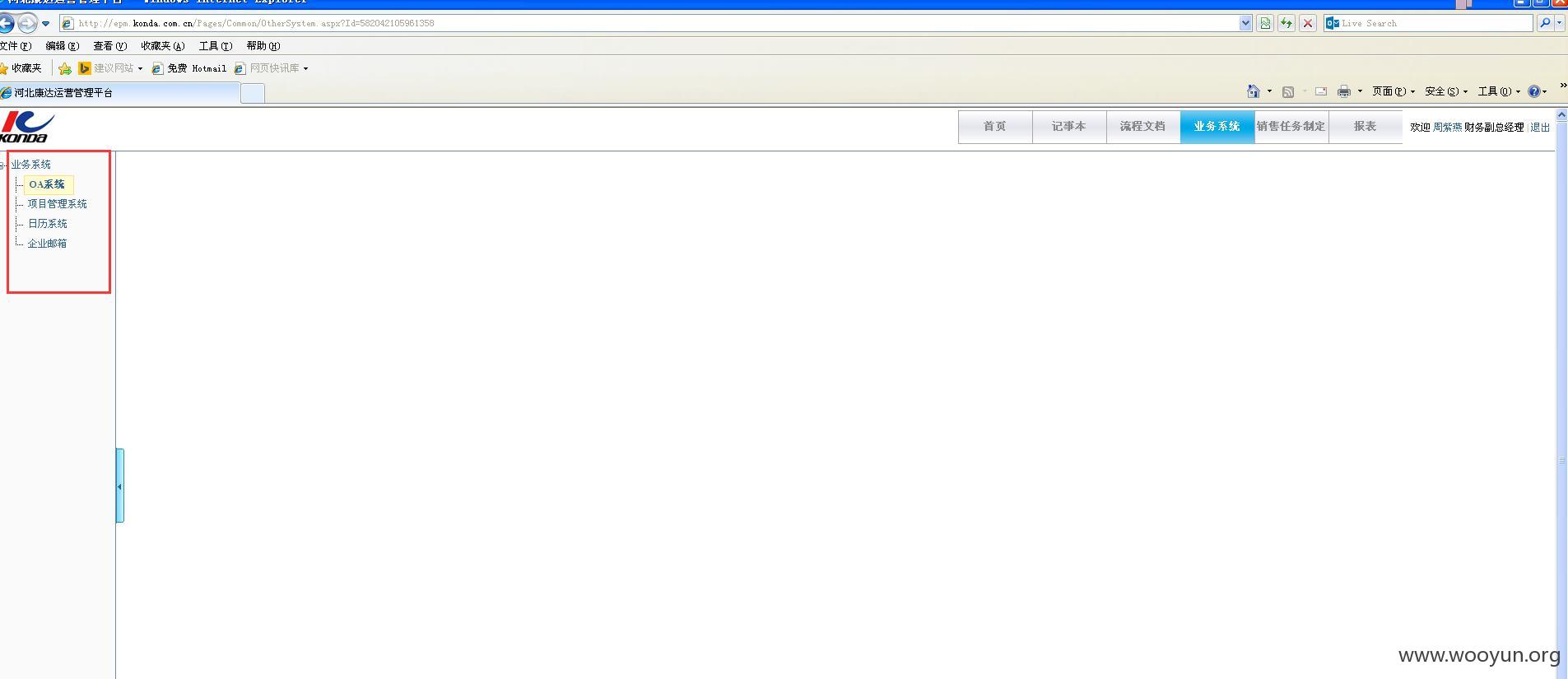

员工登录运营平台后可以登录跳转到如下系统:

OA系统(默认账号密码都是工号)

销售管理系统(默认账号密码是工号)

项目管理系统(可单点登录)

日历系统(挂了)

报表系统(可以单点登录)

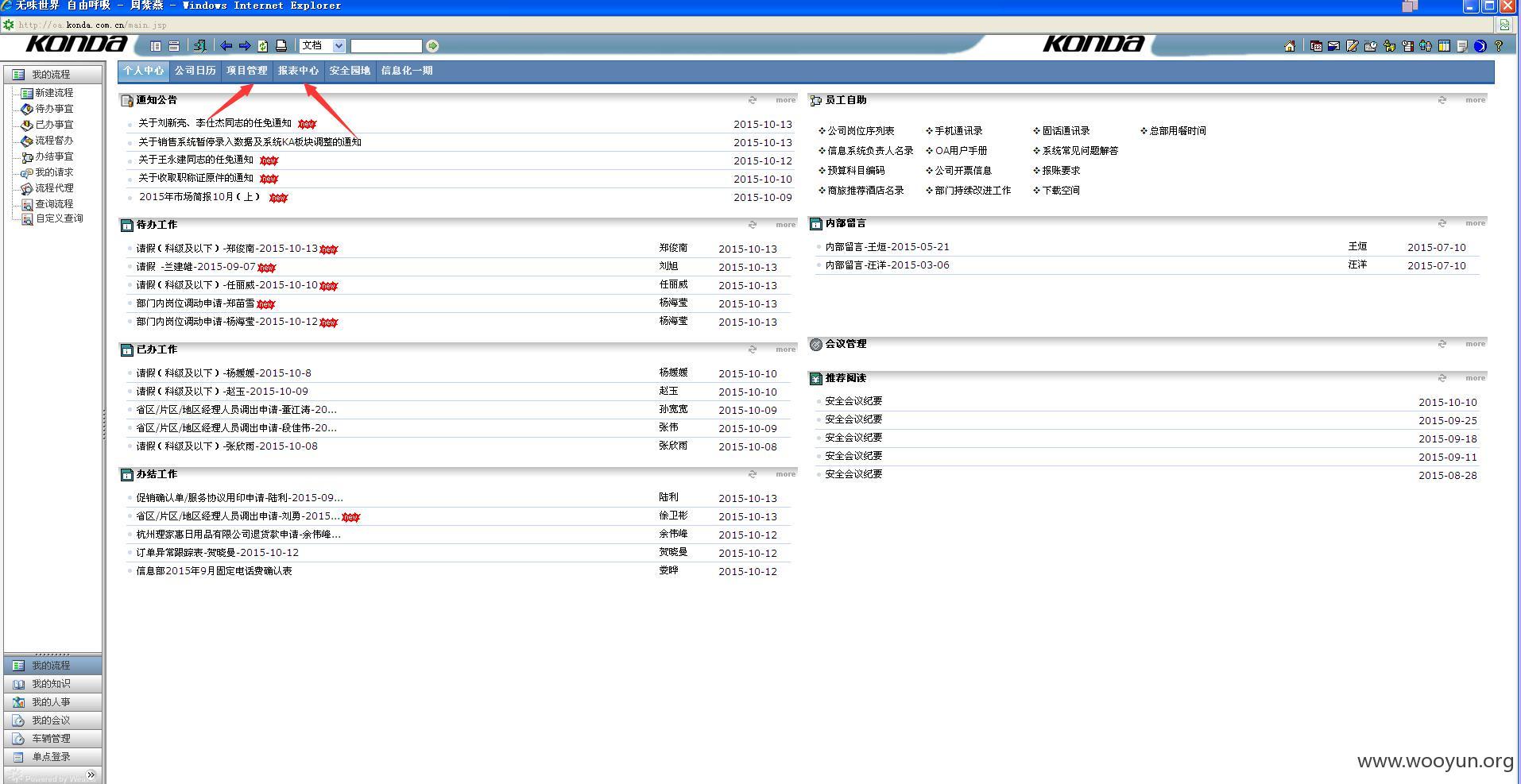

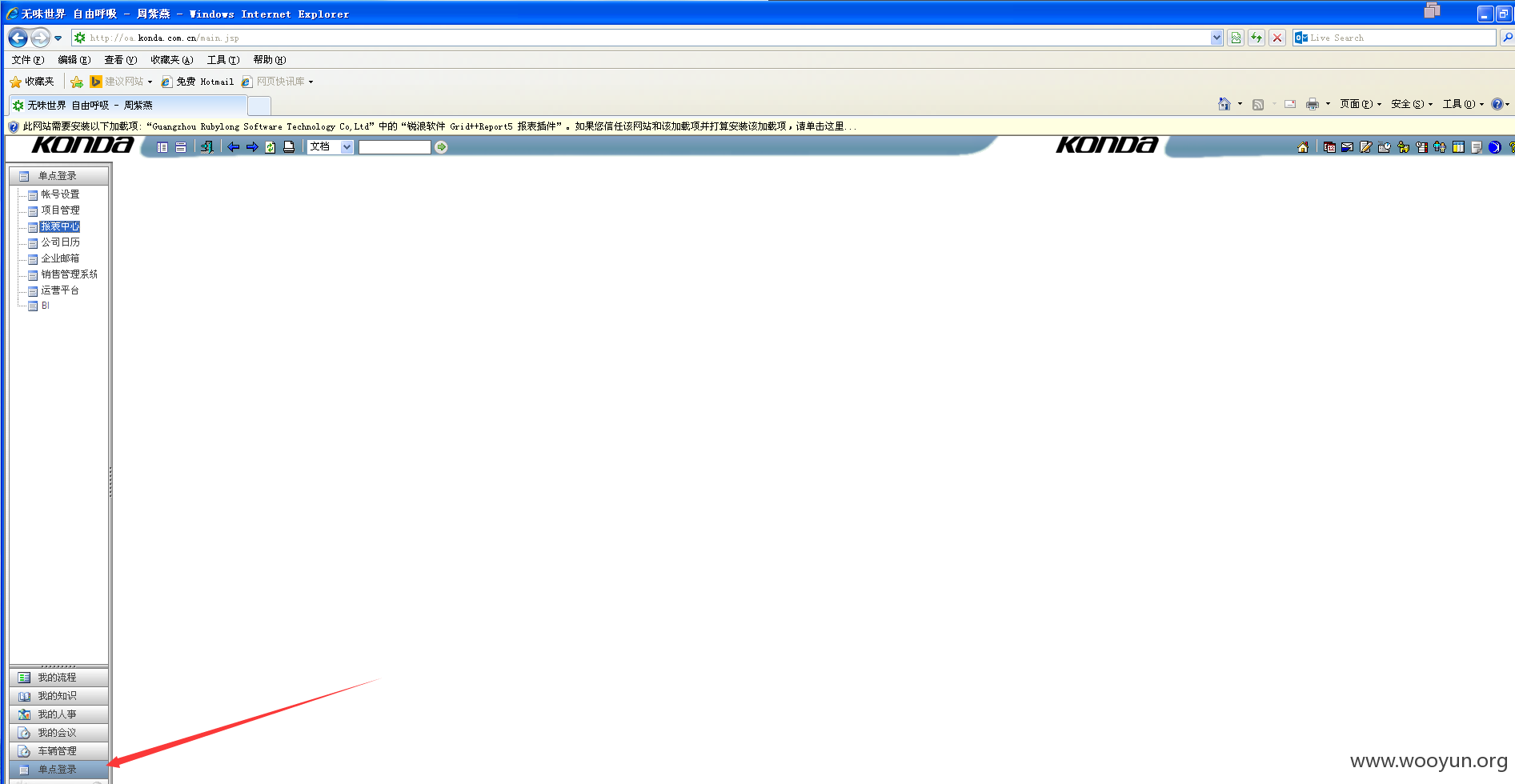

通过运营管理系统进入OA系统

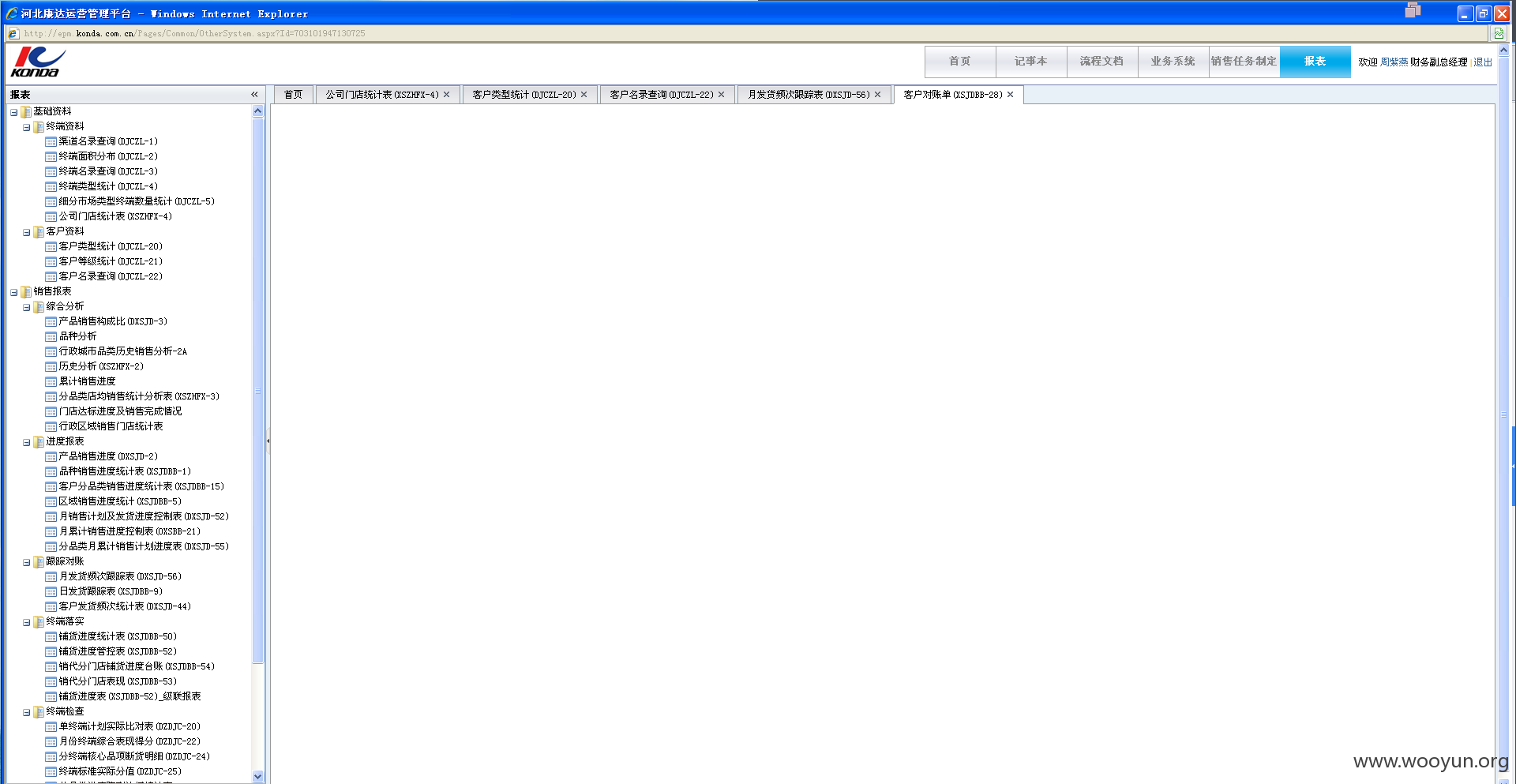

通过相关选项可以进入报表中心,此报表系统位于运营管理平台

有些报表查看需要输入密码,默认都是工号

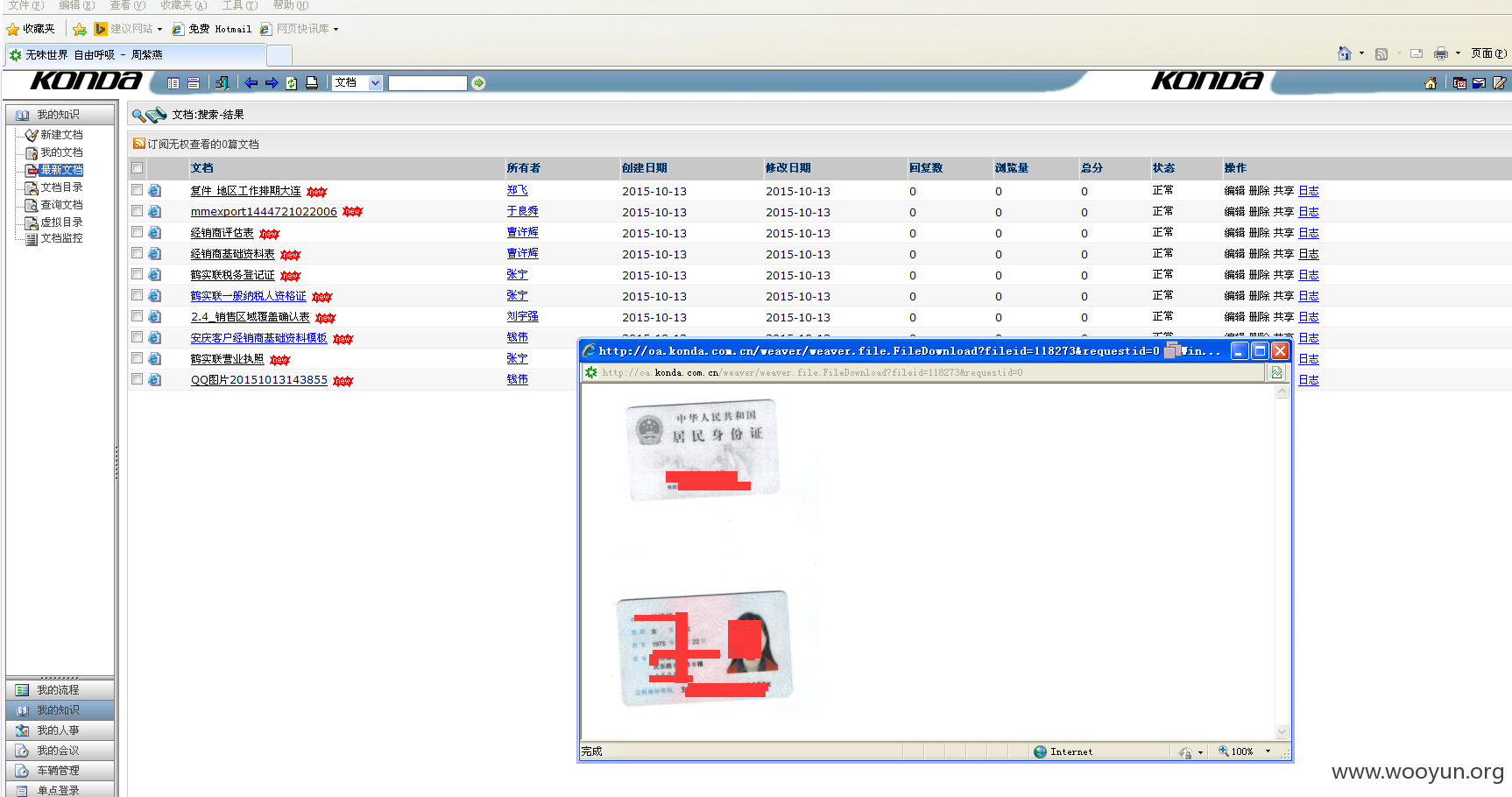

退出报表,继续查看OA系统,我的知识处,可以查看公司文档,此处有经销商资料

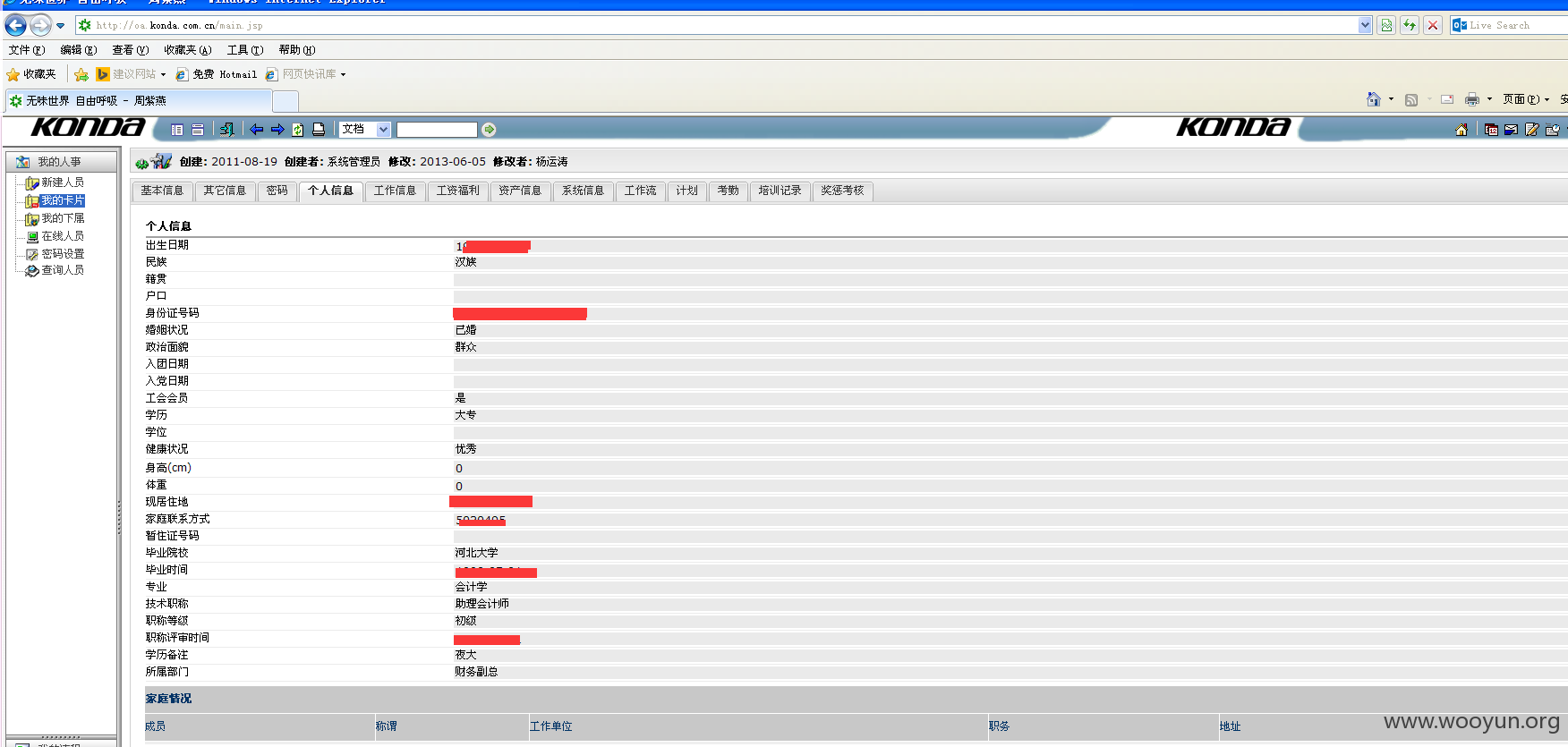

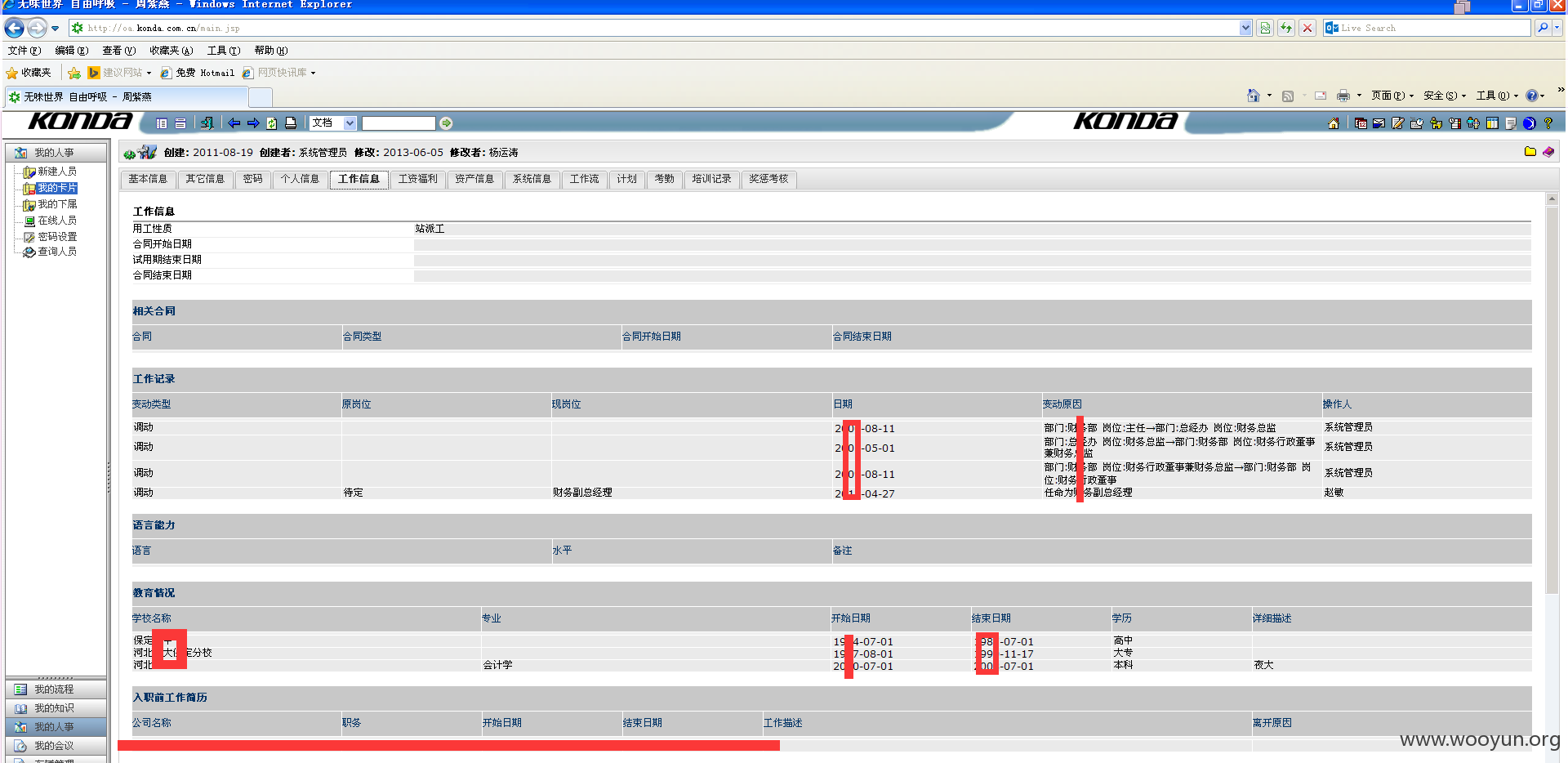

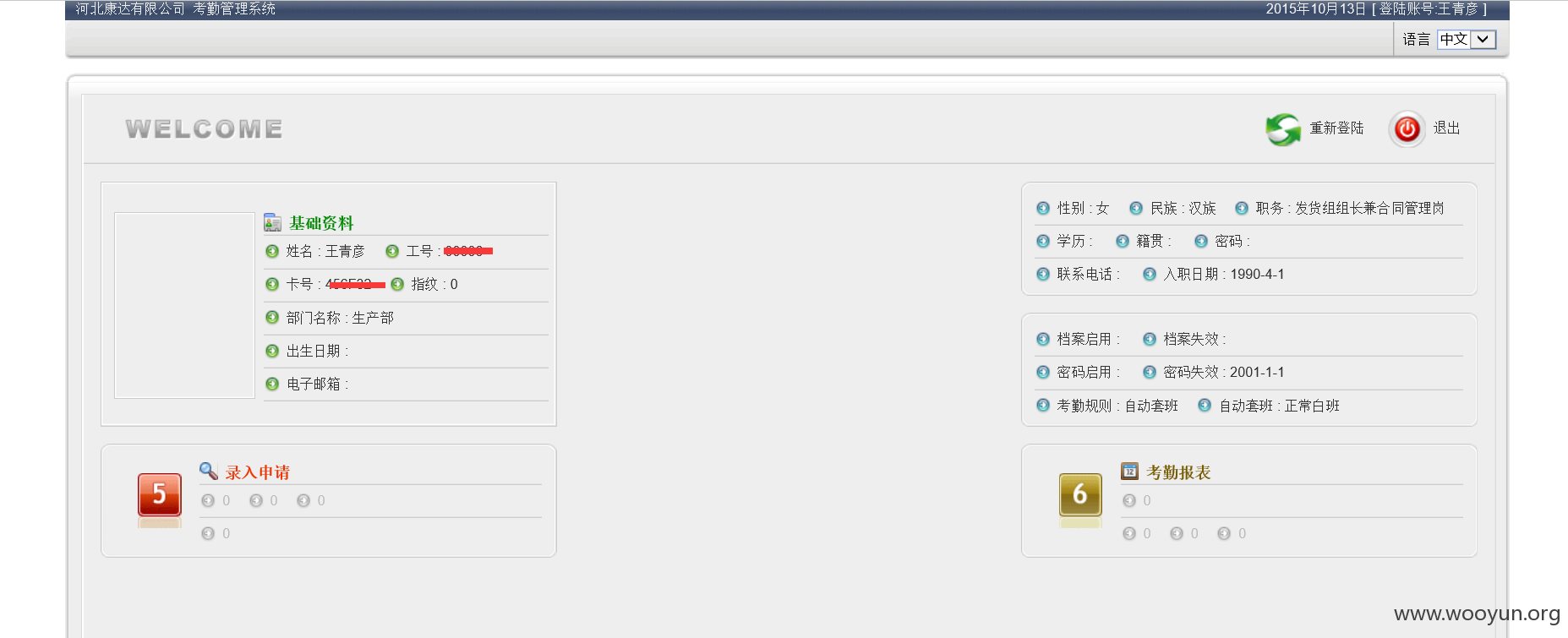

可以查看个人信息、工作信息、考勤信息

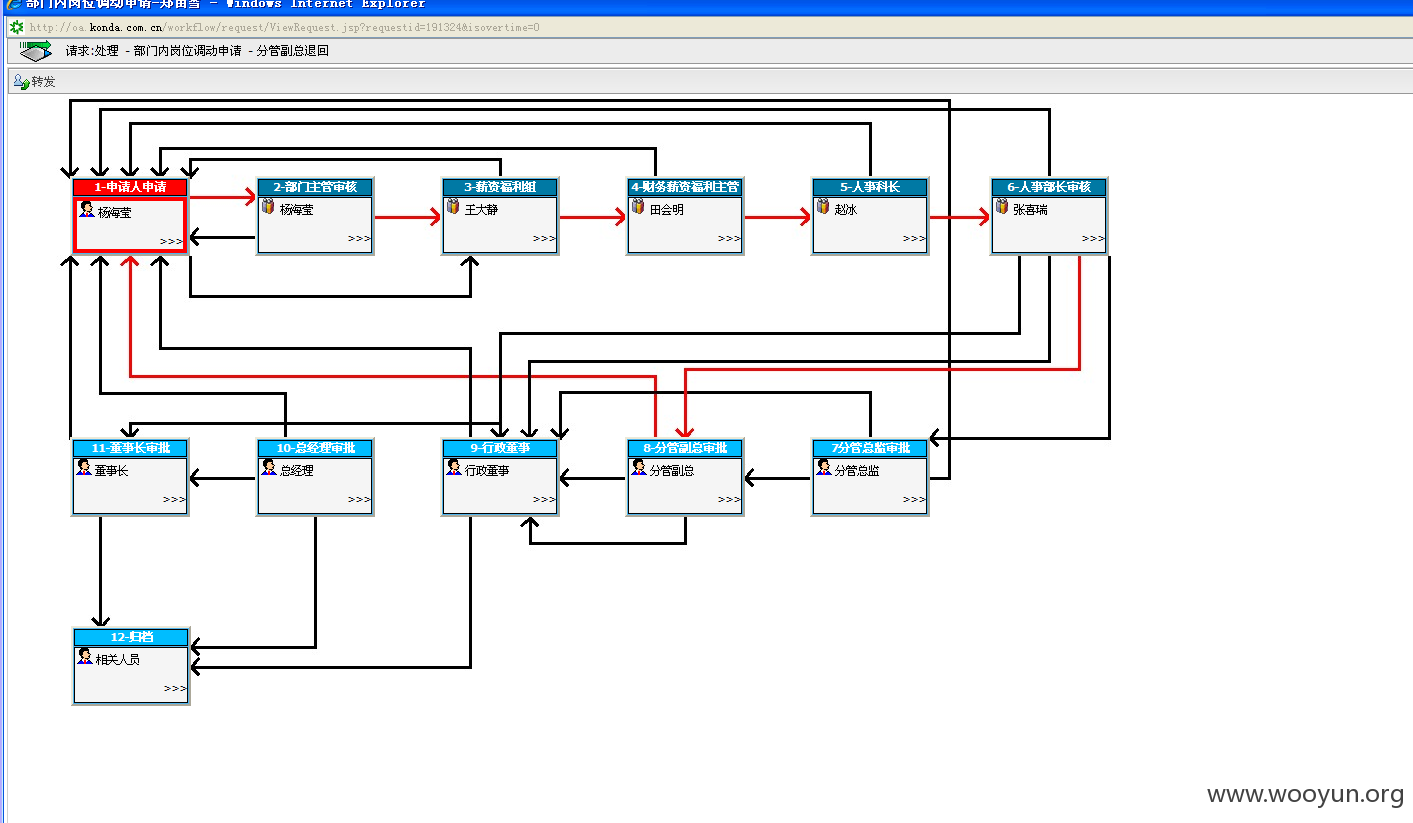

大公司的岗位调动流程图,原来这么麻烦,绝对是冗余

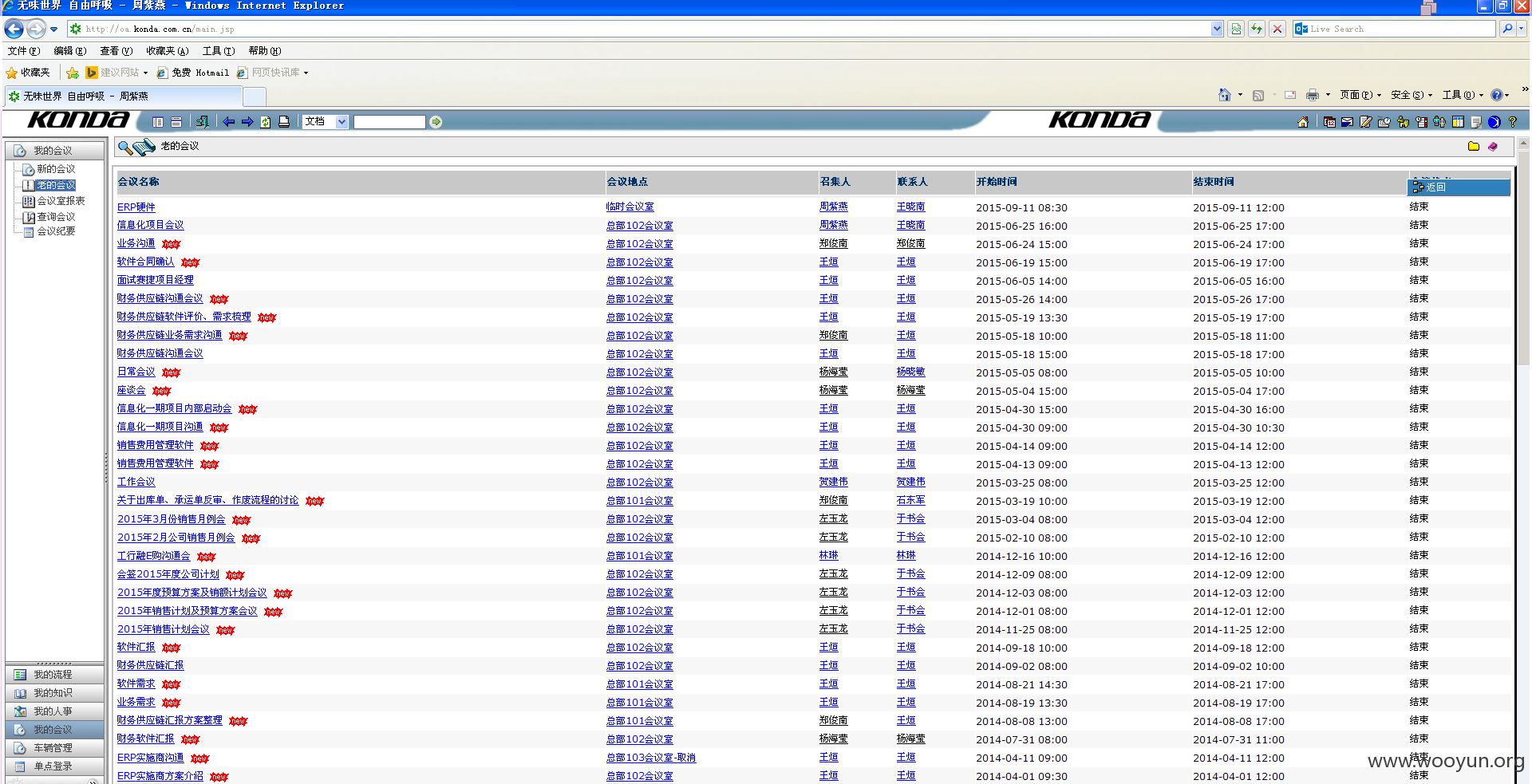

会议记录

OA系统存在单点登录,可以登录项目管理、报表中心、公司日历、企业邮箱、销售管理系统、运营平台、BI系统、报表中心

销售记录

通讯录

好吧,到这里,这个公司的所有信息都泄露的差不多了,尤其是各种销售数据,各代理商信息

然而这还没有完。。。。。。

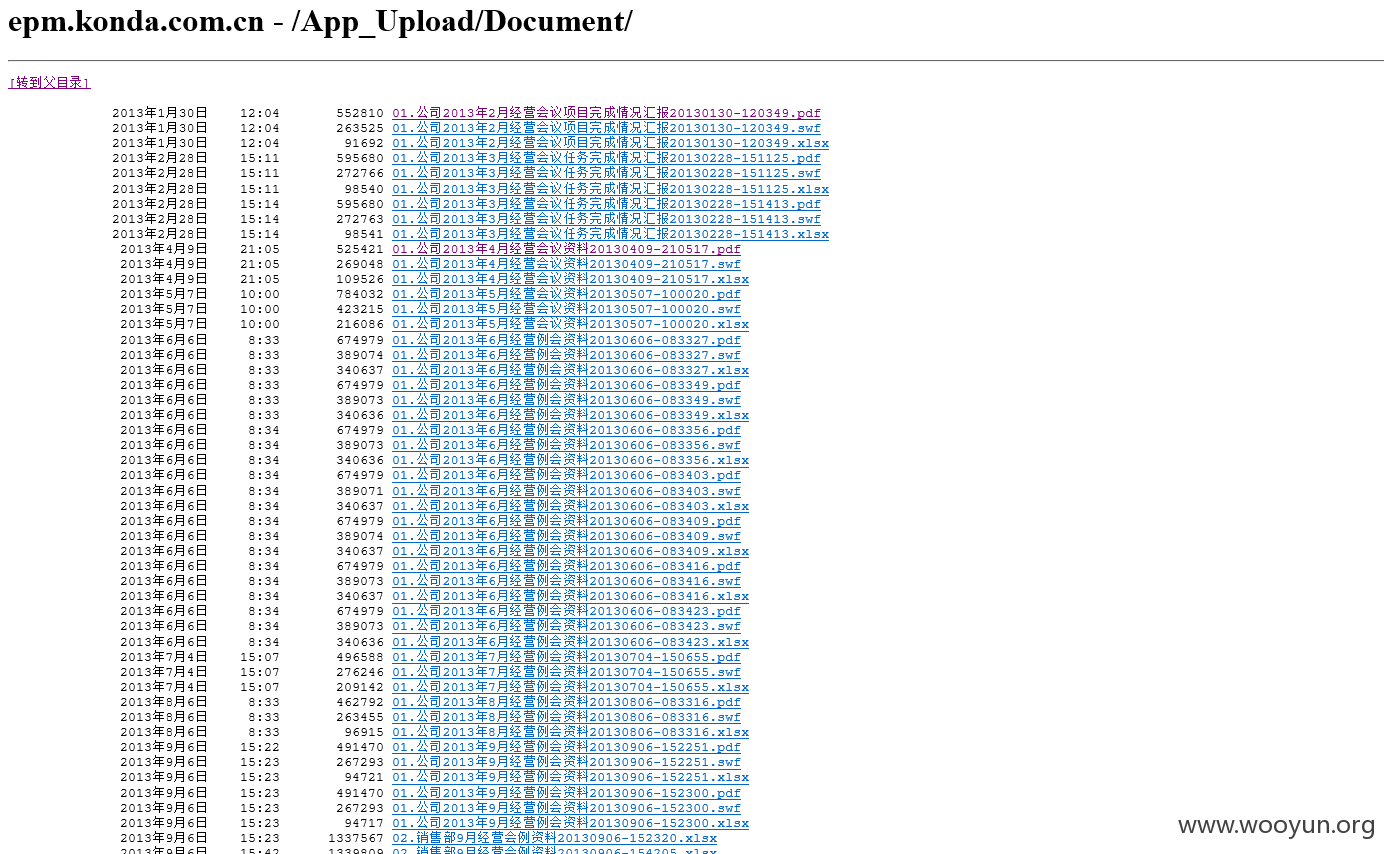

通过扫描运营管理系统目录,得到以下目录

http://**.**.**.**/App_Upload/Document/ 存在目录泄露,可任意下载文件,公司报表等

OA系统登陆处存在XSS

http://**.**.**.**/login/Login.jsp?logintype=1"><imag src=1 onerror=alert(location.href)>&gopage=

考勤系统:**.**.**.**:8600/BS_login.asp

用户名为员工号,空密码登陆

漏洞证明:

如上

好了,我们来梳理一下各系统地址

康达运营管理平台

http://**.**.**.**/Pages/Admin/SysAdmin.aspx?Id=1

ip:**.**.**.**:8888

Microsoft IIS 6.0 windows server 2003

邮件系统http://**.**.**.**/ Ip:**.**.**.**(这个没进去)

项目管理系统(奥威软件)

**.**.**.**:8185/Login.aspx?txtUsername=admin&txtPass=&logintype=rtx&ismd5=true

报表系统1 **.**.**.**:8089

考勤管理系统**.**.**.**:8600/BS_login.asp

分销系统

http://**.**.**.**:8888/UCMLDRP/UserLogin.aspx?UserName={UserId}&UserPwd={Password}&OAurl=1&ismd5=true

Ip:**.**.**.**:8888

报表系统2

**.**.**.**:9998

OA系统(泛微协同OA平台)11年建立

http://**.**.**.**/login/Login.jsp?logintype=1&gopage=&message=18

Ip:**.**.**.**

修复方案:

来个驴肉火烧可好?这运维弄的挺差的,你家的绑子熟咧,但是你没刊好,被人界拿咧,你说这揍行辆?加强运维啊,你家的运维是怎么当的?企业重视信息化没错,但是一定要加强安全保护,不然你的企业在裸奔,什么生产销售信息、人员架构配置,一览无余,那企业还能长远发展吗?就像你开着一辆宝马,车很好,但是没有车门,那跑起来。。。。。。

版权声明:转载请注明来源 道极@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-10-16 15:12

厂商回复:

暂未建立与网站管理单位的直接处置渠道,待认领.

最新状态:

暂无