漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-017549

漏洞标题:桂林火车站终端绕过

相关厂商:桂林铁路系统

漏洞作者: redrain有节操

提交时间:2013-01-20 04:03

修复时间:2013-03-06 04:03

公开时间:2013-03-06 04:03

漏洞类型:设计不当

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-20: 细节已通知厂商并且等待厂商处理中

2013-01-24: 厂商已经确认,细节仅向厂商公开

2013-01-27: 细节向第三方安全合作伙伴开放

2013-03-20: 细节向核心白帽子及相关领域专家公开

2013-03-30: 细节向普通白帽子公开

2013-04-09: 细节向实习白帽子公开

2013-03-06: 细节向公众公开

简要描述:

其实我是标题党,不敢弄大的,其实安全问题不怪设施,是人的问题,管理,你真是好萌啊

详细说明:

为什么说这个不是设施问题是人为问题,因为整个入侵过程下来,我的感觉是,管理的措施太差了,该禁用的全都没有禁用,作为火车站这种地方,尤其是春运了对吧,大家都缺火车票,你还出这种岔子,不该。

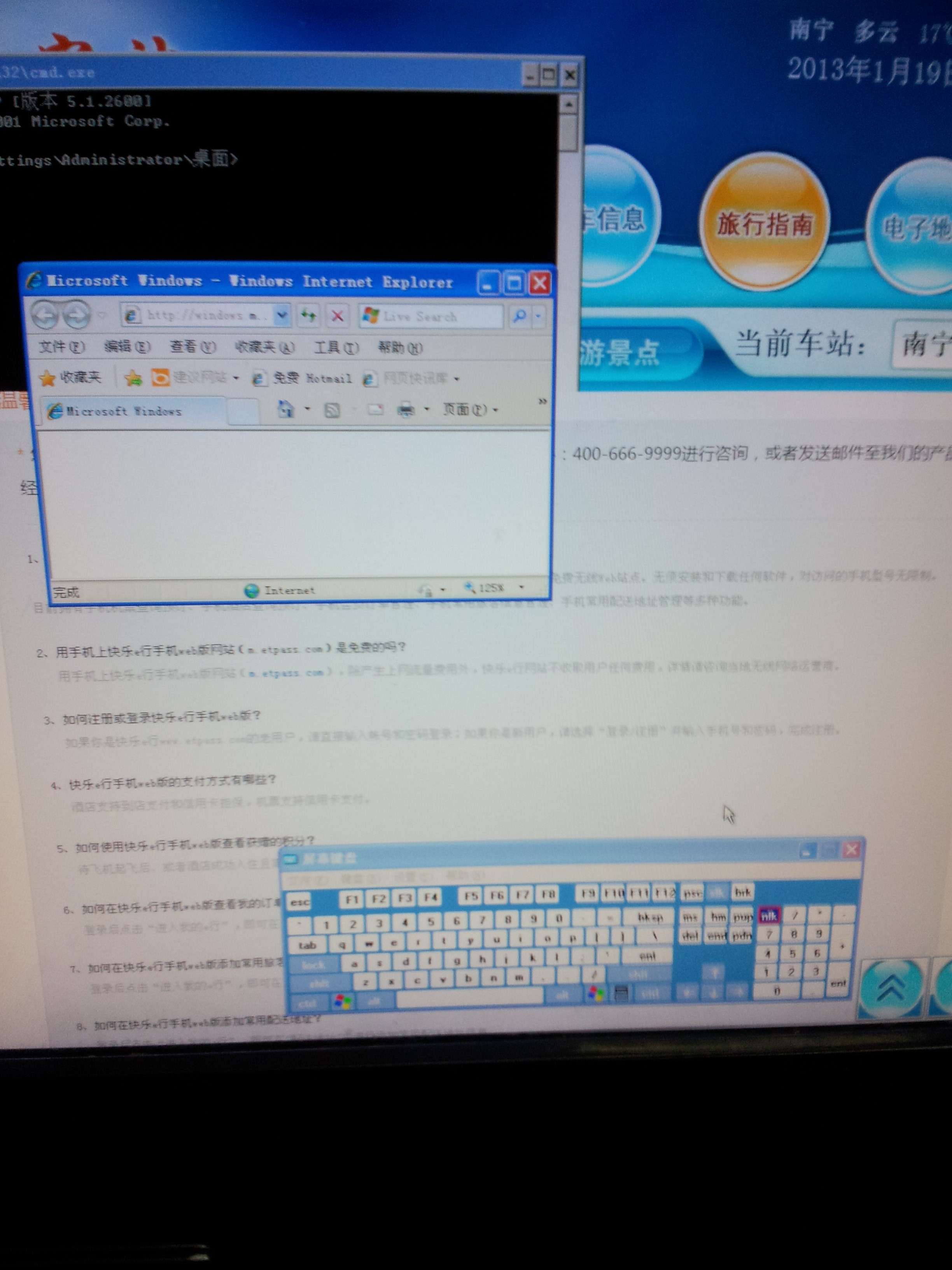

先是看到了终端,想着弄弄看,就找突破点,看到了有个wap端,点了一下,估计是这个页面的过滤没做好,直接可以调用outlook发邮件

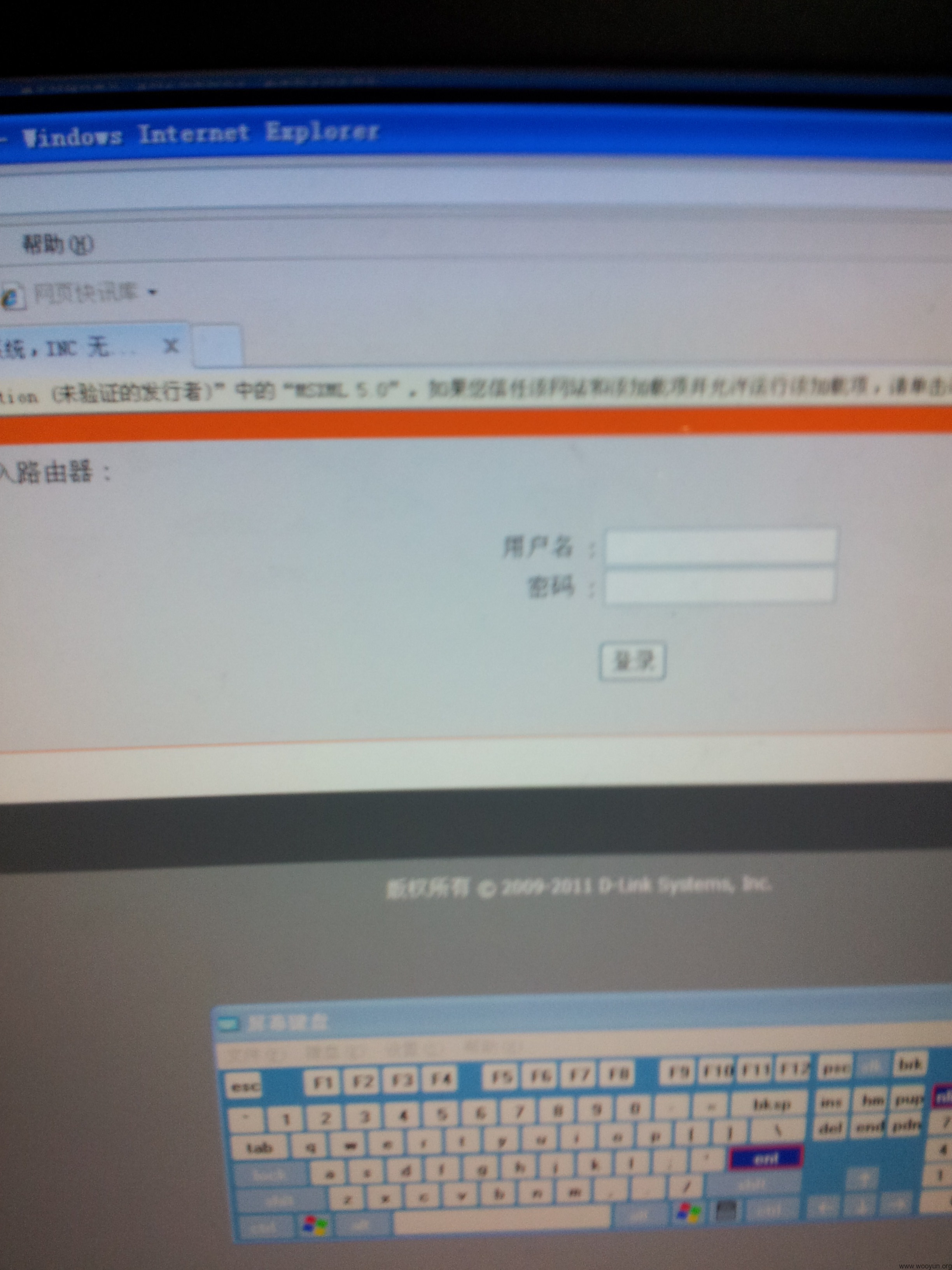

打开outlook后在帮助菜单进行Windowsupdate,ie成功弹出来了

然后点文件菜单看看能不能打开system32下的cmd什么的,但是出了一点点小插曲,就是死活点不到文件菜单,后来反应了一下,应该是最大化后超出了沙盘的框框,鼠标上不去,然后还原变小窗口后才成功打开,当然有可能是其他原因,求教各位大牛

(这里手抖照相照错了,照成另存为的,因为当时人来人往,紧张,点错点成另存为,而不是打开选项,不好意思。。。不过最后执行成功是打开了cmd)

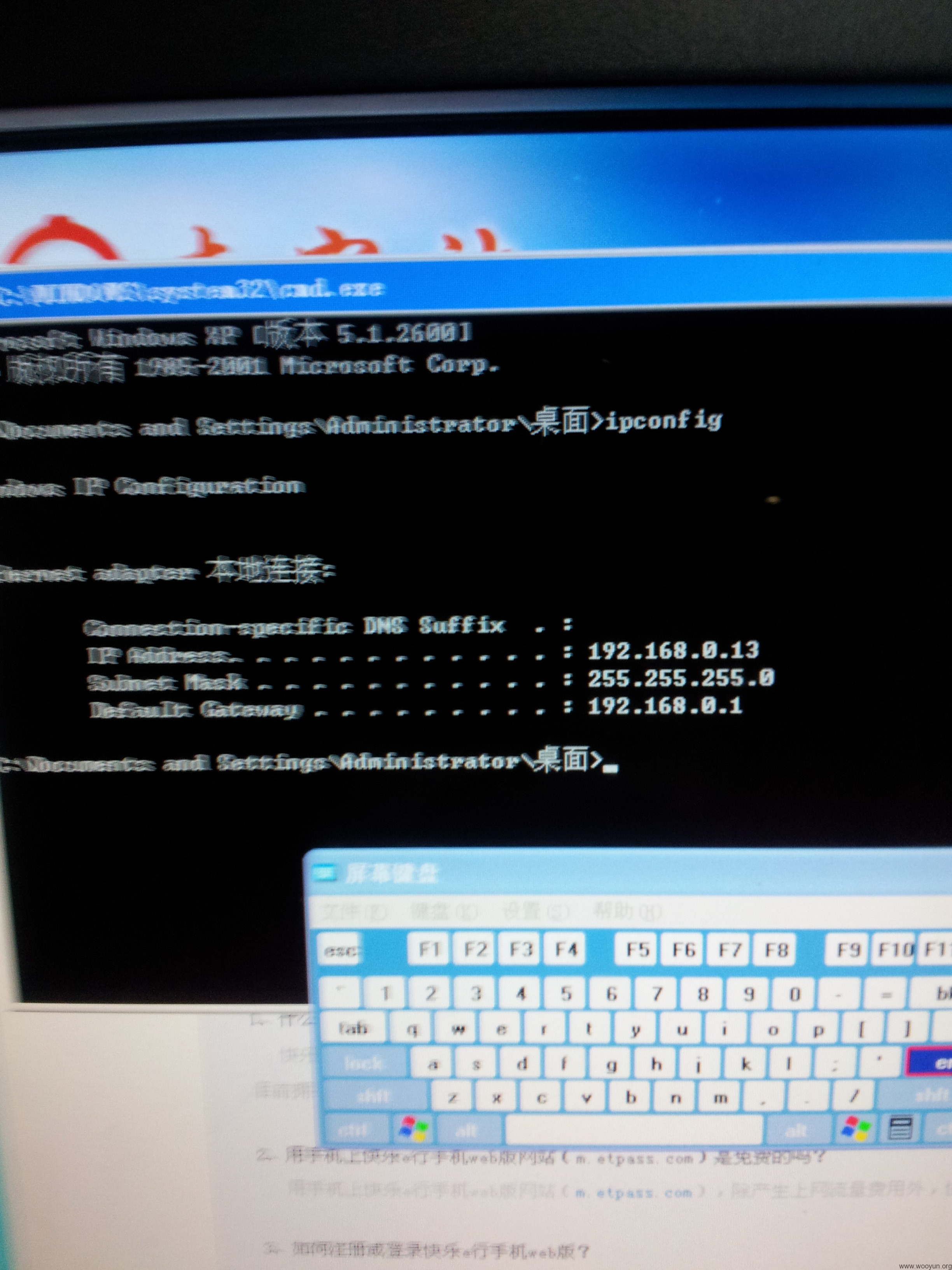

成功打开后发现缺少屏幕键盘,用同样的方法打开了C盘下的屏幕键盘

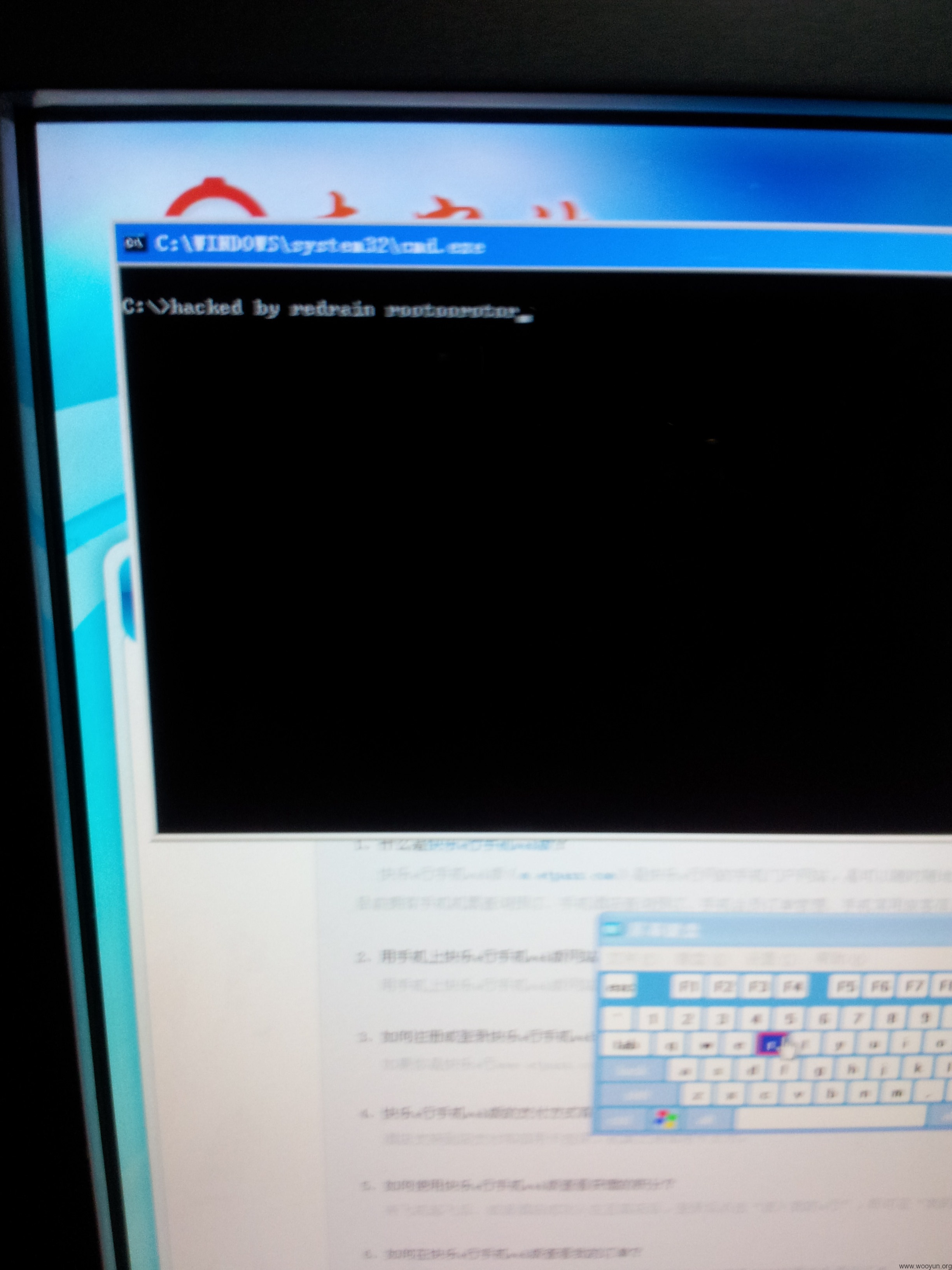

之后就为所欲为啦,其实当时我看了一下,权限直接是管理员权限,所以可以对这里做任何事情,影响蛮大的,其他的请看漏洞证明

漏洞证明:

修复方案:

呃,春运啊春运,火车票啊火车票,管理啊管理,人员的安全问题真是比设备什么的重要,你说当时如果有个大叔过来看一下我在干嘛我不就不敢弄了么,再者说,这管理人员要弄好权限啊,一来就给我个管理员权限我很不好意思啊。。。

版权声明:转载请注明来源 redrain有节操@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:4

确认时间:2013-01-24 23:30

厂商回复:

CNVD确认漏洞情况,暂未与涉事单位建立密切的联系渠道,暂未列入处置队列。

rank 4

最新状态:

暂无