漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099140

漏洞标题:某快递公司网站大量客户收件地址可被读取下载

相关厂商:cncert国家互联网应急中心

漏洞作者: 风居住的街道

提交时间:2015-03-03 17:37

修复时间:2015-04-17 17:38

公开时间:2015-04-17 17:38

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-03: 细节已通知厂商并且等待厂商处理中

2015-03-04: 厂商已经确认,细节仅向厂商公开

2015-03-14: 细节向核心白帽子及相关领域专家公开

2015-03-24: 细节向普通白帽子公开

2015-04-03: 细节向实习白帽子公开

2015-04-17: 细节向公众公开

简要描述:

如题,利用门槛也超级低啊

详细说明:

躺枪的快递公司是做中国与德国之间国际物流的开元物流(官网:http://dhl.honssan.com/)

这个在德留学党应该都知道,它是往国内寄奶粉经常会用到的快递之一。

今天下了一个快递单之后网页生成了一个国内收件人地址的pdf文件,链接形式为:

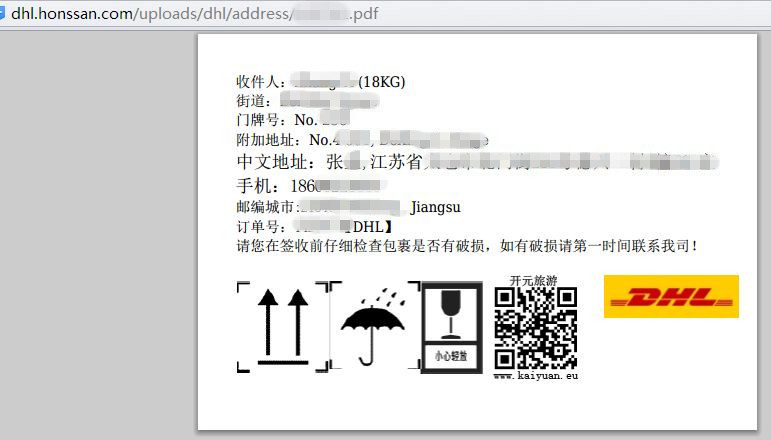

最末尾是六个纯数字。我尝试了更改这个数字,真的就看到其他客户的收件地址了。

比如:

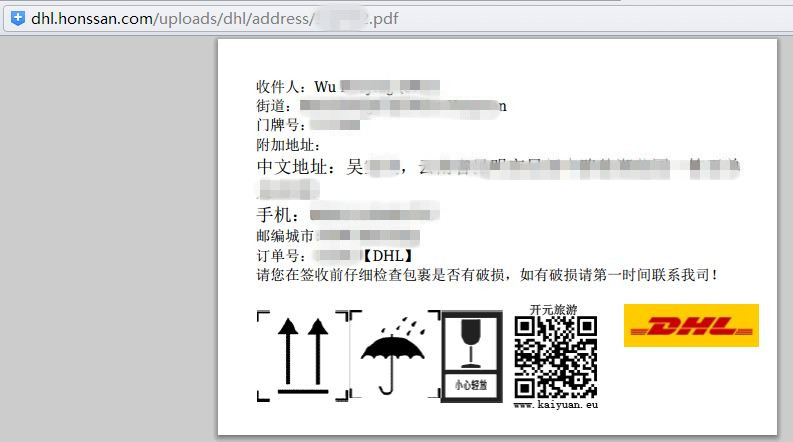

那么如果我不登陆自己账户,链接是否也能访问呢?

测试了一下,答案是肯定的,任何人只要输入这个地址就可以访问。

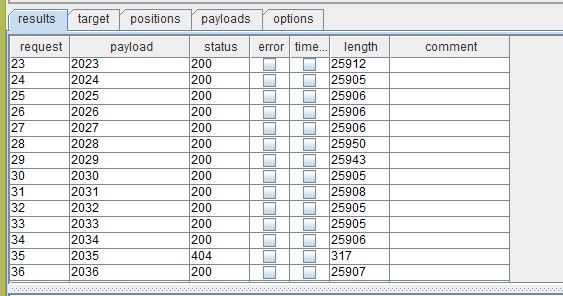

我们用burpsuite跑一小段url看看。

返回404的话,按照官方的说法,这个订单是奶粉专线的订单,客户不需要打印这个地址。

只进行了小规模测试,未存储收集到的信息,未对服务器持续发出大量请求。

漏洞证明:

如上所示

修复方案:

1.对每个pdf文件的访问增加cookie验证,而不是简单的在服务器上打开这些文件的访问权限。

2.最简单的做法是将url尾部编码复杂化,最好再hash一次,那么也可以做到不易被公开访问。

版权声明:转载请注明来源 风居住的街道@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-03-04 11:20

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无