看这个漏洞(以后不要忽视小问题哦!): WooYun: 去哪儿网某分站SVN信息泄露 (核心的优势体现出来了!^-^)

(@xsser 这样不算是重复提交同一个问题吧?也算是发现新危害了(每个人的认识是不一样的),十天了漏洞还未修复。)

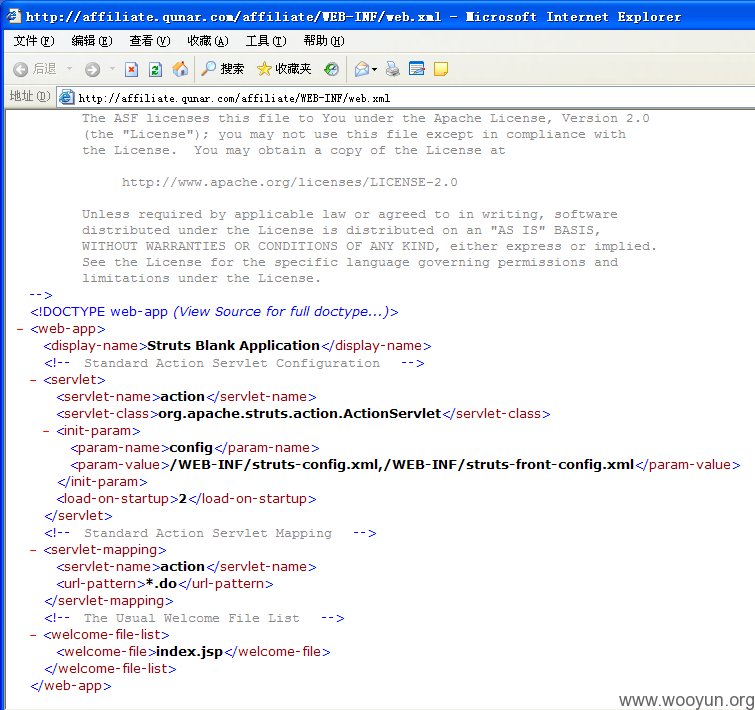

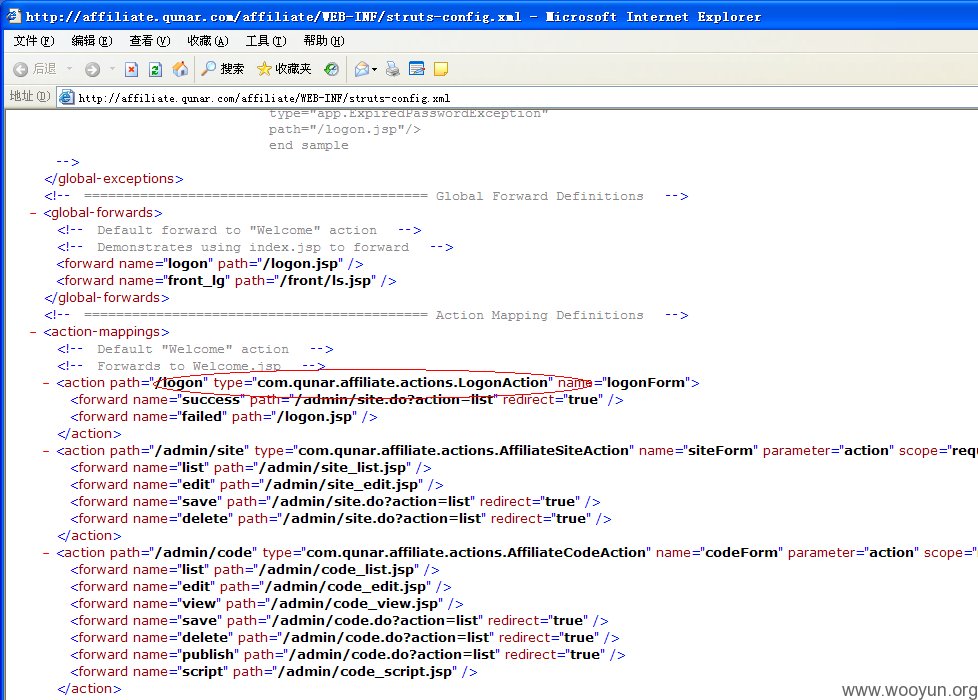

可读取到WEB-INF目录下文件,那么这个系统结构基本就明朗了(同时分层结构的缺点也体现出来了!)

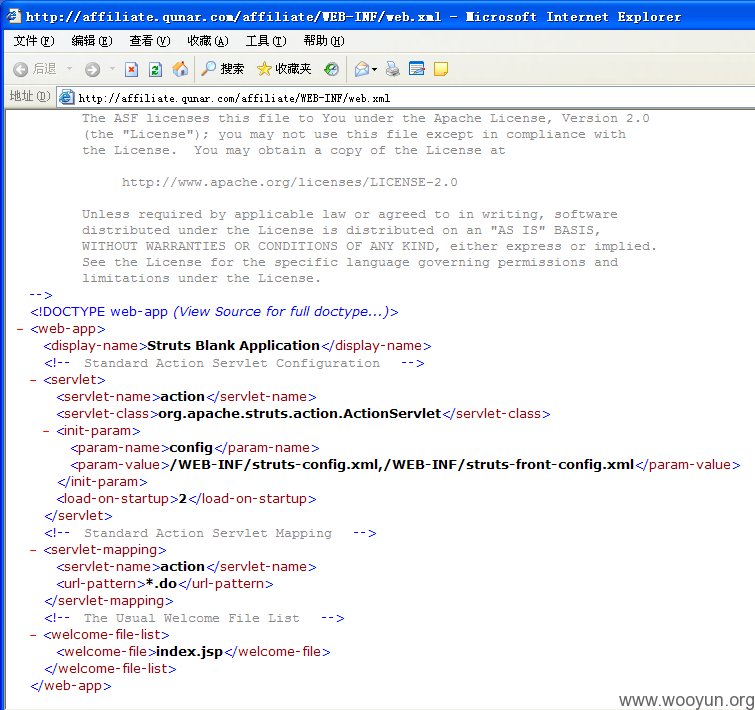

先读取Tomcat容器的web.xml(因为你们网站web服务器架构基本都是Nginx + Tomcat),以便了解应用框架类型及结构:

http://affiliate.qunar.com/affiliate/WEB-INF/web.xml

里面一共有两个struts1的配置文件:

/WEB-INF/struts-config.xml,/WEB-INF/struts-front-config.xml

一个是管理应用的配置文件;另一个用户应用的配置文件

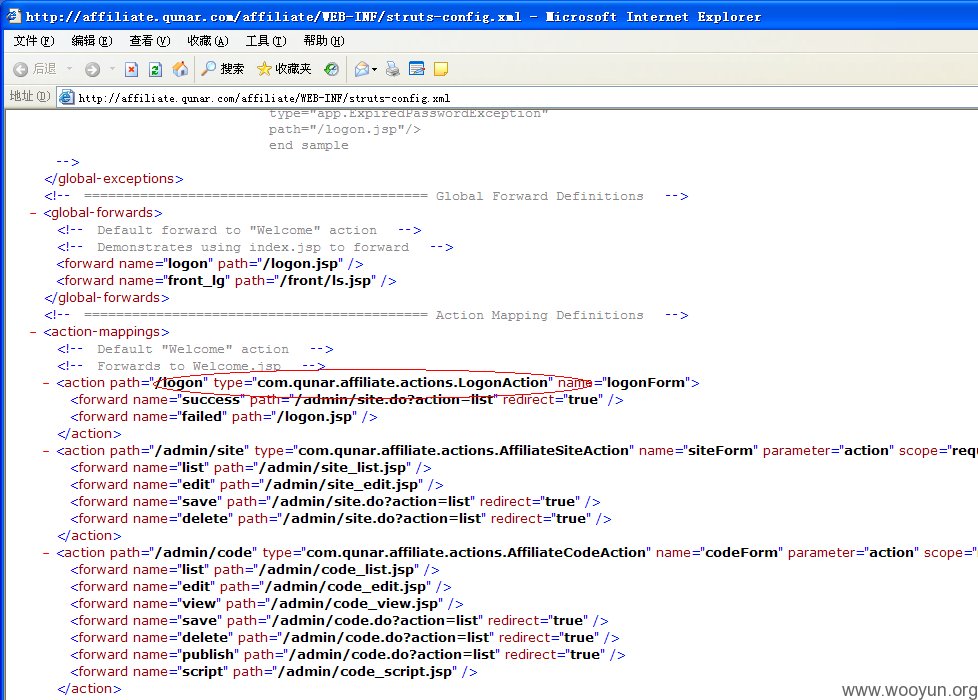

只看管理应用的配置文件:struts-config.xml,这样我们就可以遍历所有的class文件了,找到登录Action的class文件(所以重构这个小应用系统就轻松加愉快了!

Action(反编译)、DTO(配置文件中字段及反编译dto类均可获得,)、DAO(不喜欢用hibernate,可自己写jdbc)整个工程就出来了!哈哈!

):

http://affiliate.qunar.com/affiliate/WEB-INF/struts-config.xml

下载该类文件并反编译:

http://affiliate.qunar.com/affiliate/WEB-INF/classes/com/qunar/affiliate/actions/LogonAction.class

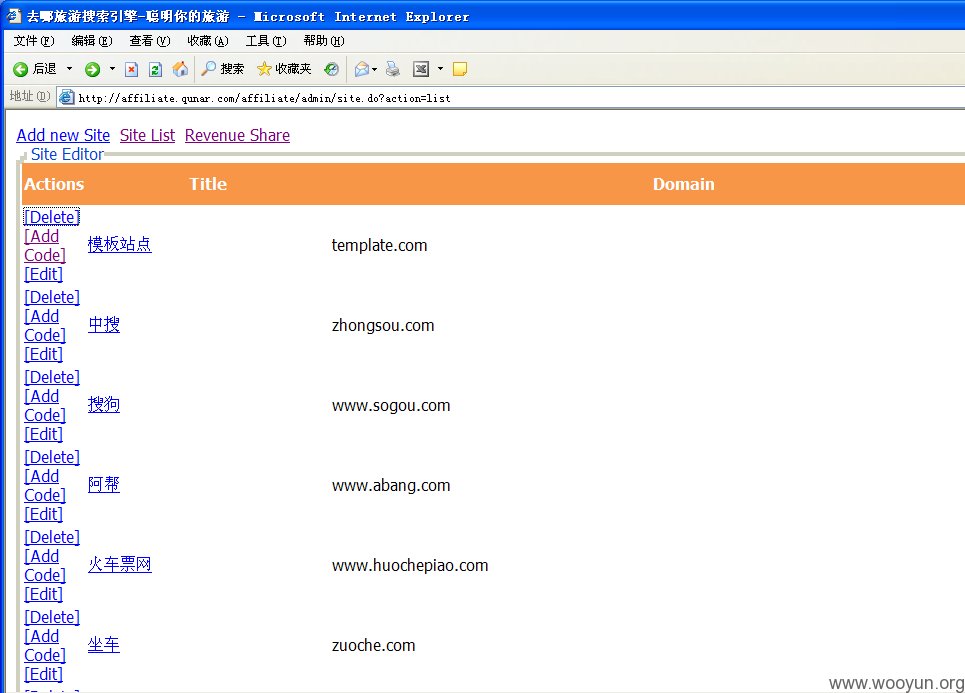

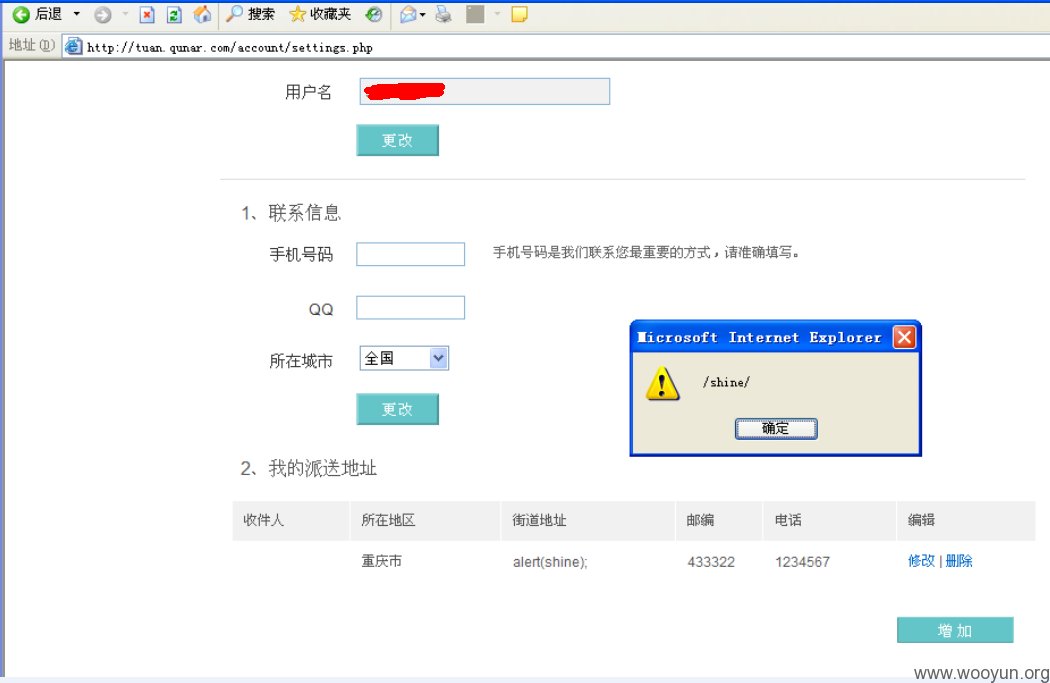

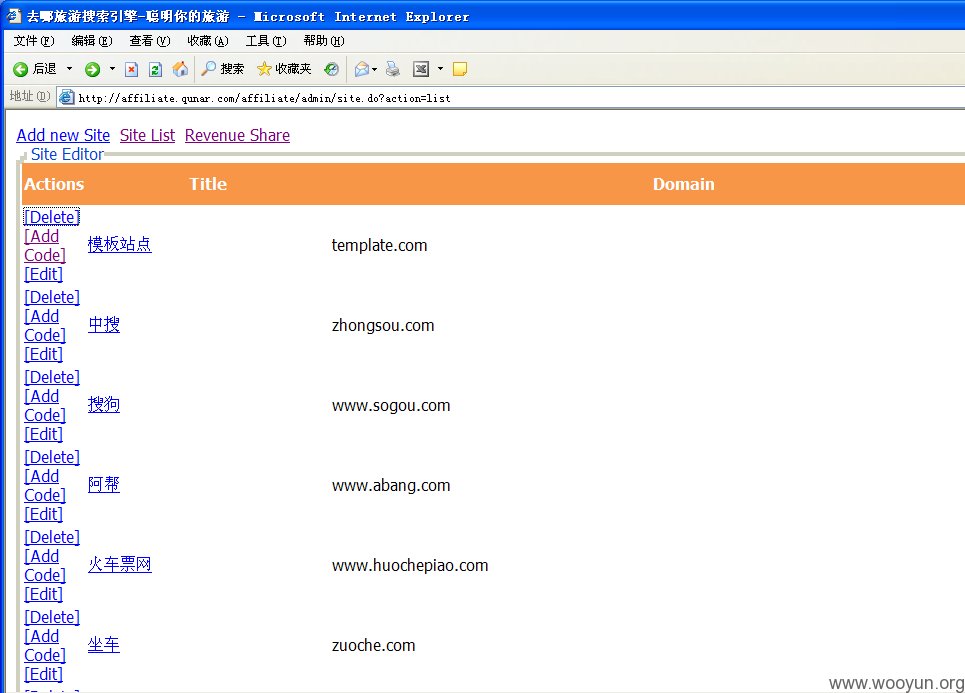

然后,找到UserController这个类文件并反编译,得到了惊喜:

调试用的两个管理员帐号都在里面,未去掉!

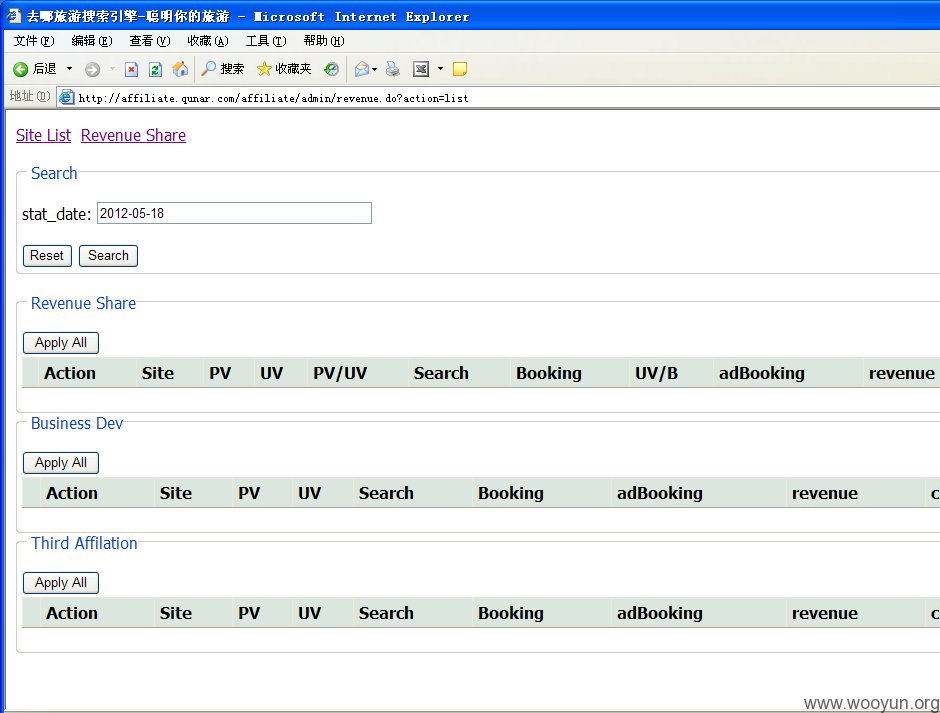

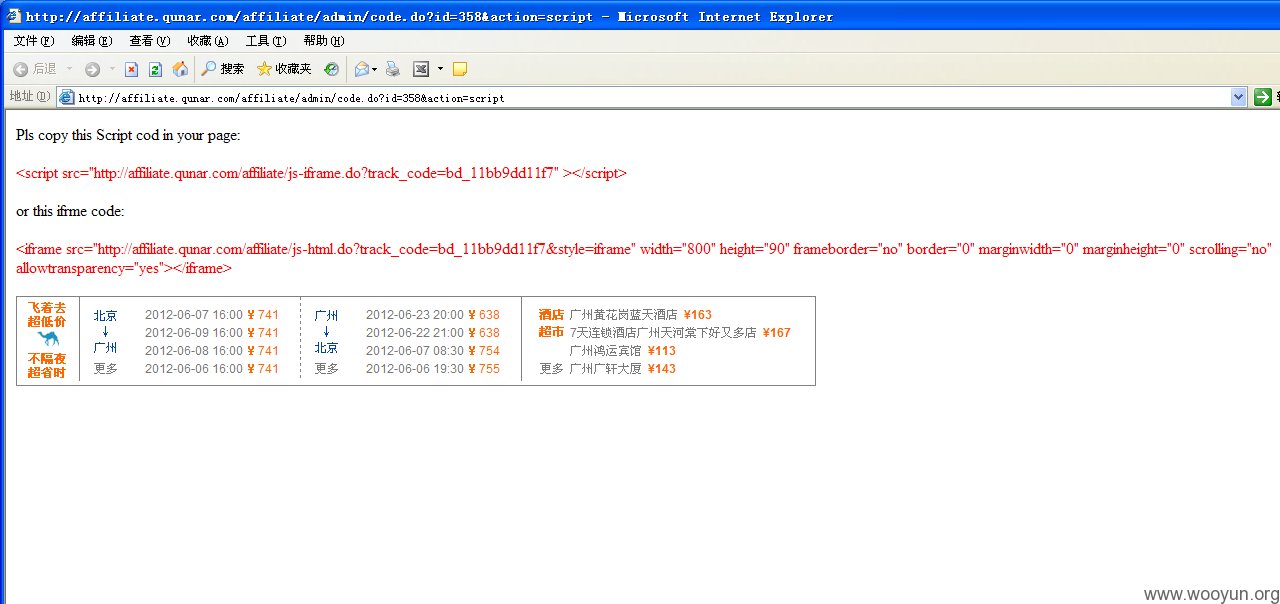

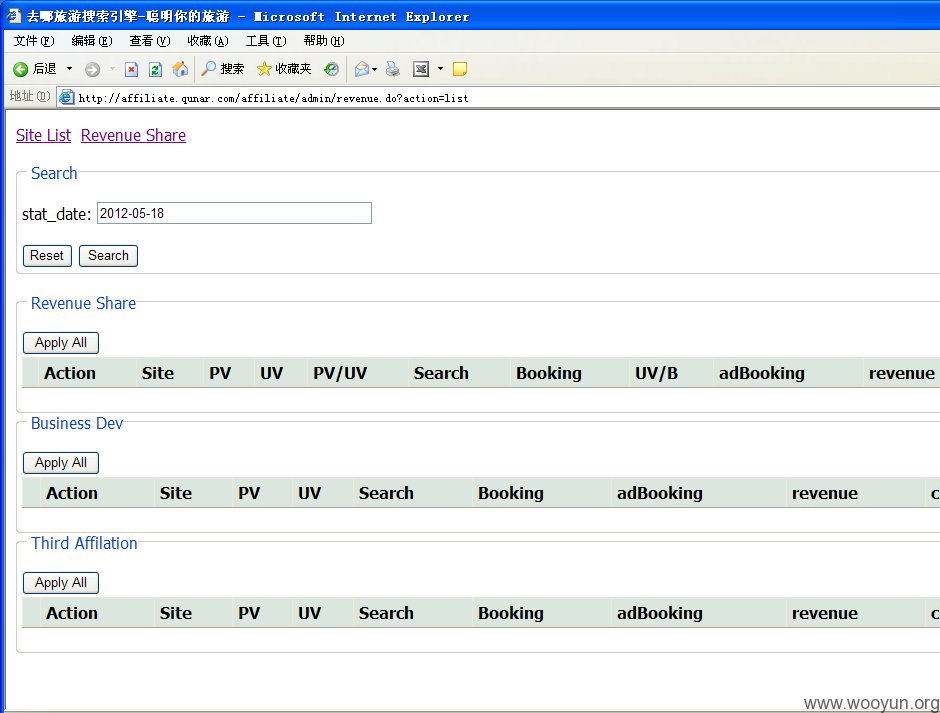

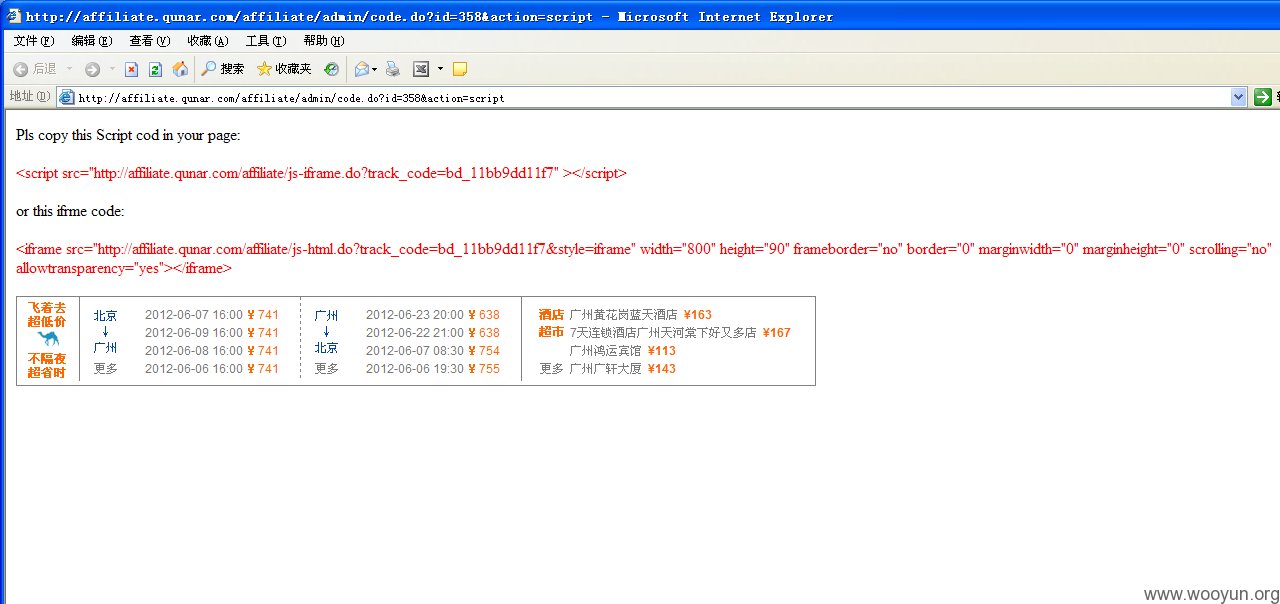

进入去哪儿联盟推广管理页面,只看图,危害自己看:

http://affiliate.qunar.com/affiliate/logon.jsp

(这要是拿去挂点什么就挣了!开个玩笑!)

我们继续!

同时又发现了这行代码,数据层用的是hibernate框架:

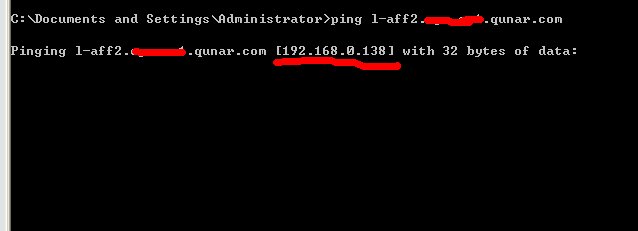

那数据库配置就暴露了,根据通常hibernate配置文件位置习惯找到了它:

http://affiliate.qunar.com/affiliate/WEB-INF/classes/hibernate.cfg.xml

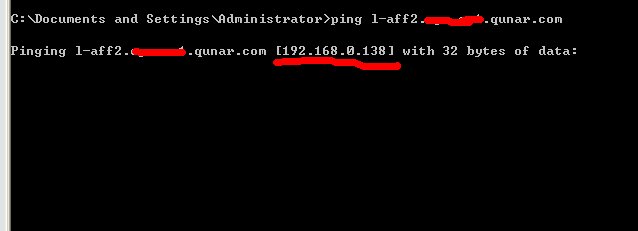

不过数据连接域名指向的是内网,让哥失望了:

没什么技巧,不了解j2ee体系的可以普及一下!