漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-048620

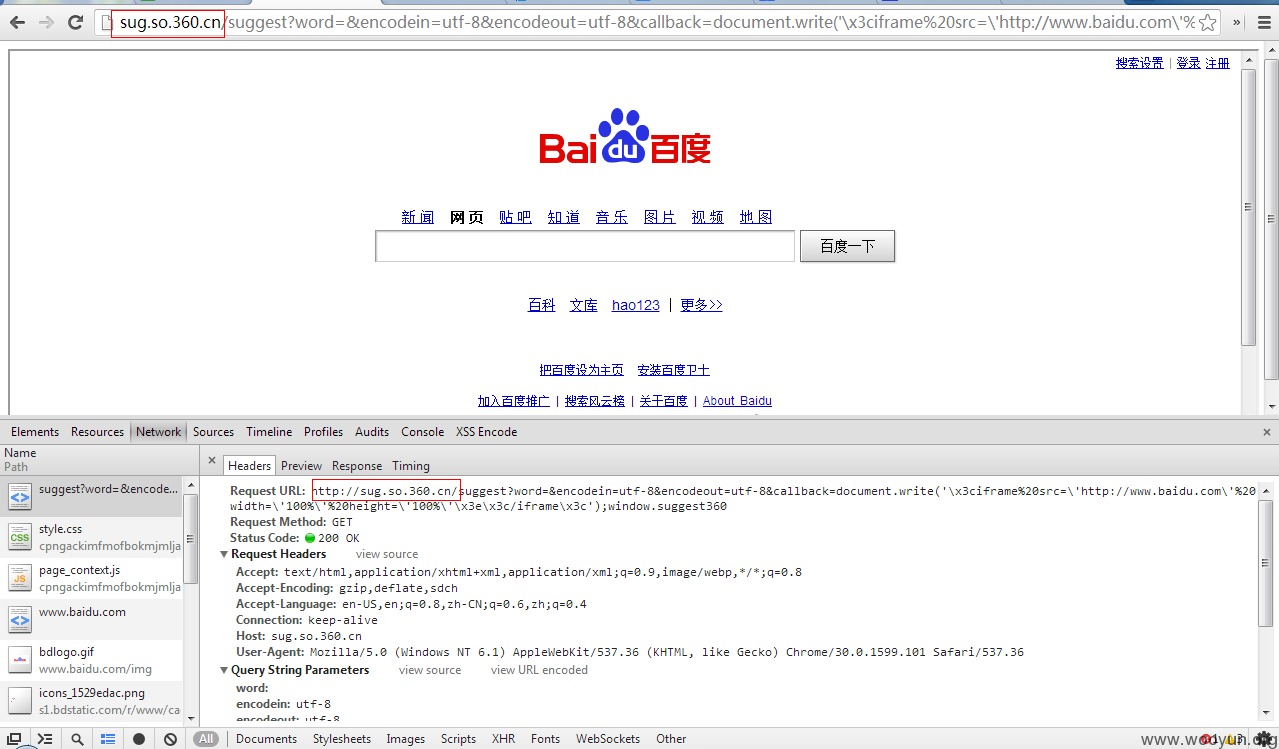

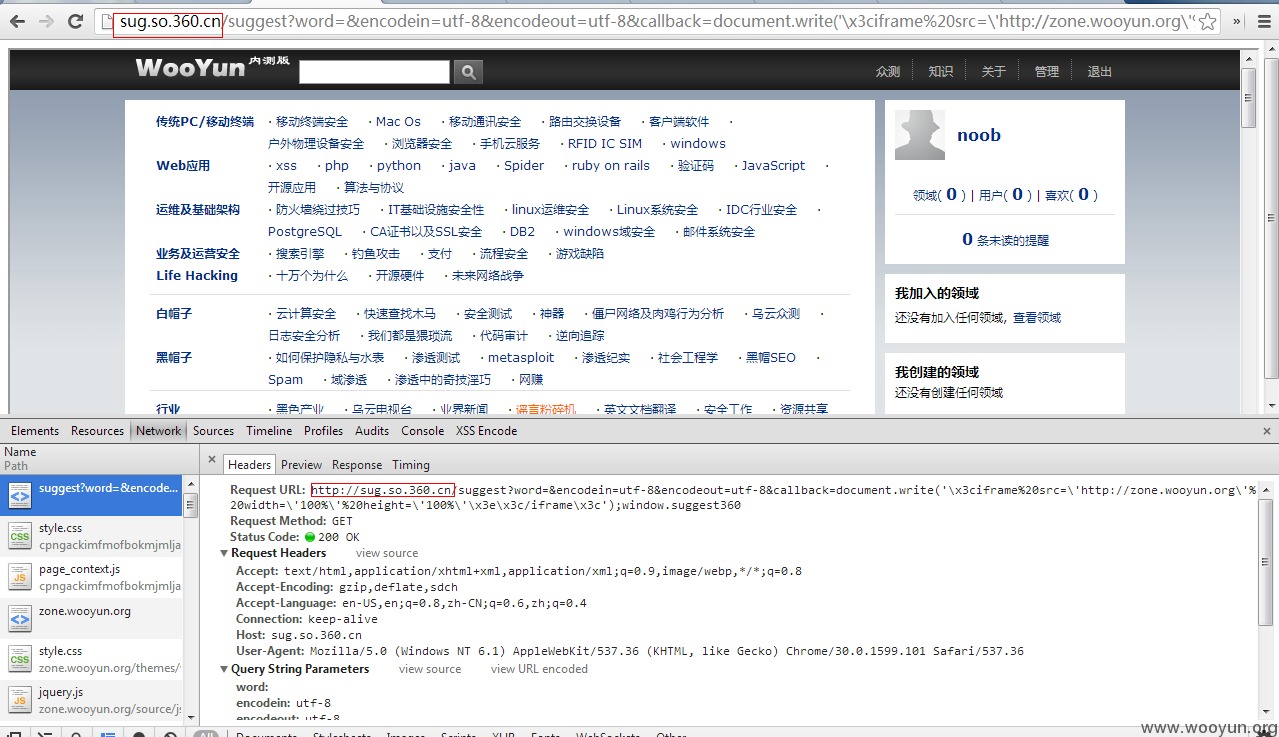

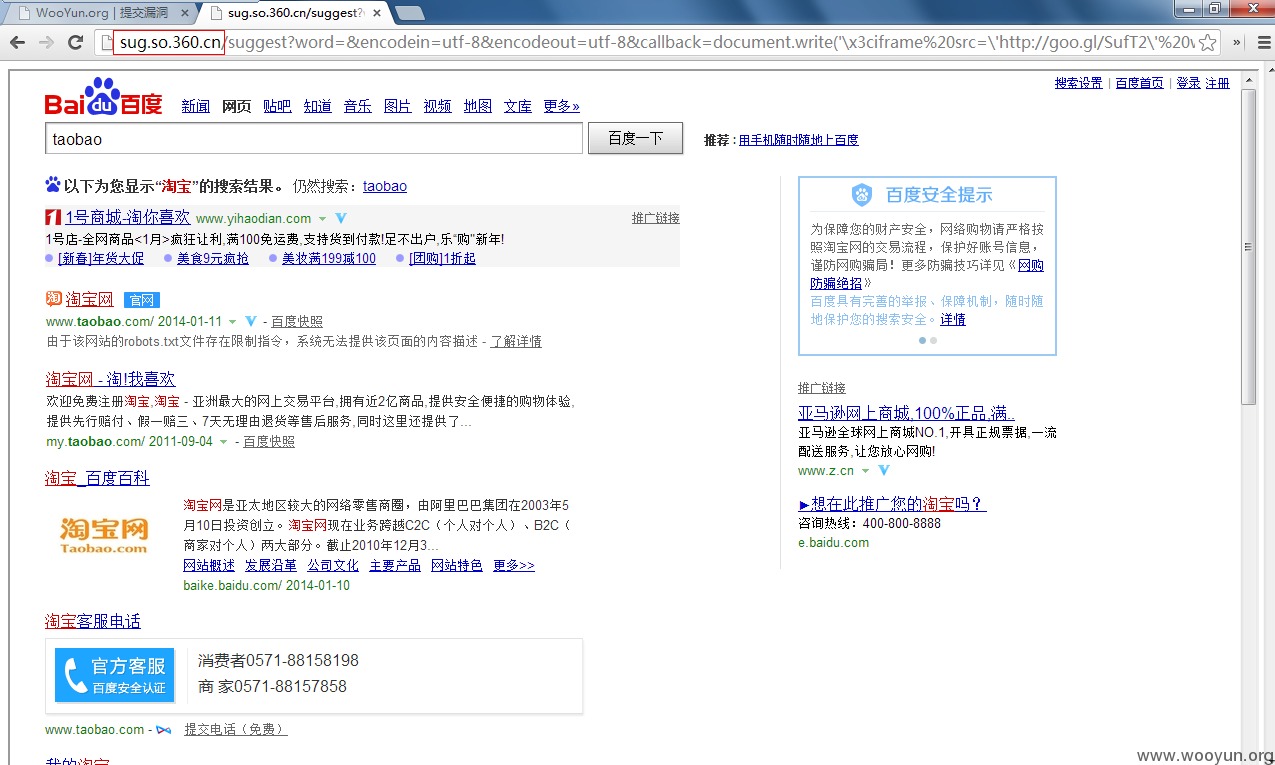

漏洞标题:so.360.cn反射xss可钓鱼

相关厂商:奇虎360

漏洞作者: noob

提交时间:2014-01-12 11:22

修复时间:2014-02-26 11:23

公开时间:2014-02-26 11:23

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-12: 细节已通知厂商并且等待厂商处理中

2014-01-13: 厂商已经确认,细节仅向厂商公开

2014-01-23: 细节向核心白帽子及相关领域专家公开

2014-02-02: 细节向普通白帽子公开

2014-02-12: 细节向实习白帽子公开

2014-02-26: 细节向公众公开

简要描述:

可钓鱼可获取搜索记录。

360给网民的感觉就是安全,一般看到是360的域名,普通网民是不会怀疑的,搜索内容被改写,导致用户被钓鱼丢失如淘宝、网银账号密码等等,那后果将不堪设想!

详细说明:

漏洞证明:

修复方案:

你们更厉害

版权声明:转载请注明来源 noob@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2014-01-13 10:56

厂商回复:

感谢您的反馈,相关工作人员已修复该漏洞。

最新状态:

暂无