漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-06459

漏洞标题:搜狗号码通手机客户端可被恶意攻击、以及隐私泄露问题

相关厂商:搜狗

漏洞作者: horseluke

提交时间:2012-04-27 20:40

修复时间:2012-06-11 20:40

公开时间:2012-06-11 20:40

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:3

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-27: 细节已通知厂商并且等待厂商处理中

2012-04-28: 厂商已经确认,细节仅向厂商公开

2012-05-08: 细节向核心白帽子及相关领域专家公开

2012-05-18: 细节向普通白帽子公开

2012-05-28: 细节向实习白帽子公开

2012-06-11: 细节向公众公开

简要描述:

搜狗号码通手机客户端的服务器端处理存在逻辑缺陷,攻击者可以举报任意号码到骚扰电话库,并且恶意刷票,从而导致受害者在不知情情况下被恶意标记。

同时该软件的误用也有可能导致类似QQ圈子式的隐私泄露。

详细说明:

1、先决条件,APK反编译,不再阐述。

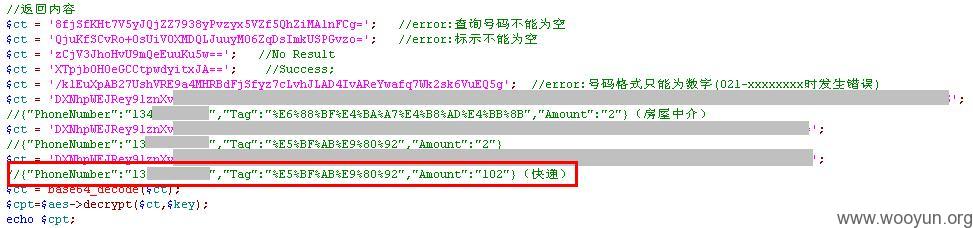

2、反编译读代码,发现搜狗号码通手机客户端和服务器通讯采用了AES ECB模式加密,并且密钥有点偷懒,为产品英文的截取字符。

3、核心服务器通讯有query_number.php和upload_number.php。前者为查询是否为有问题的手机号码,以及手机号码的举报次数;后者则为举报号码到骚扰电话库

4、upload_number.php对IMEI参数校验不严,攻击者可以利用伪造的imei在短时间内大批量举报任意号码到骚扰电话库,并且集中对某号码恶意刷票,从而导致受害者在不知情情况下被恶意标记。

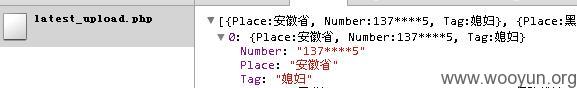

5、标记功能没有教育好用户,用户有可能会误用为日常用户身份的标记,从而导致类似QQ圈子的隐私泄露。

漏洞证明:

修复方案:

1、完善对异常提交的处理逻辑。

2、完善标记功能的分类、或者提醒标记的作用是骚扰电话举报,以免出现错误的隐私泄露

3、另外,IMEI可否hash再传输?

版权声明:转载请注明来源 horseluke@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2012-04-28 16:04

厂商回复:

感谢反馈, 您反应的问题我们正在修复中, 会尽快解决

另外您提到的信息泄露, 标记和查询时不会发送用户的任何个人信息,只会携带一个算法生成的id作计数用, 并且只会对陌生来电做查询

最新状态:

暂无