漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-05795

漏洞标题:一个好牛的垃圾邮件服务提供商

相关厂商:垃圾邮件服务提供商

漏洞作者: 路人甲

提交时间:2012-04-05 16:00

修复时间:2012-04-05 16:00

公开时间:2012-04-05 16:00

漏洞类型:钓鱼欺诈信息

危害等级:低

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-04-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-04-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

你愿意每天在邮箱中都收到各种不请自来,甚至少儿不宜的垃圾邮件么?

网民们,忍够了!

因为平均每周要用10多分钟处理垃圾邮件,我们失去了宝贵的生命时间;

因为平均每周要看10多封垃圾邮件,我们的视力要加深0.01度;

因为我们泄露的信息成为了垃圾邮件的源头,垃圾邮件的源头又一不小心变成了APT源头,因此我们每天都要在惶恐中度过......

强烈建议CNCERT/CC以及各大邮件服务商封杀以下这个好牛的垃圾邮件服务提供商,还邮件一片清净!!

(此问题建议转交CNCERT/CC进行处理;同时也顺带曝光垃圾邮件服务提供商的一些不光彩手段)

详细说明:

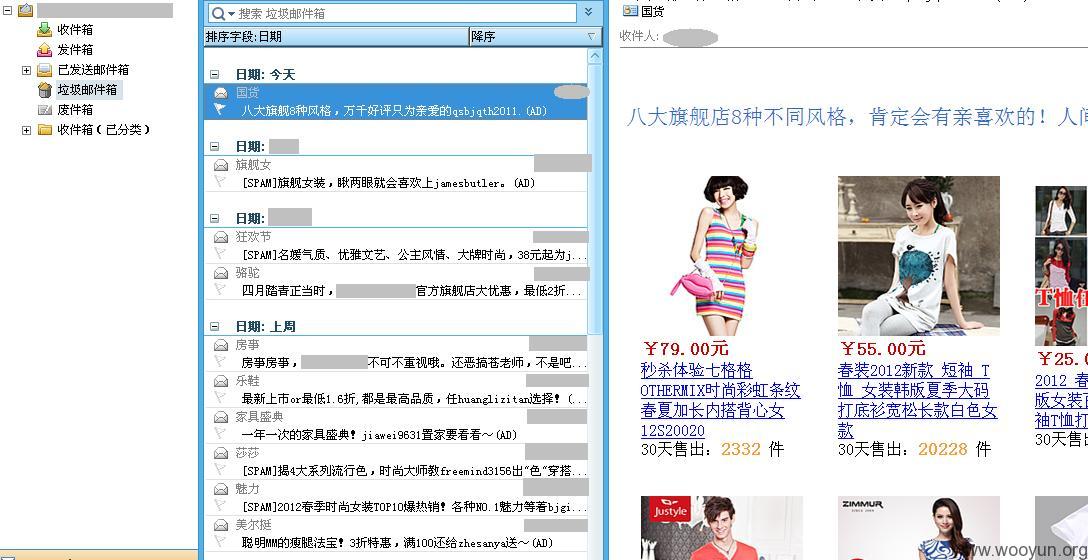

事情起因是工作邮箱在近一个月来不停收到垃圾邮件,而且退订的地址均很有规律,

这种不胜其扰终于把我给惹怒了——你们要靠此养活家人,难道我就不用工作啊!

于是乎进行了一轮简单的追踪,并且在今天有了突破。

首先直接讲结论:

1、该垃圾邮件服务提供商牛就牛在其持有IP众多,分布在国外的VPS中,

并且适时地利用了各种泄露数据库的EMAIL进行垃圾邮件发送。

但IP段比较集中,约在216.6.238.*,173.234.170.*,173.208.221.*,173.234.140.*

2、该垃圾邮件服务提供商的系统中存在SQL注入漏洞,可导致众多有效邮件地址泄露,引发更广泛的垃圾病毒邮件传播问题。

下面分析:

1、邮件头

邮件头出现了不少由国外VPS代发的身影:

目前收到的邮件发送源IP:

2、邮件URL

邮件中出现了几个较为集中的域名。从这些域名反推到IP,也可和邮件头部分对应。

其中,将http://173.234.170.100 改为http://173.234.170.101 、http://173.234.170.102 可见到相同的nginx/1.1.4,可见其持有IP之多。

3、邮件中的跳转URL存在SQL注入漏洞

从该垃圾邮件服务提供商发送的垃圾邮件,其内含的链接均为跳转url。而这个url存在注入漏洞:

经渗透测试,里面含有:

(1)所有的推广信息;

(2)目前正在发送垃圾邮件的服务器监控(貌似不完整);

(3)所有深受垃圾邮件困扰的受害者email(还分库分表);

(4)竟然还有一个名为csdn的数据库,来源和用途各位你懂的;而且还清洗出一个qqtest数据库

而更让人担心的是,这个数据库是root权限的。

可以想象如果有黑客盯上这个数据库,里面的有效email又再遭泄露,引发垃圾、违法甚至是APT EMAIL的发送循环,所有受害者掉到无底洞中无法停止......

漏洞证明:

不得不说,sqlmap是个好东西......

1、该垃圾邮件服务商的数据库里面,CSDN里面有啥东西?

2、某个分表拥有的email数目,触目惊心啊!

修复方案:

1、CNCERT/CC根据上述信息继续追查下去吧,说不定又能打掉一个特大垃圾邮件发送团伙了!

2、这些垃圾邮件竟然有知名品牌网店的参与,我想问问,有良心么?有良心么?有良心么?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝