漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-013029

漏洞标题:[漏网之鱼]海关总署,我又来了``

相关厂商:中华人民共和国海关总署

漏洞作者: 数据流

提交时间:2012-10-04 21:32

修复时间:2012-11-18 21:33

公开时间:2012-11-18 21:33

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-10-04: 细节已通知厂商并且等待厂商处理中

2012-10-08: 厂商已经确认,细节仅向厂商公开

2012-10-18: 细节向核心白帽子及相关领域专家公开

2012-10-28: 细节向普通白帽子公开

2012-11-07: 细节向实习白帽子公开

2012-11-18: 细节向公众公开

简要描述:

跟上次的差不多的漏洞``

详细说明:

漏洞证明:

修复方案:

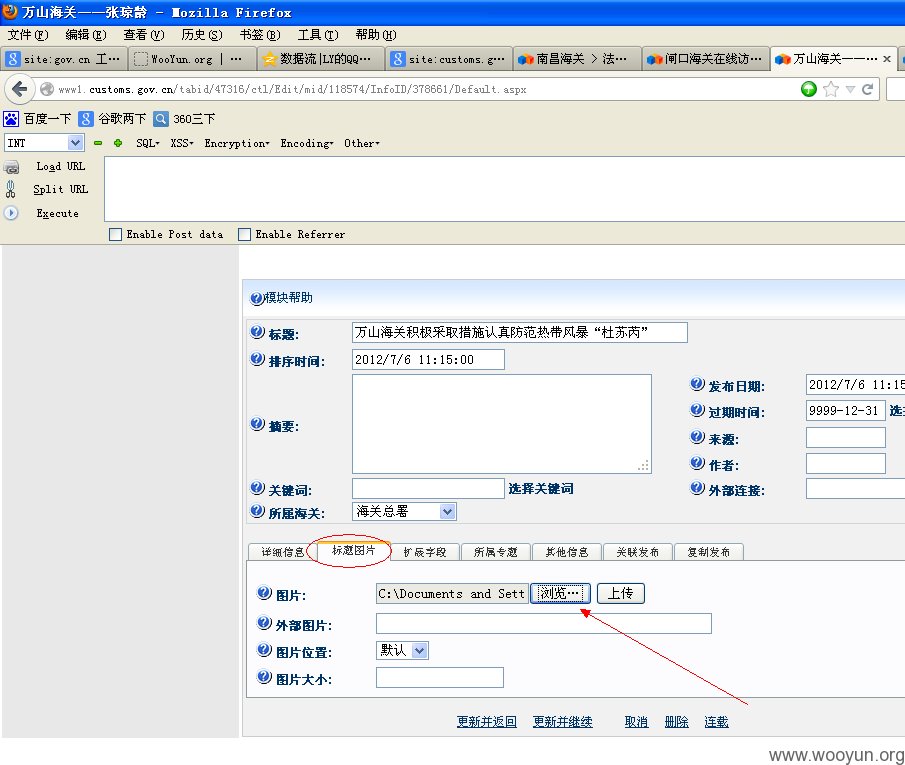

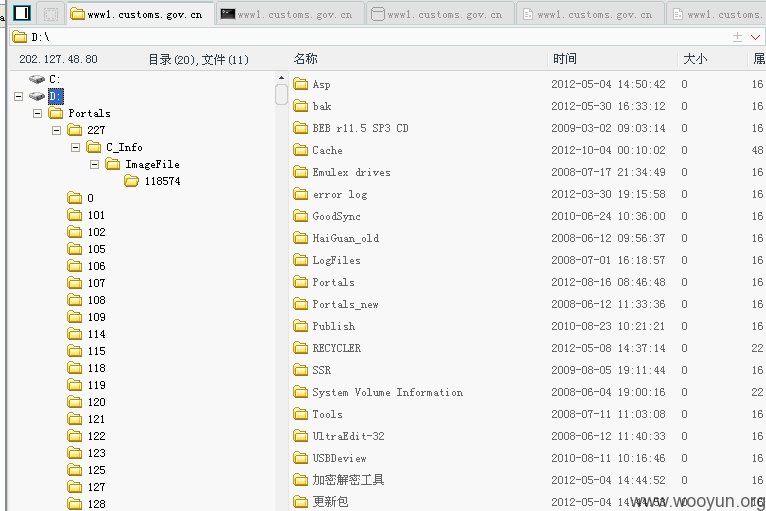

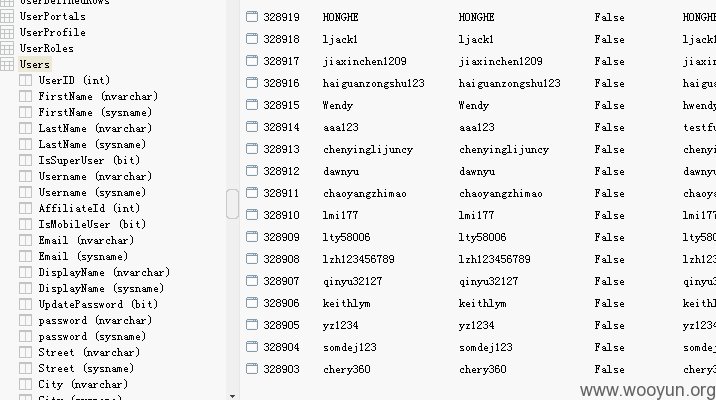

海关总署,包括主站都是采用easysite系统,稍微看了下 后台管理系统认证疏松 导致未经认证的任意用户可以达到操作后台的目的`几乎每一个站都有这漏洞 主站也有`只是有些站点的服务器貌似做了解析漏洞的策略,所以有些站拿不下shell,但还是可以修改网站的信息的`建议服务器都升级吧``IIS7.5,还有最重要的 网站改版啊`

随便找个:http://service.customs.gov.cn/tabid/47320/ctl/Edit/mid/118658/Default.aspx

不解释``

祝cncert/cc和CNVD国庆快乐!

版权声明:转载请注明来源 数据流@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2012-10-08 21:57

厂商回复:

CNVD确认并复现所述漏洞情况,已由CNCERT上报国务院某信息安全协调机构处置(此前处置过涉事单位的一起SQL注入事件)。

按完全影响机密性,部分影响完整性、可用性进行评分,rank=8.97*1.1*1.6=15.787

最新状态:

暂无