http://m.yitongbu.com/phone!getPhoneModel.action?modelEntity.prefix=M&brand=ZTE&brandCN=

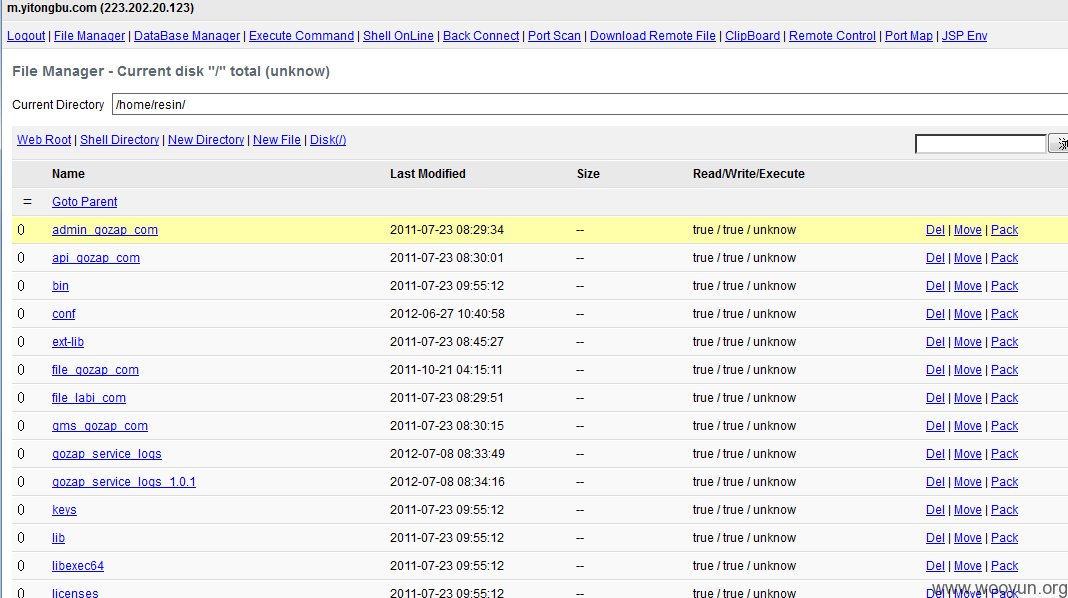

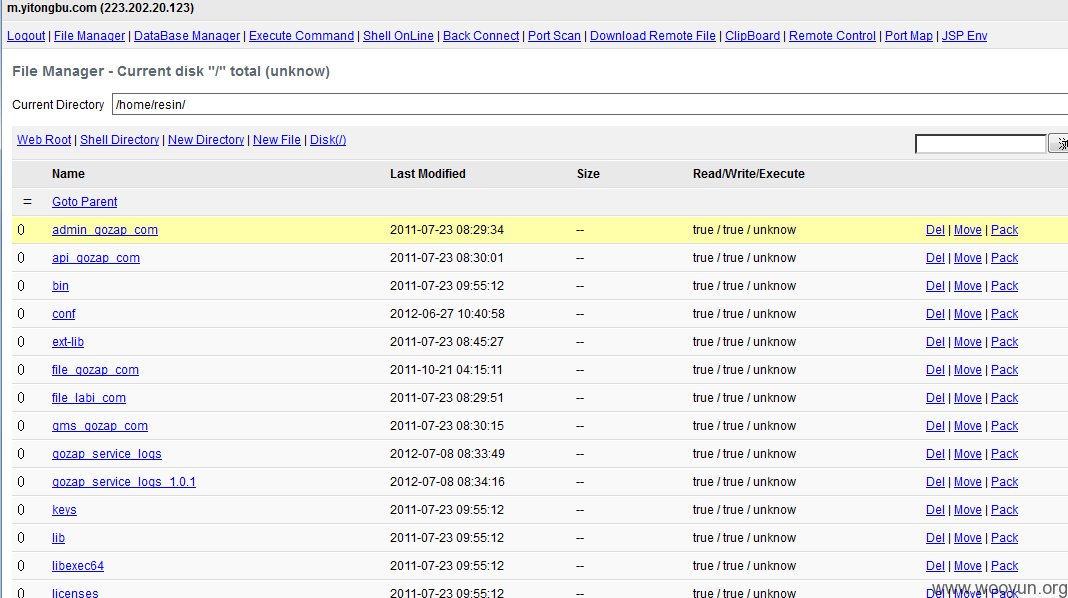

同服务器的其他网站:

admin.gozap.com

api.gozap.com

file.gozap.com

file.labi.com

gms.gozap.com

m.datoutie.com

m.labi.com

m.yitongbu.com

surfing.labi.com

syncml.labi.com

test.build.gozap.com

usercenter.service.gozap.com

www.anyview.net

www.celedial.com

www.datoutie.com

www.labi.com

www.yitongbu.com

不发了。。还有很多。影响多大的。快修复吧。。