漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011753

漏洞标题:中国电信114招聘网后台验证绕过

相关厂商:中国电信

漏洞作者: 北洋贱队

提交时间:2012-09-04 19:33

修复时间:2012-10-19 19:34

公开时间:2012-10-19 19:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-04: 细节已通知厂商并且等待厂商处理中

2012-09-08: 厂商已经确认,细节仅向厂商公开

2012-09-18: 细节向核心白帽子及相关领域专家公开

2012-09-28: 细节向普通白帽子公开

2012-10-08: 细节向实习白帽子公开

2012-10-19: 细节向公众公开

简要描述:

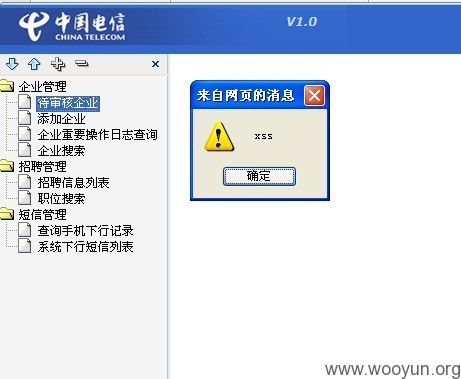

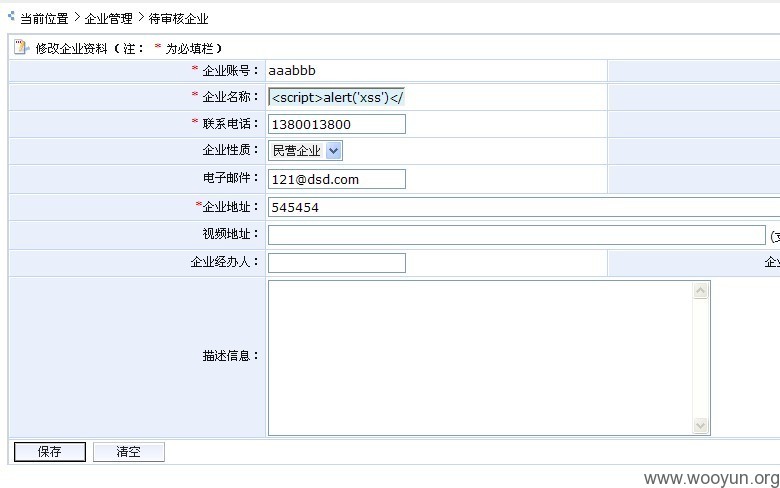

最近看了@胯下有杀气 的xss盲打系列,就想着学习研究下,结果就发现了中国电信114招聘的一系列问题:

xss盲打后台

sql injection

用户密码明文存储

详细说明:

企业会员注册地址http://jm.114newjob.com/recruit/companyReg.jsp

后台地址

http://jm.114newjob.com/boss/login.jsp

http://sz.114newjob.com/boss/

注册企业用户,企业全称那里写上我们的跨站脚本,木有任何过滤,有长度限制,高手可以自行突破,为什么我知道没有过滤呢,因为我注册了之后为了证实是否可以盲打后来,就想着进后台去看下结果,就去后尝试进入后台,尝试用1'or'1'='1登陆,一次成功,进后台找到待审核企业,呵呵我们的xss执行,由此证明没有任何过滤,还有一个问题,所有用户的密码是通过短信明文发送,后台有所有的发送记录,中国电信的用户群体还是非常大的,5天就注册1441会员,不过请注意保护用户隐私,简历里有求职者各种详细信息,身份证,照片,联系方式等

漏洞证明:

修复方案:

版权声明:转载请注明来源 北洋贱队@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2012-09-08 23:12

厂商回复:

CNVD确认漏洞并复现所述情况,转由CNCERT协调中国电信集团公司处置。

按完全影响机密性,部分影响完整性进行评分,rank=8.47*1.0*1.3=11.011

最新状态:

暂无