漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0191738

漏洞标题:我是如何未授权登录他人雪球账户的

相关厂商:雪球

漏洞作者: 路人甲

提交时间:2016-04-05 16:34

修复时间:2016-04-05 18:56

公开时间:2016-04-05 18:56

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-05: 细节已通知厂商并且等待厂商处理中

2016-04-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我是如何未授权登录他雪球账户的(这么俗的描述。。。)

详细说明:

昨天新浪发告警了,于是测一测~~~顺便申请个号~~~

相信微博大部分跟的上时代的人都有吧~~~

那就不废话了~~~

思路就是一些app登陆的时候,只是向微博客户端发送了用户的信息请求,如果更改了返回的请求包,为任意uid,如果这个uid注册了,就直接登陆了这个uid对应的雪球账号。如果没有注册,那就直接用这个微博账号注册了。

登陆过程

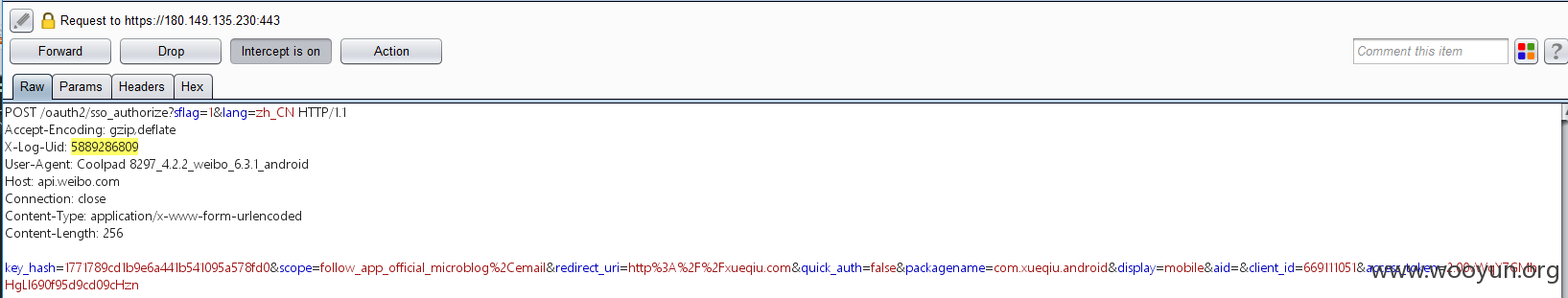

抓请求包:

自己的uid是5889286809,雪球的uid:2183570524,微博小秘书uid:1642909335

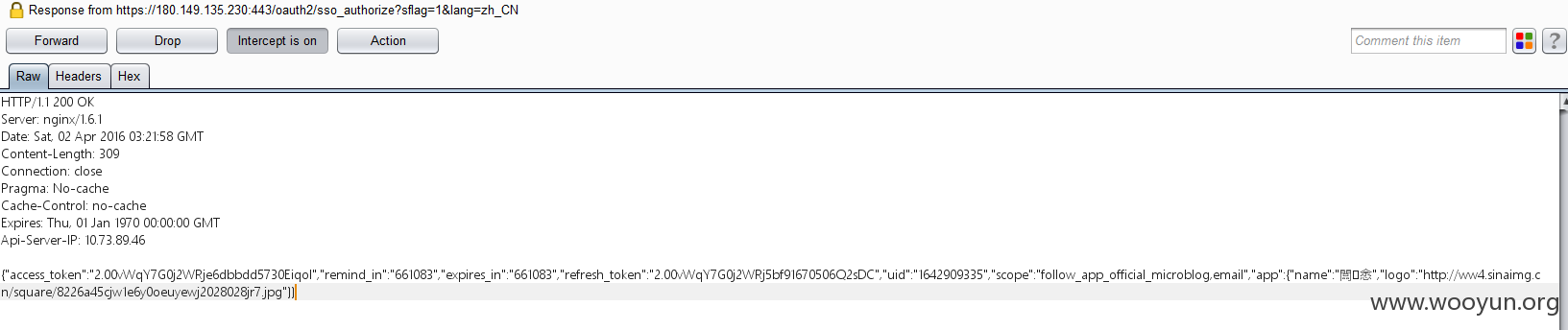

改包,把返回包uid改为小秘书的:

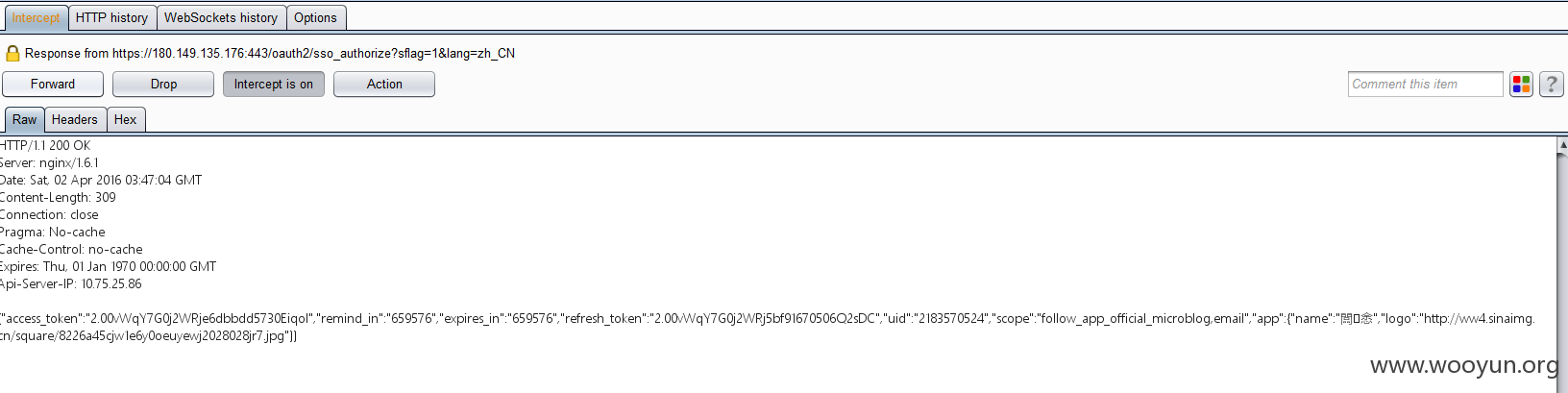

或者改包,把返回包uid改为雪球的:

于是,把他们上了~~~

小秘书~~:

雪球~~~

祝大家早日财务自由~~~~

漏洞证明:

登陆过程

抓请求包:

自己的uid是5889286809,雪球的uid:2183570524,微博小秘书uid:1642909335

改包,把返回包uid改为小秘书的:

或者改包,把返回包uid改为雪球的:

于是,把他们上了~~~

小秘书~~:

雪球~~~

很喜欢雪球呀~~~祝大家早日财务自由~~~~

修复方案:

你懂得~~~我不懂。。。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-04-05 18:56

厂商回复:

感谢白帽子的提交!经过测试这个问题无法使用劫持对象信息登录或者注册,获取的也是微博用户的公开信息没有隐私信息泄露,所以选择忽略。

最新状态:

暂无