漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036070

漏洞标题:爱快软路由某功能存储型XSS漏洞

相关厂商:爱快免费流控路由

漏洞作者: LinE

提交时间:2013-09-04 11:42

修复时间:2013-12-03 11:43

公开时间:2013-12-03 11:43

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-04: 细节已通知厂商并且等待厂商处理中

2013-09-04: 厂商已经确认,细节仅向厂商公开

2013-09-07: 细节向第三方安全合作伙伴开放

2013-10-29: 细节向核心白帽子及相关领域专家公开

2013-11-08: 细节向普通白帽子公开

2013-11-18: 细节向实习白帽子公开

2013-12-03: 细节向公众公开

简要描述:

软路由配置不当导致存储型XSS,可引起其他攻击

详细说明:

在目前为止的最新版本当中,Version 1.1.0,页面推送设置中存在存储型XSS,若被恶意管理员利用可能会引起其他资料盗取的风险

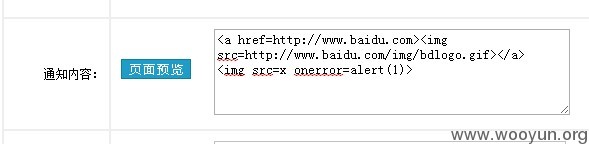

进入到软路由配置当中 网络服务---页面推送

在通知内容当中写入html代码即可

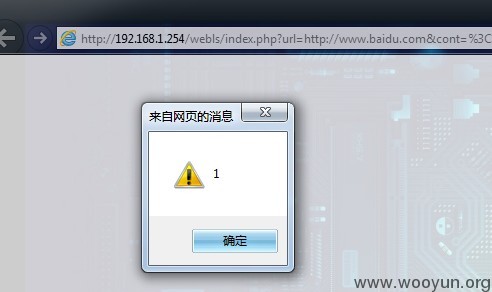

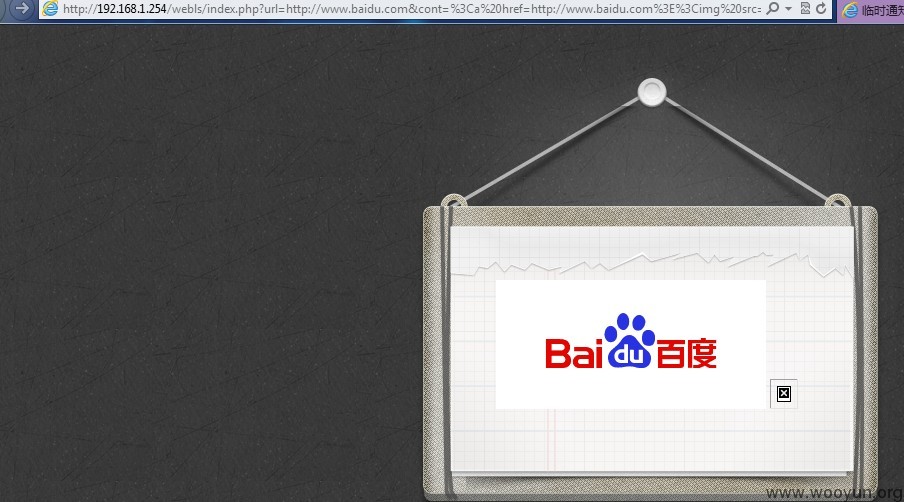

如果引用了恶意的JS或者iframe框架会导致用户强制访问某页面,引起其他攻击

弹个窗···

漏洞证明:

WooYun: 爱快软路由任意文件下载漏洞

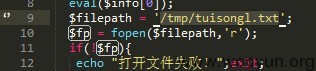

由上次的漏洞获得了这个推送设置页面的源代码,查看源代码得知写入的内容没有进行任何过滤导致XSS攻击产生

行118-126

可以看到内容由$fp变量传来,而$fp变量由/tmp/tuisongl.txt这个文件传递而来

修复方案:

获取到文件内容之后过滤常见符号,例如引号,空格,<>符号等等

版权声明:转载请注明来源 LinE@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:2

确认时间:2013-09-04 14:49

厂商回复:

感谢友情提供,爱快是一家开放的创业公司,虽然没钱,但我们更注重安全,如果发现我们有漏洞,欢迎提交或联系话事人:1808663661

最新状态:

暂无