漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0171135

漏洞标题:恒泰证券某系统命令执行导致Getshell及弱口令未修(导致5000多员工姓名、身份证、邮箱、登录名、学历等信息泄露)

相关厂商:恒泰证券股份有限公司

漏洞作者: 暴走

提交时间:2016-01-19 16:59

修复时间:2016-01-24 17:00

公开时间:2016-01-24 17:00

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-19: 细节已通知厂商并且等待厂商处理中

2016-01-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

于是就看了下,原来该系统还存在命令执行导致getshell。

详细说明:

恒泰证券人力资源管理系统(http://hr.cnht.com.cn:11000/ehr/login.jspa)存在java反序列化漏洞导致getshell(之前白帽子提交的弱口令漏洞依然没修复,但是已经公开了)。

漏洞证明:

恒泰证券人力资源管理系统:http://hr.cnht.com.cn:11000/ehr/login.jspa

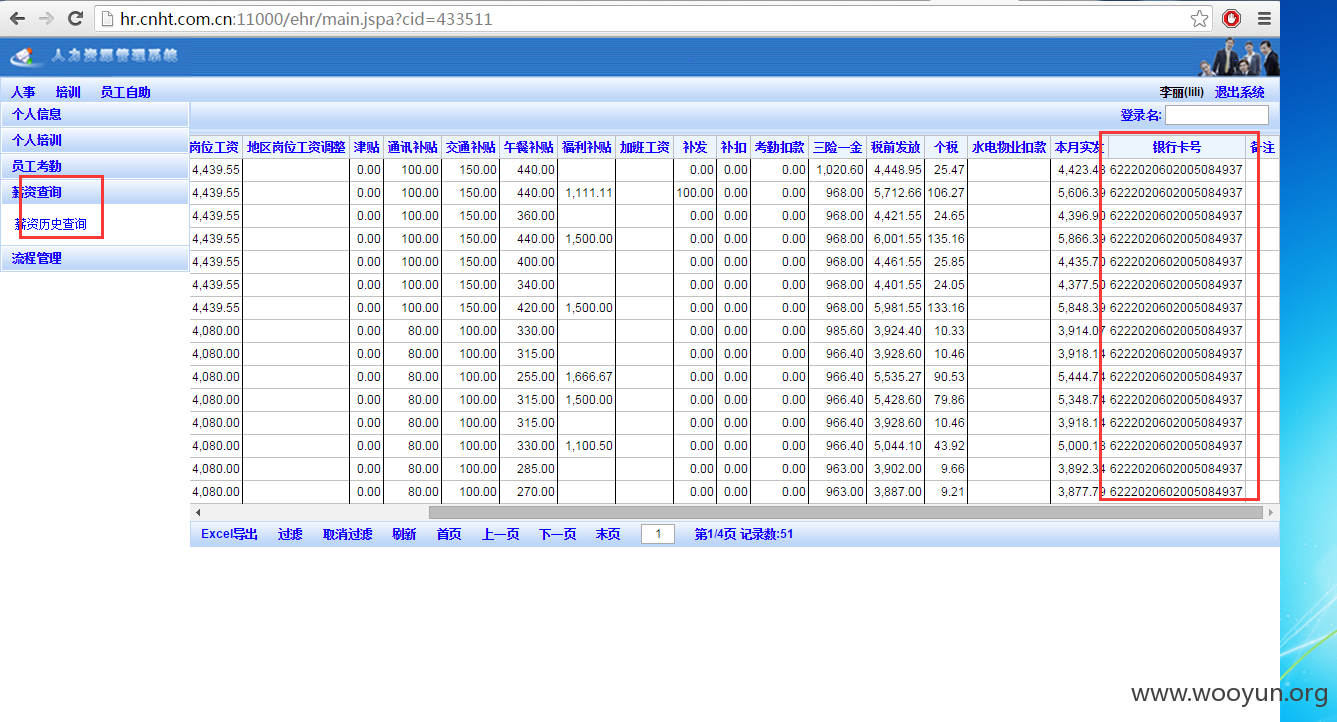

之前白帽子提交的登录弱口令依然没修复(lili/654321),成功登录,可以查看员工以下信息

在职员工3150人的姓名、邮箱、登录名、身份证号码、毕业院校等信息,并且可以“导出”这些信息,真方便..

登录名、姓名

身份证邮箱

离职员工2809人信息

员工的银行卡号及工资信息。

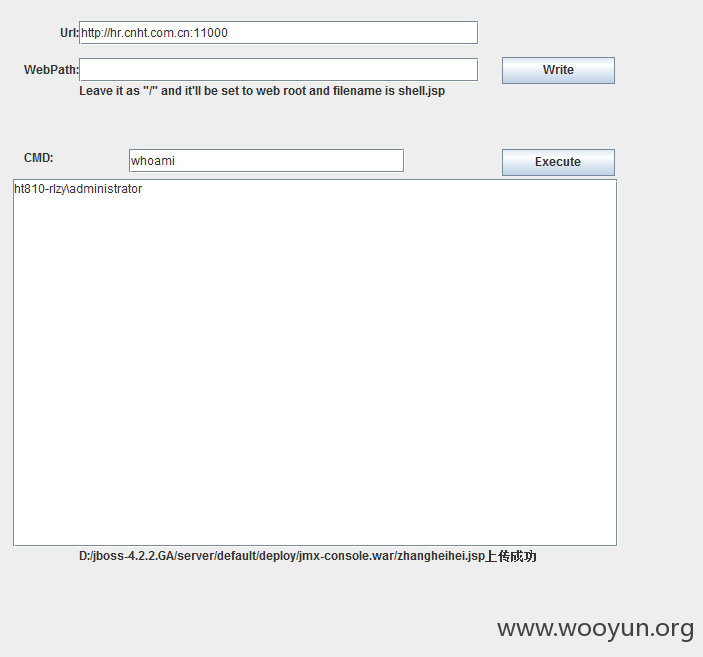

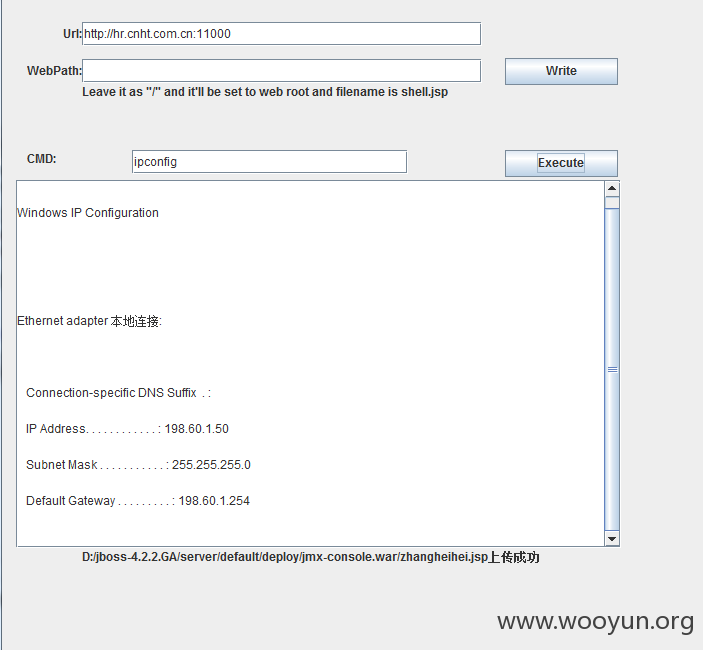

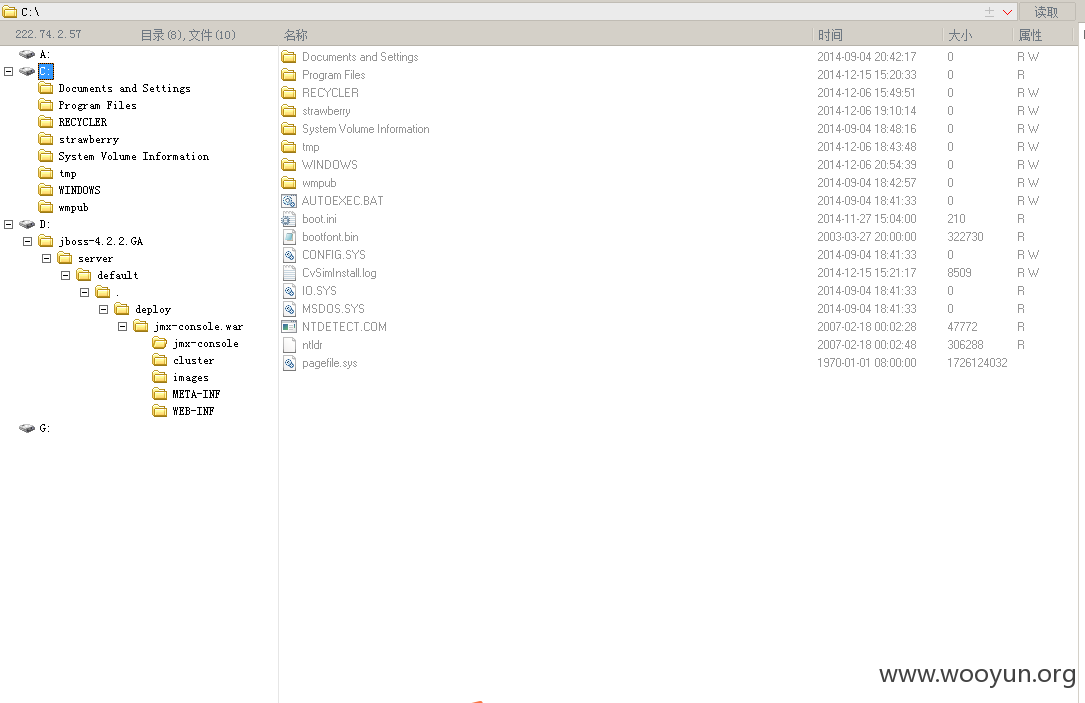

经过测试发现该系统存在Jboss java反序列化漏洞:

administrator权限

直接写shell:

http://hr.cnht.com.cn:11000/jmx-console/zhangheihei.jsp 密码wooyun

证券系统,就不深入了。

我想问下,作为证券系统,为什么最近一直忽略白帽子提交的漏洞呢?

修复方案:

加固弱口令,升级系统补丁。

版权声明:转载请注明来源 暴走@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-24 17:00

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无