漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098563

漏洞标题:E代驾用户端几个问题打包(任意手机号注册/人肉群呼机/伪造定位/duang)

相关厂商:edaijia.cn

漏洞作者: 路人甲

提交时间:2015-02-27 14:29

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-27: 细节已通知厂商并且等待厂商处理中

2015-02-27: 厂商已经确认,细节仅向厂商公开

2015-03-09: 细节向核心白帽子及相关领域专家公开

2015-03-19: 细节向普通白帽子公开

2015-03-29: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

E代驾用户端几个问题打包(任意手机号注册/人肉群呼机/伪造定位/duang)

E代驾是一个很好的创新企业,提交漏洞是为了督促你们做的更好!

详细说明:

漏洞证明:

1.任意手机号注册

访问如上地址,点击我的账户,提示输入手机号码并获取验证码,验证码是4位数字,十分钟超时,so easy!

2.伪造定位

还是

修改lng 和 lat 的值实现GPS定位更改,从而伪造客户地址,或者用于获取司机信息

伪造为太原用户

http://h5.edaijia.cn/newapp/index.html?os=android&lat=37.86868318579&lng=112.48916877018&from=01050030

3.人肉群呼机

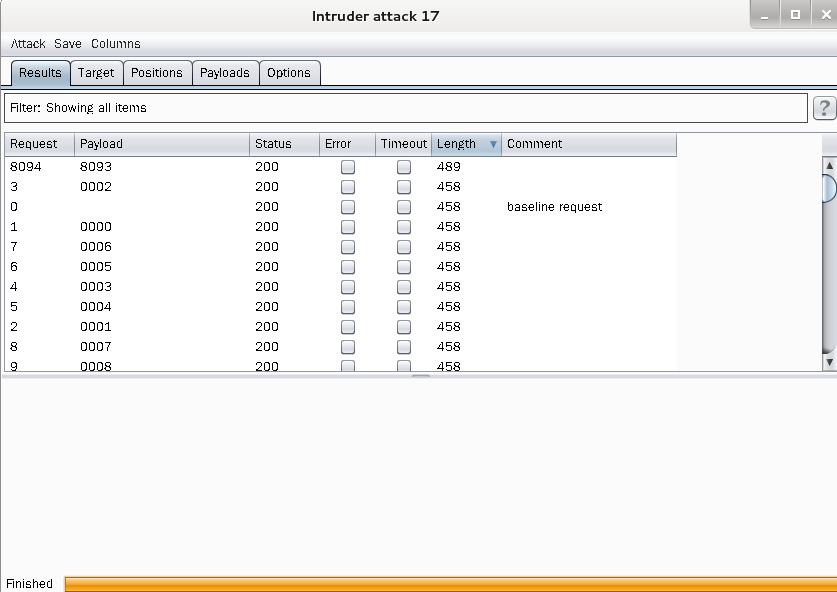

核心内容来了,以上都是铺垫,利用注册的手机号码18888888888下单,利用burpsuite拦截,修改driverid,遍历所有E代驾司机工号即可实现无限下单,duang.

发送的数据如下:

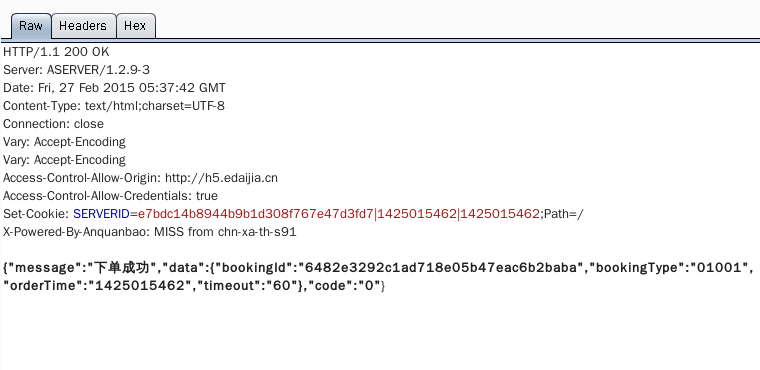

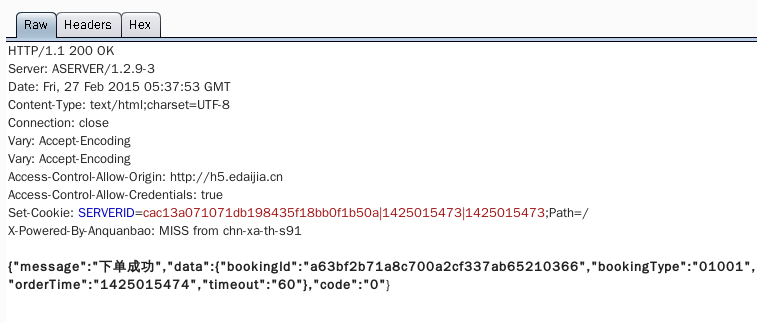

结果返回

2858

58379

and so on

例如你遍历了所有北京工号BJ0000-BJ99999

此时E代驾司机已经看见手机号码为18888888888用户的订单,赶紧拿起手中的电话呼起来吧。这个时候18888888888这个被伪造的用户哭了,被人肉电话DDOS了!

通过观察POST数据发现如果修改phone参数为其他号码最终会在系统内产生两个号码,一个叫用户号码一个叫做呼叫号码。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-02-27 14:57

厂商回复:

谢谢,已在处理中。

最新状态:

暂无