漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-097942

漏洞标题:DiscuzX 3.2 最新版死循环GET漏洞可对用户和服务器造成拒绝服务影响(有前提条件)

相关厂商:Discuz!

漏洞作者: 路人甲

提交时间:2015-02-21 22:37

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-21: 细节已通知厂商并且等待厂商处理中

2015-02-22: 厂商已经确认,细节仅向厂商公开

2015-03-04: 细节向核心白帽子及相关领域专家公开

2015-03-14: 细节向普通白帽子公开

2015-03-24: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

DiscuzX3的论坛存在一个缺陷,会导致死循环变成CC攻击服务器,此时浏览器失去响应,关闭都很困难,只能杀死进程。

详细说明:

DiscuzX3的论坛存在一个缺陷,如果连续多层楼(例如4层)都有回帖可见的隐藏内容,并且隐藏内容为图片的时候(文字暂时没测试),在帖子第一页底部进行回帖,会导致死循环变成CC攻击服务器,此时浏览器失去响应,关闭都很困难,只能杀死浏览器进程。

漏洞证明:

发布一个帖子,1-4层楼都插入图片,并且放进回帖可见的隐藏内容。

其他用户希望看到内容,在底部直接回帖,会导致无限死循环攻击服务器。

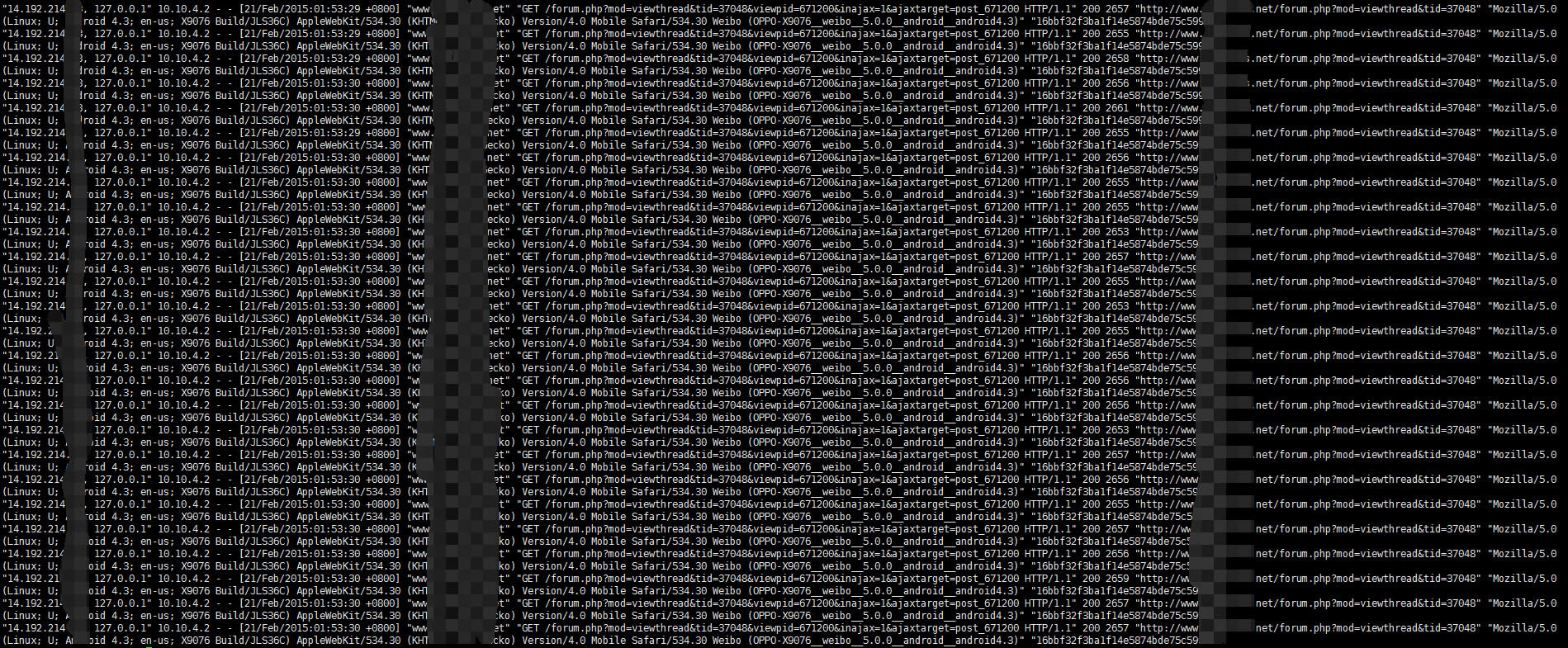

这是服务器的Log,一个无辜的访客从微博客户端点进论坛链接,然后回帖就死循环了,祈祷他的爪机不会爆炸...

Chrome和Firefox直接卡死开发者工具,无法显示出请求内容所以就没截图了。

发出的请求一秒钟可以多达几十甚至数百次,如果论坛的数据库很大服务器配置比较小,只要一个访客中枪就负载上升并爆掉。

修复方案:

js的问题,官方尽快修吧。动漫论坛特别是汉化组经常有这种需要发布多层并回复可见的隐藏内容,很容易中招的。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-02-22 15:30

厂商回复:

感谢您提出的问题,我们会尽快修复此问题

最新状态:

暂无