漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150690

漏洞标题:某些政府网站存在SQL注入漏洞打包

相关厂商:cncert国家互联网应急中心

漏洞作者: Disaster

提交时间:2015-10-31 20:16

修复时间:2015-12-19 14:40

公开时间:2015-12-19 14:40

漏洞类型:URL跳转

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-31: 细节已通知厂商并且等待厂商处理中

2015-11-04: 厂商已经确认,细节仅向厂商公开

2015-11-14: 细节向核心白帽子及相关领域专家公开

2015-11-24: 细节向普通白帽子公开

2015-12-04: 细节向实习白帽子公开

2015-12-19: 细节向公众公开

简要描述:

谷歌关键字:inurl:aspx?id=6 intitle:政府 可得批量政府网站URL并大量存在注入

详细说明:

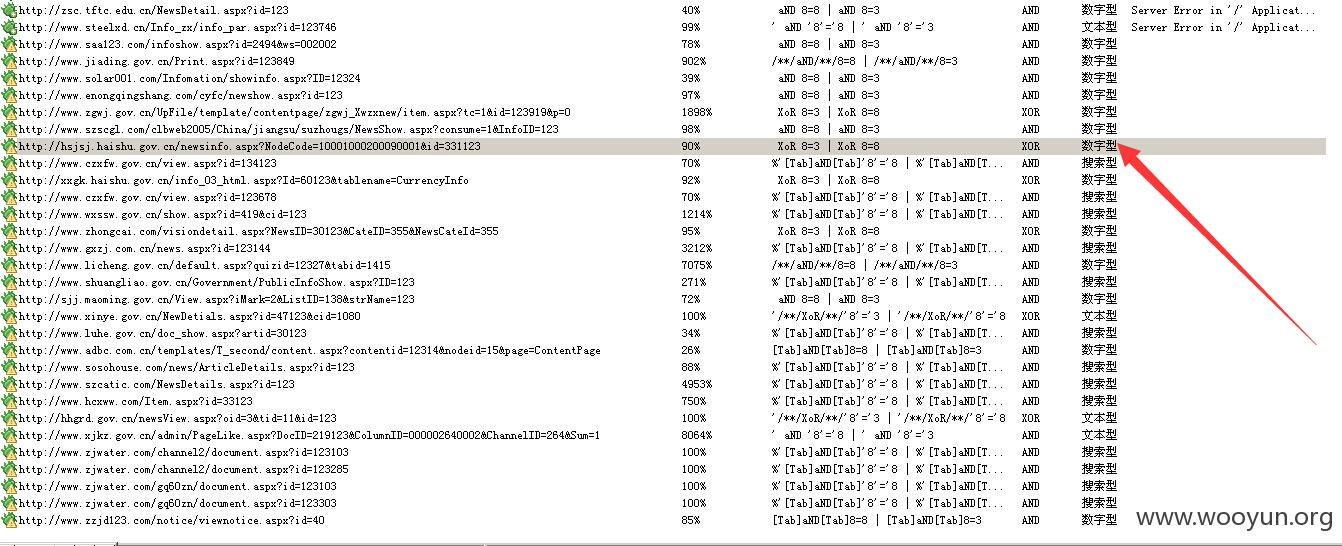

http://**.**.**.**/GovernmentDetail.aspx?tuId=286&NRID=123

http://**.**.**.**/NewsCenter/NewsDetail.aspx?id=99897

http://**.**.**.**/radnew.aspx?id=123&pid=201102150834270468

http://**.**.**.**/ZWGK/Content.aspx?uid=123&cid=64&id=2063

http://**.**.**.**/Info_zx/info_par.aspx?id=123746

http://**.**.**.**/Info_zx/info_par.aspx?id=123303

http://**.**.**.**/imageshow/Imageshow.aspx?bigcataid=0-1-20-5&id=123702

http://**.**.**.**/news_bak.aspx?id=123

http://**.**.**.**/websites/Pages/Web/NewsDetails.aspx?id=25a88d66-c4b3-4f50-ac6e-71123e3a646b

http://**.**.**.**/NewsView.aspx?ID=12314&MID=460

http://**.**.**.**/Client/NewInfo.aspx?Id=123&deptId=23

http://**.**.**.**/gov_affair/orb_jbxx.aspx?orb_id=123

http://**.**.**.**/zwgk/Show.aspx?id=39123

http://**.**.**.**/NewsDetail.aspx?id=123

http://**.**.**.**/Info_zx/info_par.aspx?id=123746

http://**.**.**.**/infoshow.aspx?id=2494&ws=002002

http://**.**.**.**/Print.aspx?id=123849

http://**.**.**.**/Infomation/showinfo.aspx?ID=12324

http://**.**.**.**/cyfc/newshow.aspx?id=123

http://**.**.**.**/UpFile/template/contentpage/zgwj_Xwzxnew/item.aspx?tc=1&id=123919&p=0

http://**.**.**.**/clbweb2005/China/jiangsu/suzhougs/NewsShow.aspx?consume=1&InfoID=123

http://**.**.**.**/newsinfo.aspx?NodeCode=10001000200090001&id=331123

http://**.**.**.**/view.aspx?id=134123

http://**.**.**.**/info_03_html.aspx?Id=60123&tablename=CurrencyInfo

http://**.**.**.**/view.aspx?id=123678

http://**.**.**.**/show.aspx?id=419&cid=123

http://**.**.**.**/visiondetail.aspx?NewsID=30123&CateID=355&NewsCateId=355

http://**.**.**.**/news.aspx?id=123144

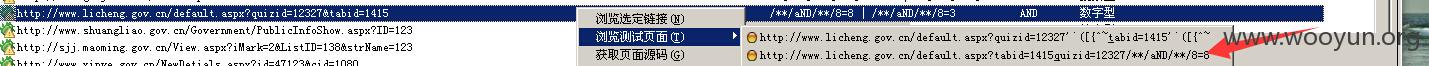

http://**.**.**.**/default.aspx?quizid=12327&tabid=1415

http://**.**.**.**/Government/PublicInfoShow.aspx?ID=123

http://**.**.**.**/View.aspx?iMark=2&ListID=138&strName=123

http://**.**.**.**/NewDetials.aspx?id=47123&cid=1080

http://**.**.**.**/doc_show.aspx?artid=30123

http://**.**.**.**/templates/T_second/content.aspx?contentid=12314&nodeid=15&page=ContentPage

http://**.**.**.**/news/ArticleDetails.aspx?id=123

http://**.**.**.**/NewsDetails.aspx?id=123

http://**.**.**.**/Item.aspx?id=33123

http://**.**.**.**/newsView.aspx?oid=3&tid=11&id=123

http://**.**.**.**/admin/PageLike.aspx?DocID=219123&ColumnID=000002640002&ChannelID=264&Sum=1

http://**.**.**.**/channel2/document.aspx?id=123103

http://**.**.**.**/channel2/document.aspx?id=123285

http://**.**.**.**/gq60zn/document.aspx?id=123103

http://**.**.**.**/gq60zn/document.aspx?id=123303

http://**.**.**.**/notice/viewnotice.aspx?id=40

漏洞证明:

修复方案:

严格过滤非法输入字符

版权声明:转载请注明来源 Disaster@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-11-04 14:38

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发对应分中心,由其后续协调网站管理单位处置。

最新状态:

暂无