漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-052939

漏洞标题:金蝶官网设计缺陷导致密码重置漏洞2

相关厂商:金蝶

漏洞作者: 北京方便面

提交时间:2014-03-06 11:40

修复时间:2014-04-20 11:41

公开时间:2014-04-20 11:41

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-03-06: 细节已通知厂商并且等待厂商处理中

2014-03-06: 厂商已经确认,细节仅向厂商公开

2014-03-16: 细节向核心白帽子及相关领域专家公开

2014-03-26: 细节向普通白帽子公开

2014-04-05: 细节向实习白帽子公开

2014-04-20: 细节向公众公开

简要描述:

http://www.wooyun.org/bugs/wooyun-2014-051429

最新状态:

2014-02-21:经确认,我们的代码中返回值本来应该是"false",但是手误写成了"true" !在后来测试中也没有测试出来,故造成此漏洞。安全问题就是细节不注意造成的,我们需要汲取教训。 感谢小威同学为我们发现严重漏洞,请留下你的联系方式,我们为你送上小礼物以表谢意。

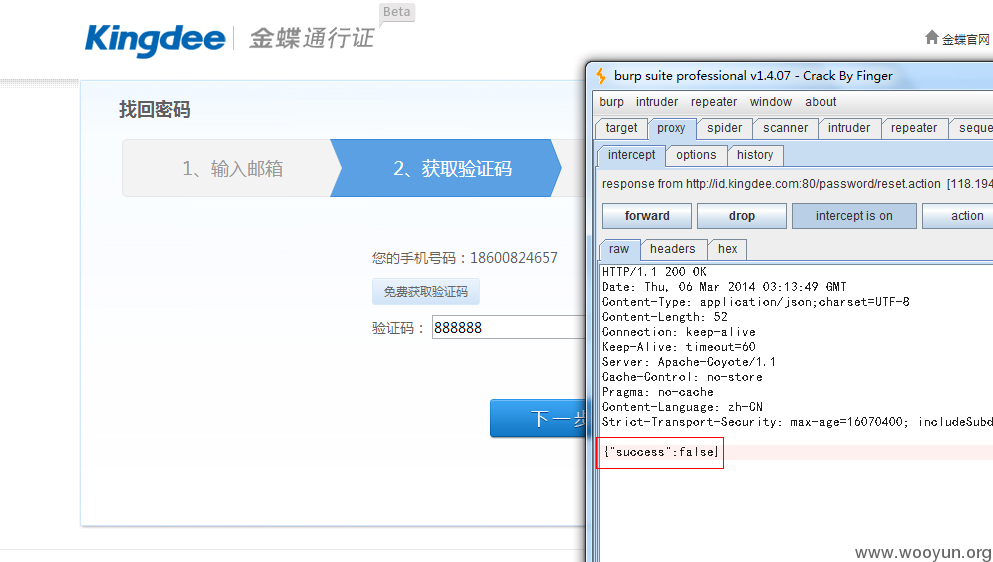

看厂商的回复觉察到这里可能会有问题,于是测试之验证自己的想法

详细说明:

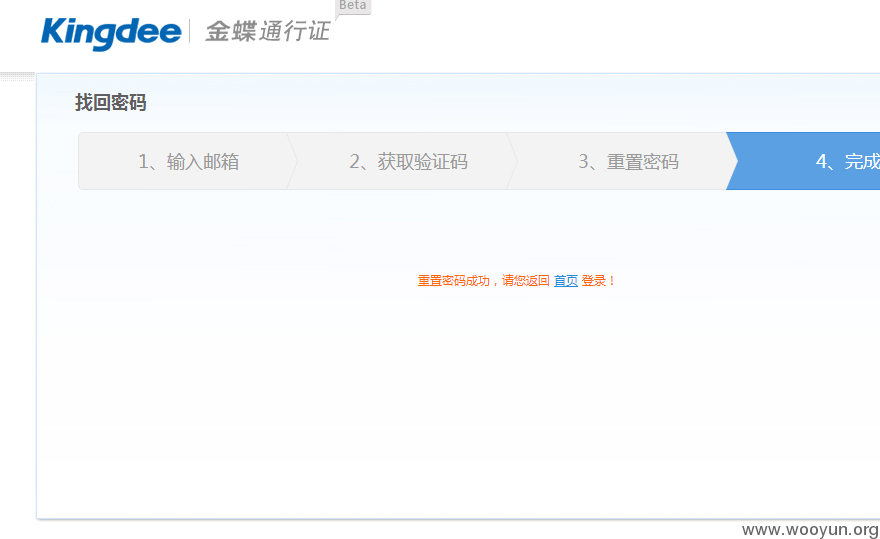

经测试发现这里存在低级的错误,

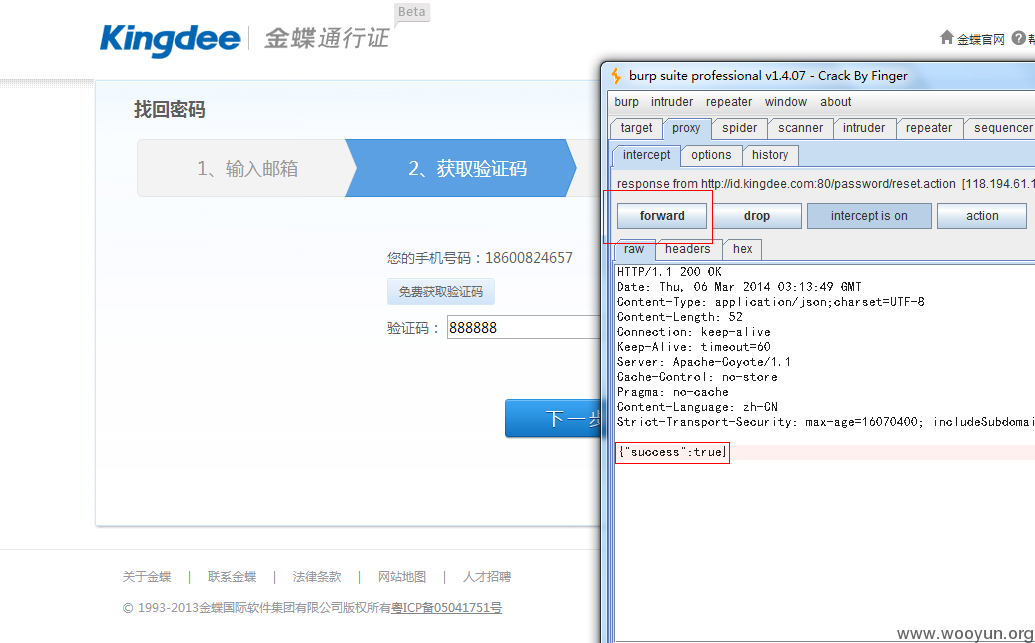

1.靠服务器返回的状态信息进行本地验证

2.验证凭证未参与密码修改验证过程

看证明吧

漏洞证明:

修复方案:

唯一且不可测

随机且一次性

拥有较短寿命

不信任用户自己的身份声明

不要本地验证

验证凭证要参与密码修改过程

版权声明:转载请注明来源 北京方便面@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-03-06 18:37

厂商回复:

谢谢 北京方便面 还继续测试,对 北京方便面 兄的专注、严谨与坚持的精神表示钦佩,学习!感谢!

的确测试不周到,主要原因是逻辑复杂化了,以及输入校验不严格。

现在修复中。

最新状态:

暂无