漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151692

漏洞标题:中国信通院域传送漏洞

相关厂商:中国信息通讯研究院

漏洞作者: 核桃壳

提交时间:2015-11-04 17:02

修复时间:2015-12-21 15:12

公开时间:2015-12-21 15:12

漏洞类型:重要敏感信息泄露

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-04: 细节已通知厂商并且等待厂商处理中

2015-11-06: 厂商已经确认,细节仅向厂商公开

2015-11-16: 细节向核心白帽子及相关领域专家公开

2015-11-26: 细节向普通白帽子公开

2015-12-06: 细节向实习白帽子公开

2015-12-21: 细节向公众公开

简要描述:

中国信通院域传送漏洞

详细说明:

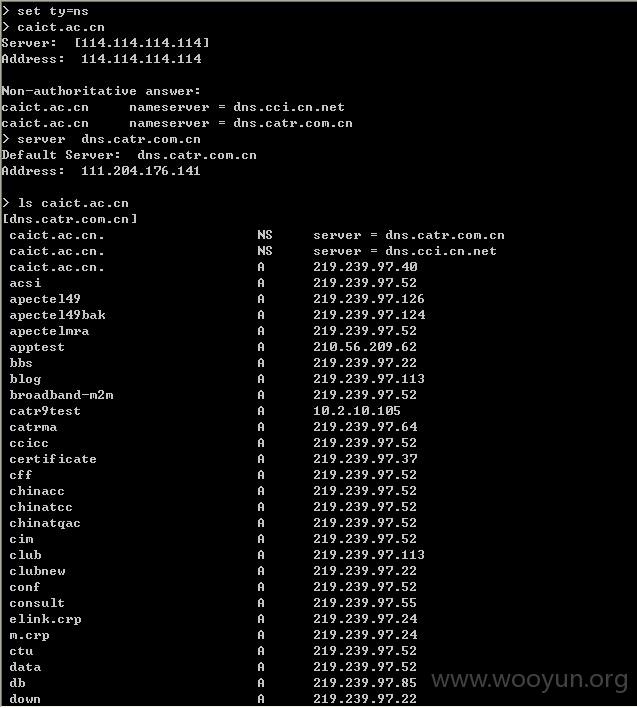

中国信通院DNS服务器配置不当导致DNS域传送漏洞

> ls **.**.**.**

[**.**.**.**]

**.**.**.**. NS server = **.**.**.**

**.**.**.**. NS server = **.**.**.**

**.**.**.**. A **.**.**.**

acsi A **.**.**.**

apectel49 A **.**.**.**

apectel49bak A **.**.**.**

apectelmra A **.**.**.**

apptest A **.**.**.**

bbs A **.**.**.**

blog A **.**.**.**

broadband-m2m A **.**.**.**

catr9test A **.**.**.**

catrma A **.**.**.**

ccicc A **.**.**.**

certificate A **.**.**.**

cff A **.**.**.**

chinacc A **.**.**.**

chinatcc A **.**.**.**

chinatqac A **.**.**.**

cim A **.**.**.**

club A **.**.**.**

clubnew A **.**.**.**

conf A **.**.**.**

consult A **.**.**.**

elink.crp A **.**.**.**

m.crp A **.**.**.**

ctu A **.**.**.**

data A **.**.**.**

db A **.**.**.**

down A **.**.**.**

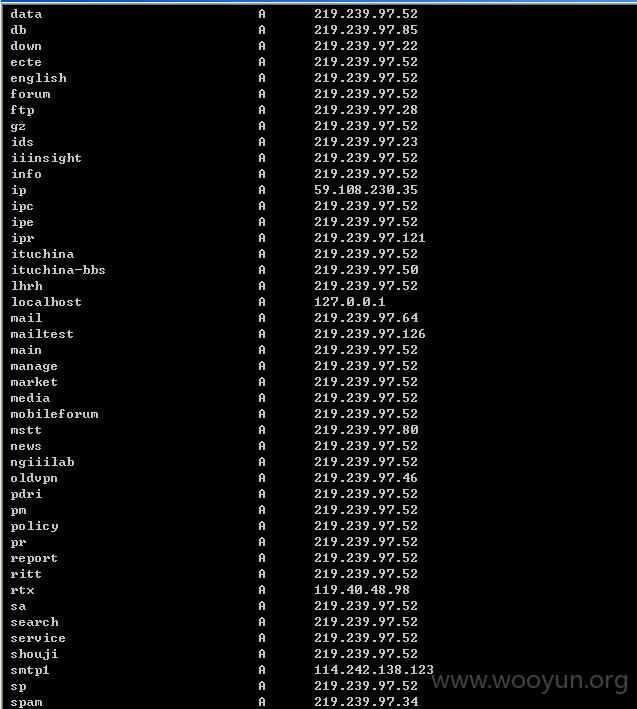

ecte A **.**.**.**

english A **.**.**.**

forum A **.**.**.**

ftp A **.**.**.**

gz A **.**.**.**

ids A **.**.**.**

iiinsight A **.**.**.**

info A **.**.**.**

ip A **.**.**.**

ipc A **.**.**.**

ipe A **.**.**.**

ipr A **.**.**.**

ituchina A **.**.**.**

ituchina-bbs A **.**.**.**

lhrh A **.**.**.**

localhost A **.**.**.**

mail A **.**.**.**

mailtest A **.**.**.**

main A **.**.**.**

manage A **.**.**.**

market A **.**.**.**

media A **.**.**.**

mobileforum A **.**.**.**

mstt A **.**.**.**

news A **.**.**.**

ngiiilab A **.**.**.**

oldvpn A **.**.**.**

pdri A **.**.**.**

pm A **.**.**.**

policy A **.**.**.**

pr A **.**.**.**

report A **.**.**.**

ritt A **.**.**.**

rtx A **.**.**.**

sa A **.**.**.**

search A **.**.**.**

service A **.**.**.**

shouji A **.**.**.**

smtp1 A **.**.**.**

sp A **.**.**.**

spam A **.**.**.**

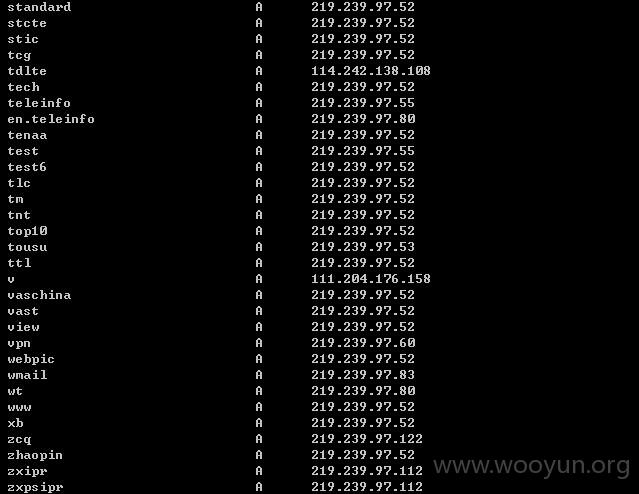

standard A **.**.**.**

stcte A **.**.**.**

stic A **.**.**.**

tcg A **.**.**.**

tdlte A **.**.**.**

tech A **.**.**.**

teleinfo A **.**.**.**

en.teleinfo A **.**.**.**

tenaa A **.**.**.**

test A **.**.**.**

test6 A **.**.**.**

tlc A **.**.**.**

tm A **.**.**.**

tnt A **.**.**.**

top10 A **.**.**.**

tousu A **.**.**.**

ttl A **.**.**.**

v A **.**.**.**

vaschina A **.**.**.**

vast A **.**.**.**

view A **.**.**.**

vpn A **.**.**.**

webpic A **.**.**.**

wmail A **.**.**.**

wt A **.**.**.**

www A **.**.**.**

xb A **.**.**.**

zcq A **.**.**.**

zhaopin A **.**.**.**

zxipr A **.**.**.**

zxpsipr A **.**.**.**

漏洞证明:

修复方案:

限制允许区域传送

版权声明:转载请注明来源 核桃壳@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-11-06 15:11

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向工信部信息安全协调机构上报,由其后续协调网站管理单位处置.

最新状态:

暂无