漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-071798

漏洞标题:某品牌网络设备管理不当导致大量宽带用户信息外泄(可调带宽、续费、可shell)

相关厂商:http://www.beikuan.net/

漏洞作者: leader

提交时间:2014-08-10 10:46

修复时间:2014-11-08 10:50

公开时间:2014-11-08 10:50

漏洞类型:默认配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-10: 细节已通知厂商并且等待厂商处理中

2014-08-14: 厂商已经确认,细节仅向厂商公开

2014-08-17: 细节向第三方安全合作伙伴开放

2014-10-08: 细节向核心白帽子及相关领域专家公开

2014-10-18: 细节向普通白帽子公开

2014-10-28: 细节向实习白帽子公开

2014-11-08: 细节向公众公开

简要描述:

某品牌网络设备管理不善导致大量宽带用户信息外泄(可调带宽、续费、可shell)

详细说明:

先锋综合安全网关大量暴露在公网上的设备均为默认密码,通过默认密码可shell、可获得小区门牌号、手机号、姓名、身份证等信息。。

漏洞证明:

某日虽然秋高气爽但寡人夜观星象掐指一算不宜出门,于是打算窝家看“文艺片”Teacher Cang 。。。。

但网速慢到让人无法容忍(一进一出给老子卡几分钟),此时脑海中浮现出雷锋的高大形象(帮助宽带接入商找出网速慢的根源)。

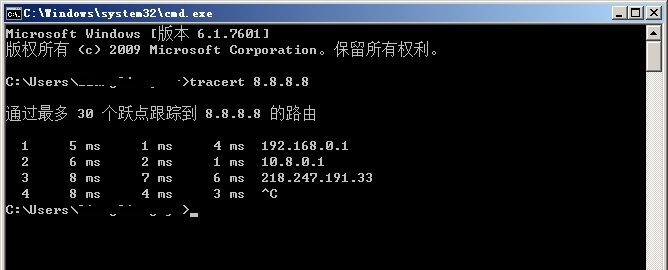

首先寡人tracert了下外网IP,找到宽带商出口设备的内网IP地址。。。

不小心用浏览器访问了。。。然后不小心随手输入用户名、密码。。。又不小心的进去了。。。(admin/admin)

借助wooyun平台在这里先吐槽下小区宽带经常掉网连不上。。。登上设备的一瞬间就看到运行时间3天。。。这么重要的设备总重启你觉得合适吗?看到就火大!!!!!!

翻看到在线用户的页面时,已找到慢的原因了。。。好几个IP上行流量都是好几个G。。。

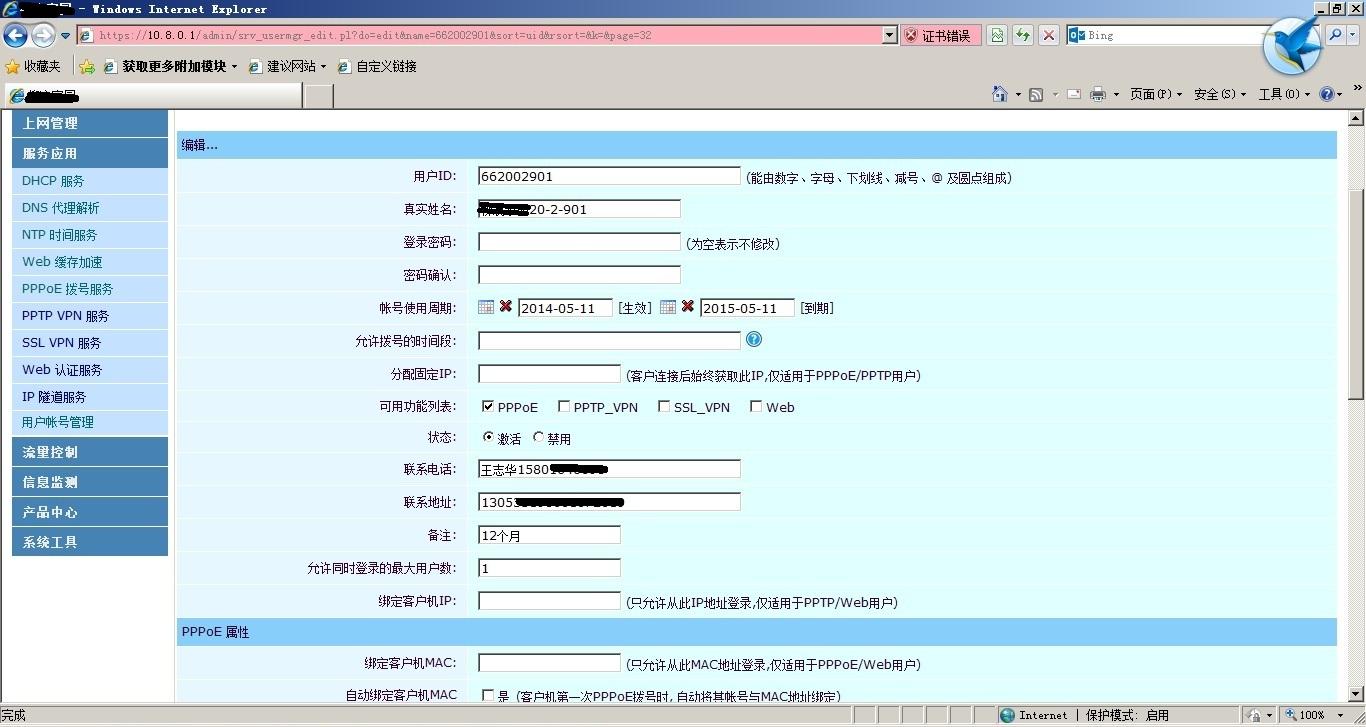

算了,看看这个设备都有哪些功能吧。。。从在线管理页面,可以看到小区所有ADSL用户名、门牌号、使用期限。。。。

通过编辑可续费、可调带宽,还可看到姓名、电话、身份证号信息(和上面的门牌号关联如被利用后果不敢想象)。。。。。

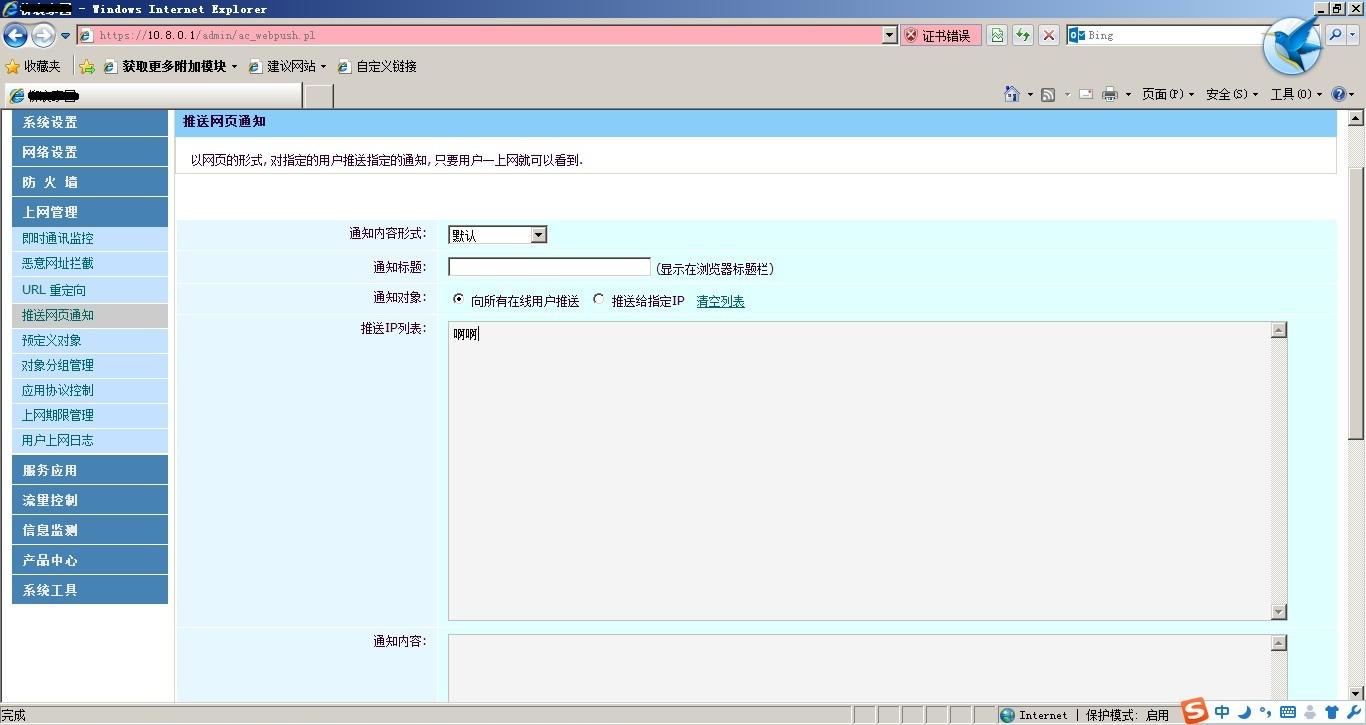

大家肯定都了解控下了网络出口设备做DNS劫持什么的那都弱爆了。。。看下面的功能。。。内容推送。。。如果拿来拿来钓鱼会怎么样?

带大家看一下让我眼镜片碎一地的功能。。。在线抓包分析。。。输入IP就可抓指定IP的数据包。。。(管理大哥求不被抓包。。)

在说下如何shell吧。。。设备本身有一个文件管理的功能,可直接传任意文件到UPLOAD目录下。。。(还能打包传呢。传RAR可帮你解压。。)

但是外部文件要重启后才能写入到磁盘(怪不得无法访问),出于职业道德就不重启设备了, 管理员重启后即可shell。。。

最后说下通用性,设备可从公网直接访问未做访问限制,设备是通过HTTP 880 和 443进行管理,扫了几个段的IP找同时开启880和443的,找到了1-2个同款设备并存在相同问题(218.247.191.34、124.205.39.36、218.240.159.247、118.186.222.27用户名密码user/user)。网络设备为先锋综合全网关(http://www.beikuan.net/)

修复方案:

在提交漏洞时管理员已经修改了该设备的默认密码,但是我新建了一个后门用户(用户名:user)webshell也未进行删除,请管理员自行处理。。。

版权声明:转载请注明来源 leader@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-08-14 16:53

厂商回复:

CNVD确认所述案例,但根据提取的应用特征暂未找到其他实例,根据设备漏洞的一般处置原则,先行确认案例情况,已经由CNVD向厂商电话和邮件通报,由其后续确认。需要较强的认证前提,rank 12

最新状态:

暂无