漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-035989

漏洞标题:攻击安全公司实例-我是这样拿下天融信员工的

相关厂商:天融信

漏洞作者: 路人甲

提交时间:2013-09-03 10:31

修复时间:2013-10-18 10:32

公开时间:2013-10-18 10:32

漏洞类型:成功的入侵事件

危害等级:低

自评Rank:2

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-03: 细节已通知厂商并且等待厂商处理中

2013-09-03: 厂商已经确认,细节仅向厂商公开

2013-09-13: 细节向核心白帽子及相关领域专家公开

2013-09-23: 细节向普通白帽子公开

2013-10-03: 细节向实习白帽子公开

2013-10-18: 细节向公众公开

简要描述:

攻击安全公司全过程

详细说明:

请贵公司这次不要否认不是你们公司,因为我已经取得了邮箱控制权,先说一下我为什么拿你们做测试,这个想法是我一年前就有了的,起因是你们公司的几个90后小黑客,呵呵,你懂的,想象一下,你们在内部邮箱里窃窃私语的时候,还有一双陌生的眼睛在看着你们,作为安全公司,是否觉得无颜面对同行呢?我本可以继续深入,端掉你们整个老窝,但是没那么做,仅仅出于安全爱好者的良知

那么,先说下过程吧.

1.首先我打开了mail.topsec.com.cn,尝试把整个目录保存到本地下来,后来发现下不全,无奈动用了整站下载器,然后成功的下载到了我想要的整个结构,如图

2.研究了一下,发现登陆是post到一个地址,然后验证,登陆的,于是我做了一个简单的接收参数的php,主要功能是接收帐户密码。

3. 做好了之后,我把他发布到了一个免费空间,免费空间赠送了一个玉米,于是成品就可以通过外网访问了,测试了一下,可以接收到email user pass.

4. 我的钓鱼页是周末做好的,本来想的是周一送你们这个礼物,后来想了下,如果是周一刚上班发的话,容易会引起警觉,或者同事之间回询问,于是我便采用了下午快下班-下班半小时->一小时发这个,因为这个时候,同事和同事的照面率是最小的,人数分散的时候更容易增加成功率.

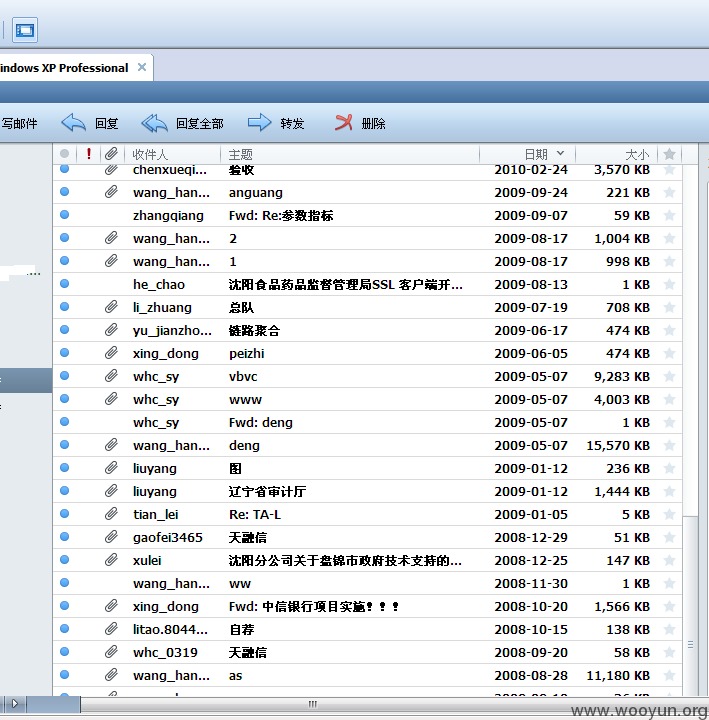

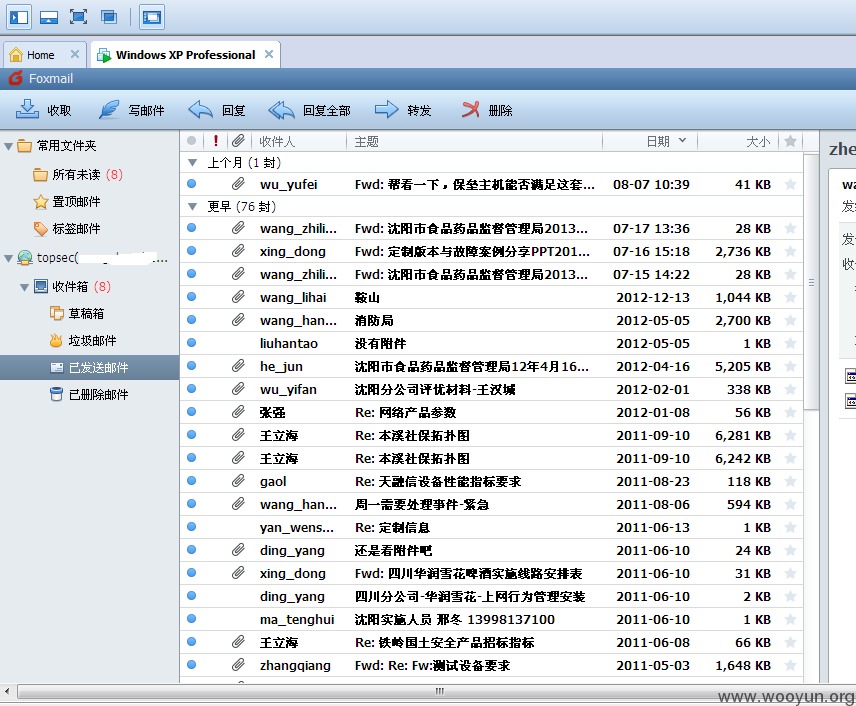

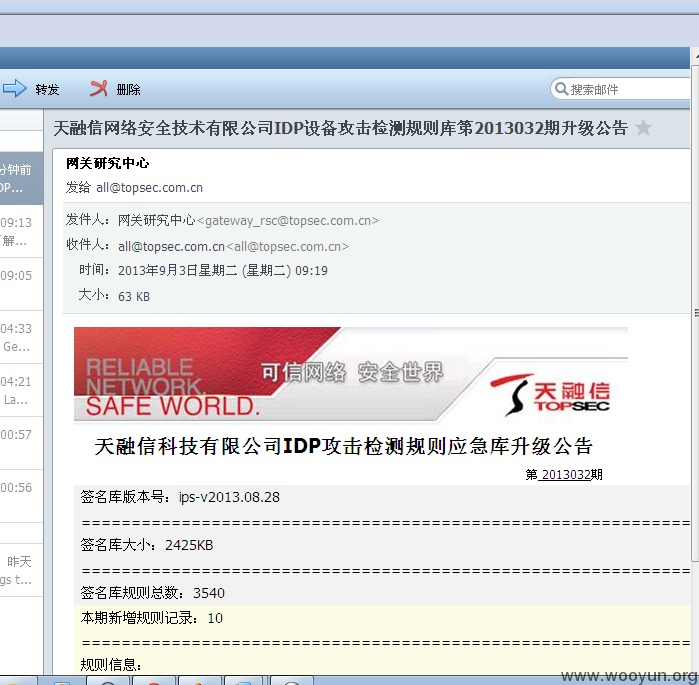

经过发送,等待,约15分钟后,成功捕获到了几个人的登陆授权信息,我登入了他们的邮箱,并且获取到了我想要看到的东西

那下面是图片

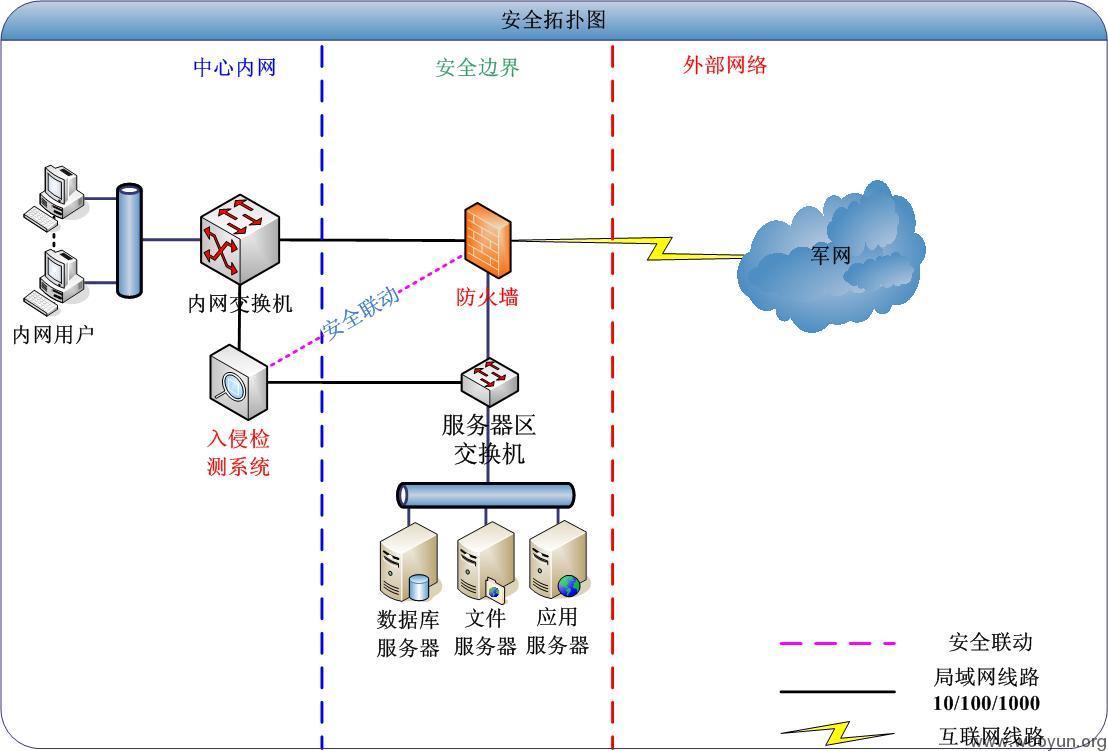

此次泄露的东西; 公司wiki的授权,openssl密钥,密码,部分政府单位的拓扑,结构

某部队内网结构信息

升级通知

泄露的部分key信息 PS:这个我写的还算详细吧? 望通过

攻击总用时:约15分钟

漏洞证明:

修复方案:

不要光想着卖设备,洗黑钱,加强员工意识和素质,永远比任何都重要.

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-09-03 14:05

厂商回复:

感想您的反馈。本事件初步调查属于员工自身安全风险意识薄弱,受到邮件钓鱼攻击,这是一次典型的社工案例。目前公司内部正在进行相关的调查。

最新状态:

暂无