漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-065706

漏洞标题:娄底市80%政府网站可getshell

相关厂商:国家互联网应急响应中心

漏洞作者: 果冻好吃

提交时间:2014-06-24 15:45

修复时间:2014-08-08 15:46

公开时间:2014-08-08 15:46

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-24: 细节已通知厂商并且等待厂商处理中

2014-06-28: 厂商已经确认,细节仅向厂商公开

2014-07-08: 细节向核心白帽子及相关领域专家公开

2014-07-18: 细节向普通白帽子公开

2014-07-28: 细节向实习白帽子公开

2014-08-08: 细节向公众公开

简要描述:

鱼的记忆只有7秒。该方法正是利用鱼的记忆只有7秒。

咦,这是什么东西吞进来看看……麻痹!真难吃,赶紧吐出来……

咦,这是什么东西吞进来看看……麻痹!真难吃,赶紧吐出来……

咦,这是什么东西吞进来看看……麻痹!真难吃,赶紧吐出来……

咦,这是什么东西吞进来看看……麻痹!真难吃,赶紧吐出来……

详细说明:

大站!

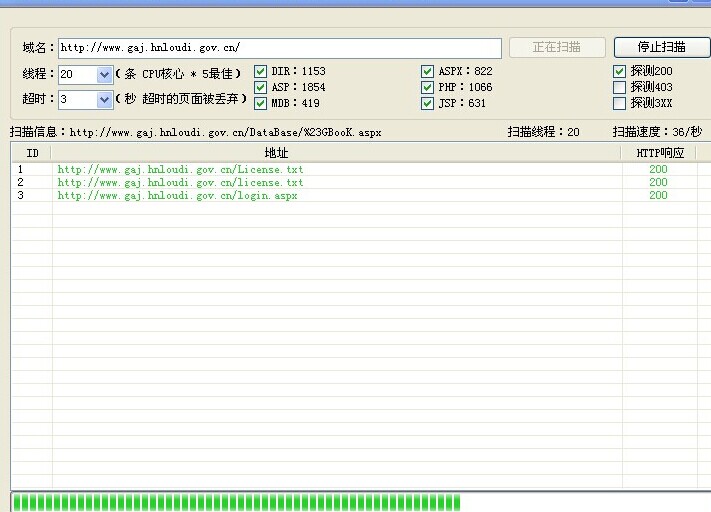

御剑扫描看看,结果有安全狗。政府网站的话。肯定是有其他部门的

随手打开个看看

网站url结构一样。说明是同一套源代码

保证侥幸的心理扫扫看

这回没有狗拦截。说明这不是同一服务器

百度都没有,没办法了

旁注

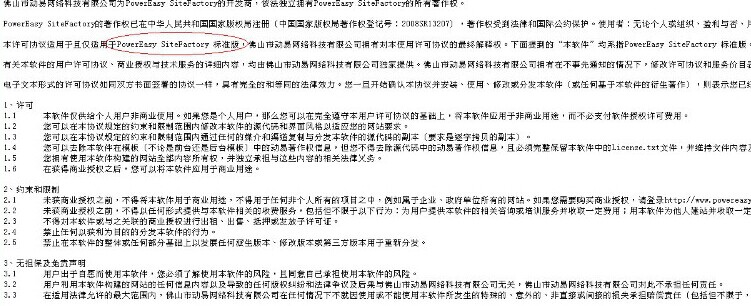

他们既然使用的是同一套源代码。

那么试试其他站看看。

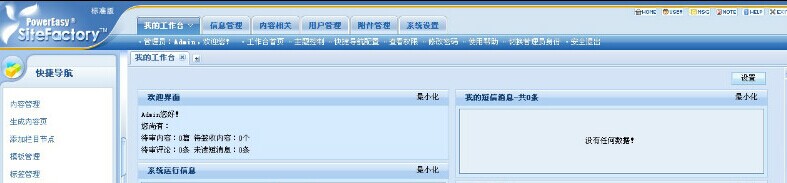

还有不少站点。可以试试弱口令。某个网站弱口令直接进入后台

在模块管理中上传

利用2003服务器iis6的解析漏洞

成功拿下webshell

限权设置的不是很严。存在跨站漏洞,可以执行命令。内网服务器。通过溢出取得管理限权应该不难。但这服务器没多少网站,可以去数据库备份,管理员管这么多

参考<code><http://www.wooyun.org/bugs/wooyun-2014-065701/trace/21f36bd00affa3de5b0f652798b59edc/code>

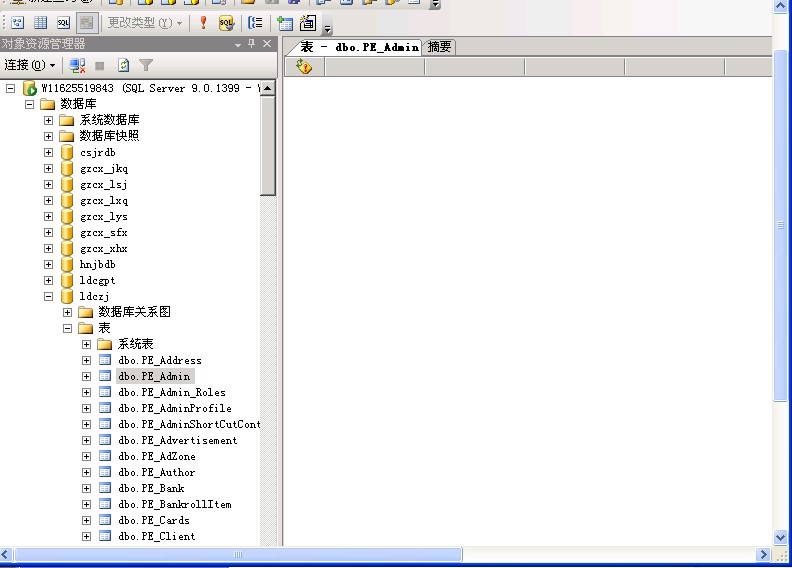

就把备份下载下来,通过备份恢复成功恢复出数据库

把表中的数据全部整理出来

把从数据库中得到的后台地址和管理密码整理成字典

开始了这样操蛋的输入操作。成功进入一后台,getshell就不多讲了

都是内网服务器。而且都是同一网段

有是同样存在跨站限权。

随手打开个目录

该不会是公安局把

算了,至此娄底市政府80%政府网站已经全部沦陷

就到此收手。服务器都开启了3389通过提权还是能拿下的。然后在进行内网渗透的话。估计拿下门户网站也不难。本人已经删除木马!

谢谢

漏洞证明:

修复方案:

渗透渗透就是把漏洞无限制放大嘛。那站密码能不能不用123456

管理用心就好!cert能发点东西不。。好想要安仔!

版权声明:转载请注明来源 果冻好吃@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2014-06-28 22:34

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给湖南分中心处置。按多个网站运行安全风险评分,rank

最新状态:

暂无