漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149462

漏洞标题:搜房网某系统账户体系不严导致大量内部系统可登录(涉及用户信息)

相关厂商:搜房网

漏洞作者: 蓝冰

提交时间:2015-10-26 09:26

修复时间:2015-12-10 19:32

公开时间:2015-12-10 19:32

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-26: 细节已通知厂商并且等待厂商处理中

2015-10-26: 厂商已经确认,细节仅向厂商公开

2015-11-05: 细节向核心白帽子及相关领域专家公开

2015-11-15: 细节向普通白帽子公开

2015-11-25: 细节向实习白帽子公开

2015-12-10: 细节向公众公开

简要描述:

累~

详细说明:

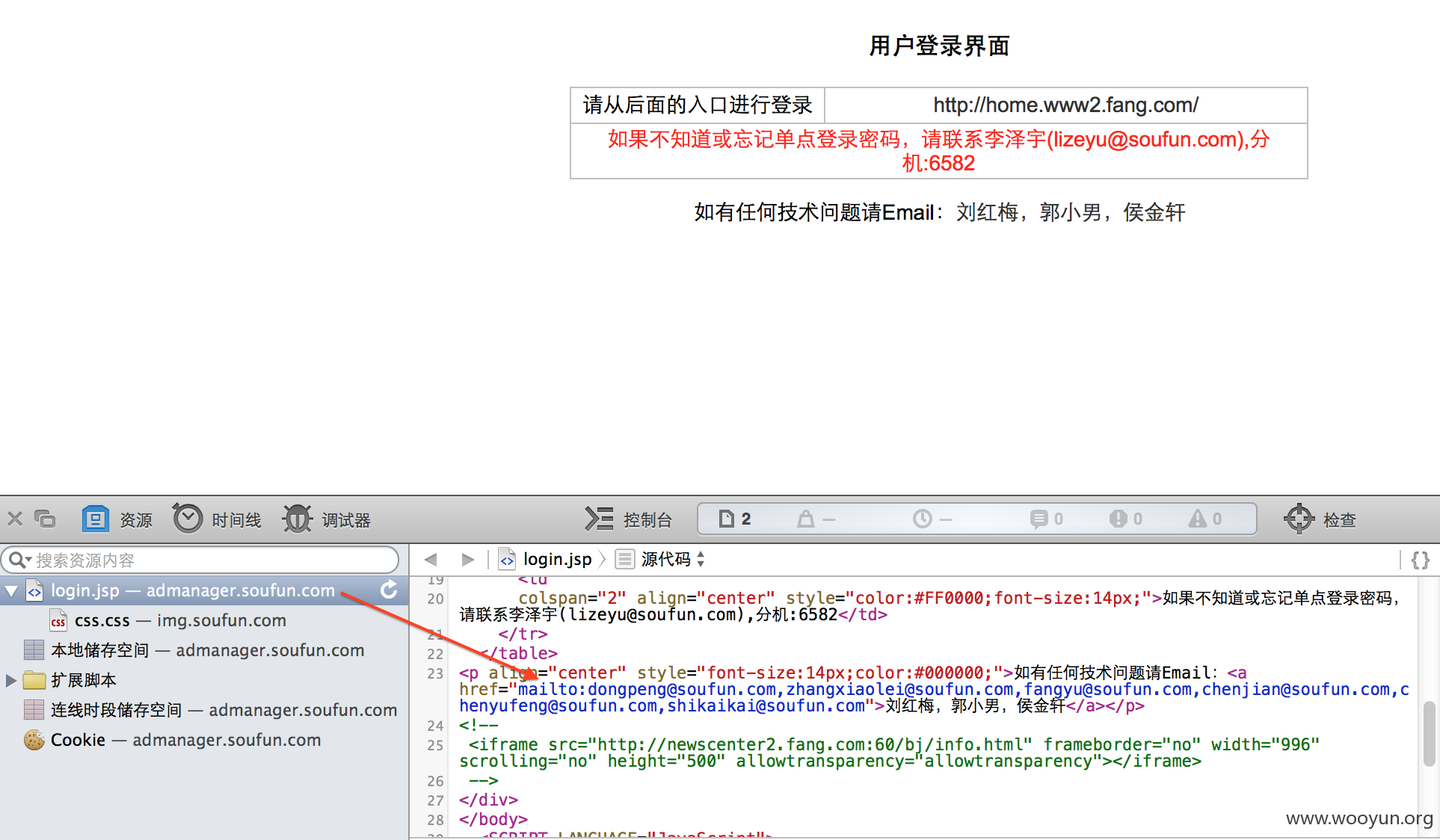

突破点: http://mail.soufun.com/

用的是eyou的邮箱系统,搜房内部自己开发了一个重置密码的功能,但eyou原始的找回密码页面没有阉割.导致可以利用原始的重置密码功能进行邮箱密码重置,接下来就是拼人品加收集信息的时候了.

首先拿出top500挨个尝试(验证码突破不了,只能手动..苦逼)找到了几个用户

邮箱密码均改为wooyun123 下同

但是登录发现没有什么敏感信息,也不是技术部或者运维的.登录了其中一个用户的oa平台,也没有其他内部系统的权限,于是转换思路,抛弃top500,在搜房历史爆出的漏洞中和搜房页面上寻找有用的邮箱.

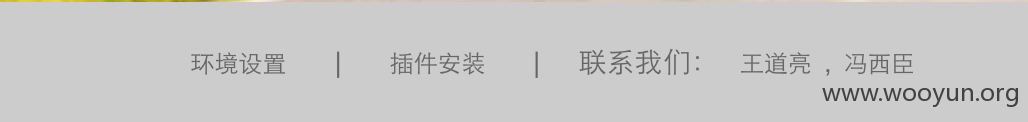

wangdangliang/名字/王道亮

fengxichen/名字/冯西臣

dongpeng/密保问题是生日/用burp爆了几种生日格式最终答案是890207

zhangyajie/名字/张亚杰

liuchang/名字/刘畅

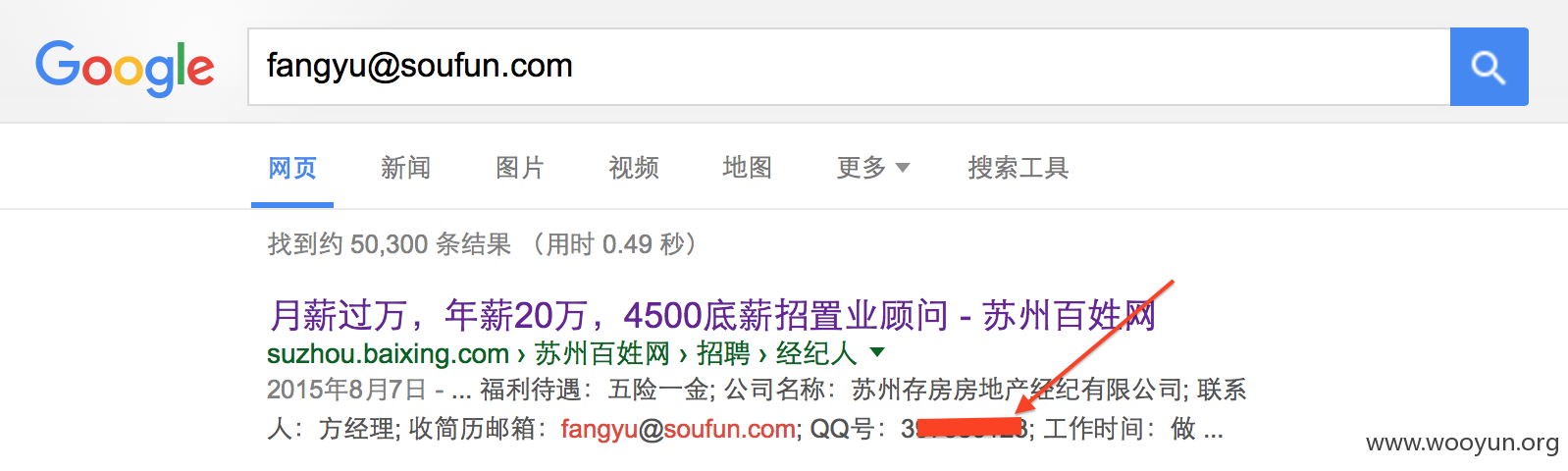

fangyu/这个最坑问题是女儿的名字/

于是谷歌搜索[email protected]

访问qq空间之

小龙女可把你给找到了~最后重置密码收工

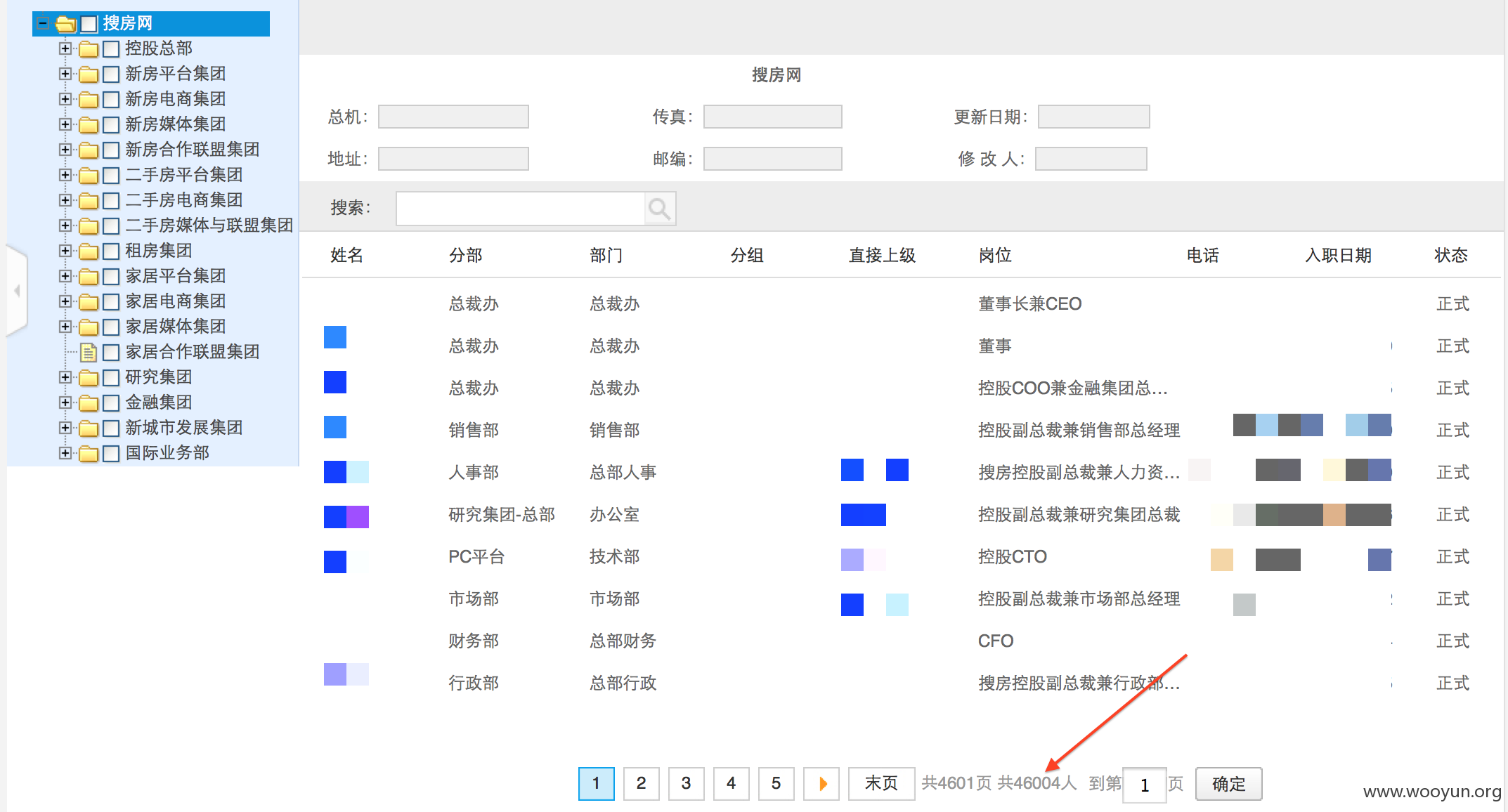

现在有了这么些比较有用的邮箱权限,下一步要拿到oa权限,因为统一认证跳过去的其他内部系统,都放在oa系统里面,233.但是重置oa系统的密码需要邮箱和身份证后6位.测试发现没有验证码也没有次数限制,代表可以爆破了.

挑了感觉权限比较大的,就是他了[email protected] 身份证13-14位是生日取值范围为01-31后四位每位0-9随机(暂时不考虑末位X的情况) 最后想想字典还是挺多的 于是在邮箱翻到了这个人的qq号 访问空间拿到了生日,2333,接下来就很简单了4位爆破 成功重置了oa的密码

登录oa吓尿了oa管理员权限(虽然之前预料到了,哈哈)可以查看所有员工的非常详细的资料.

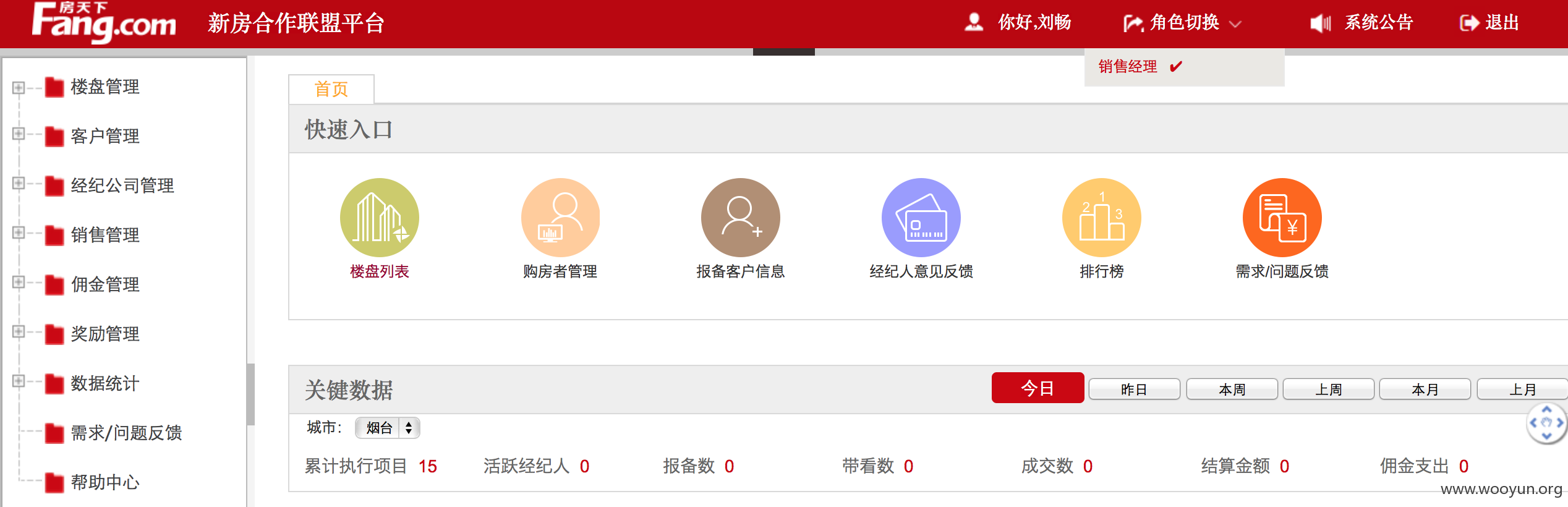

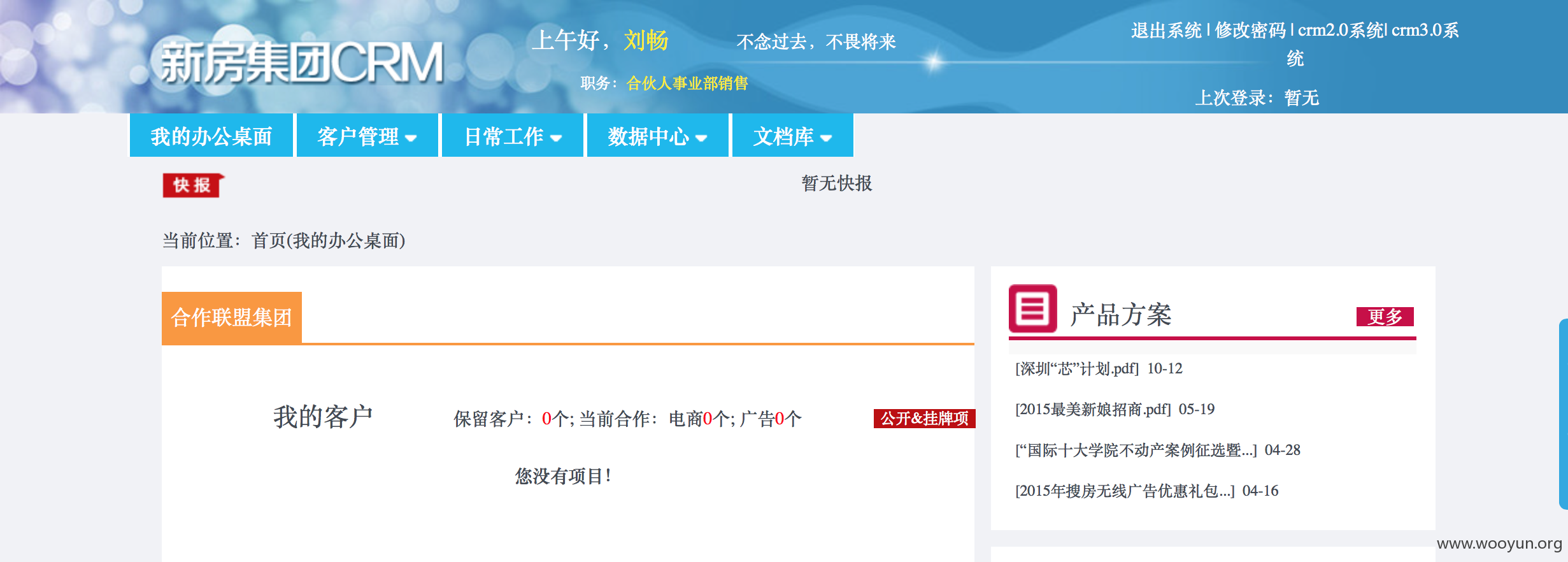

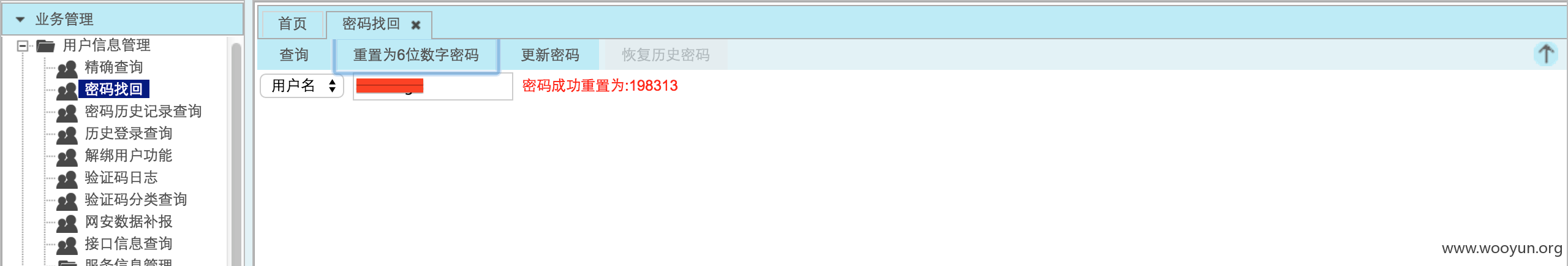

可以重置任意员工的密码,这样接下来就不用在爆破身份证了,直接去邮箱接收密码就OK了,很顺利的把那几个用户的oa给重置了,接着登录oa 无脑跳转其他内部系统,还是有点收获的

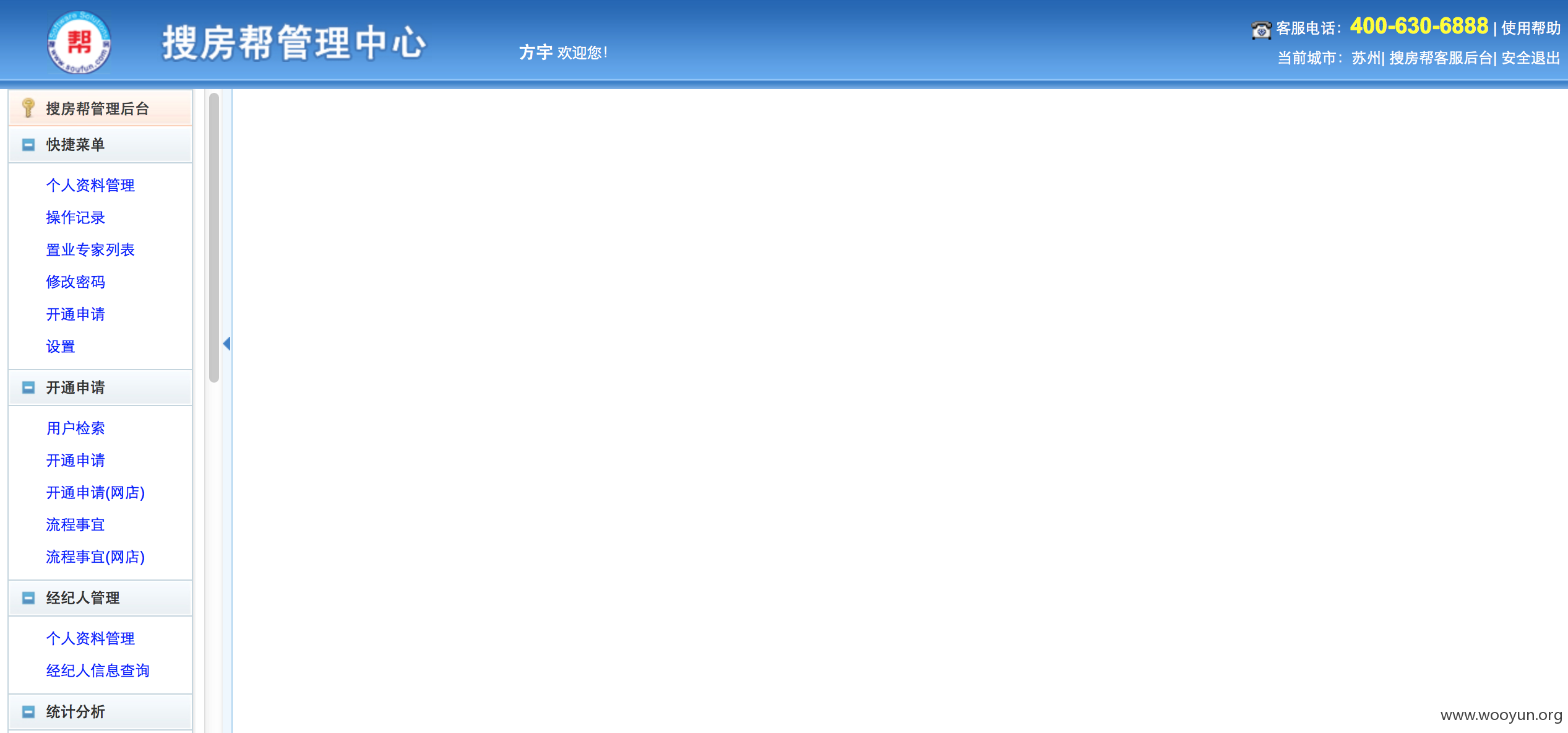

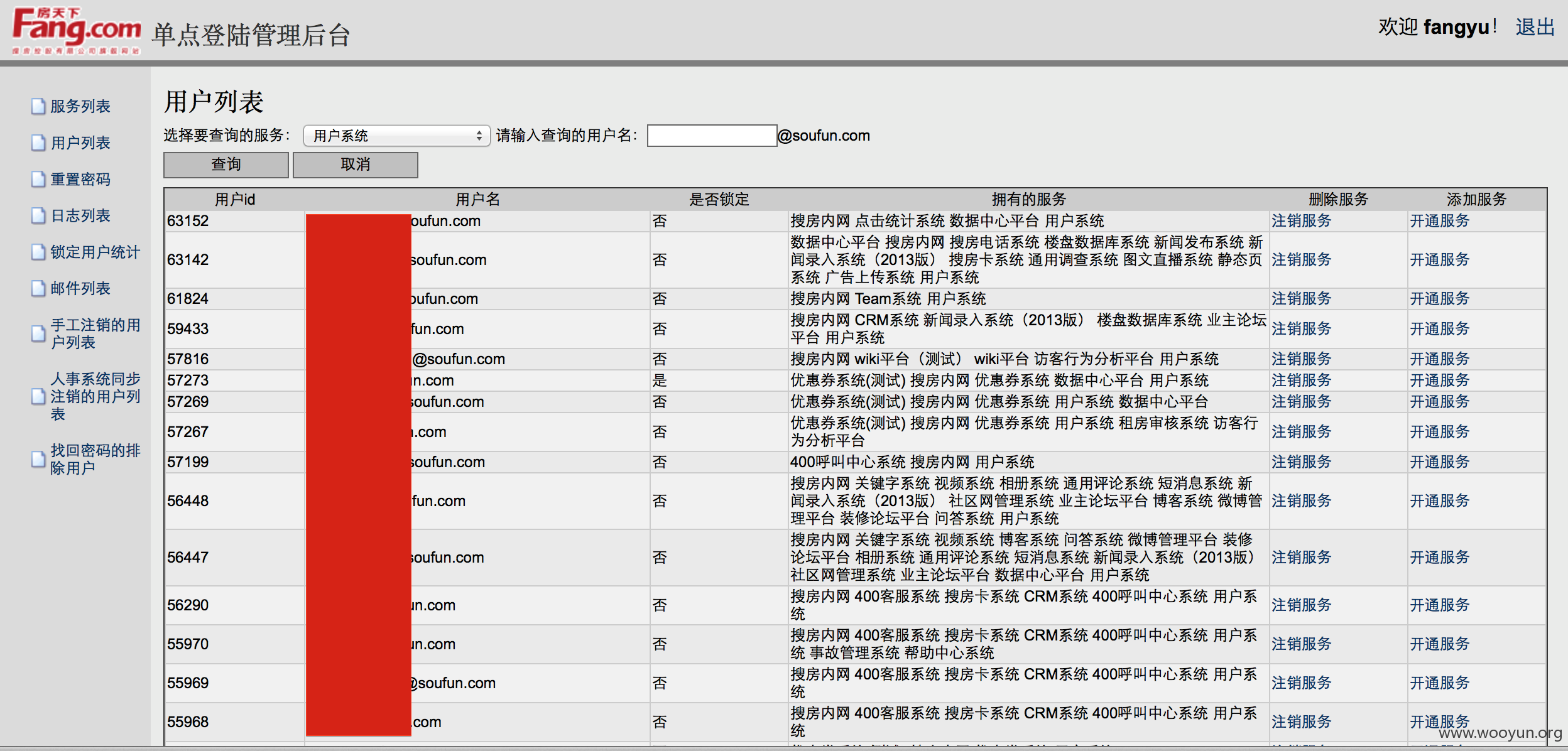

找到了比较有趣的系统 虽然已经废弃了,但如图所示,对用户系统比较感兴趣于是列出了 拥有用户系统管理权限的用户 利用上面的方法如法炮制,重置邮箱,重置oa 进入目标系统

biyanhui/属什么/龙

renhongmin/mingzi/renhongmin

caiyangwei/名字/彩洋威

由于用户系统的权限都不一样 导致重置了3个邮箱(表示抱歉哈)

除了获得用户系统权限外还获得了很多其他系统权限 上图

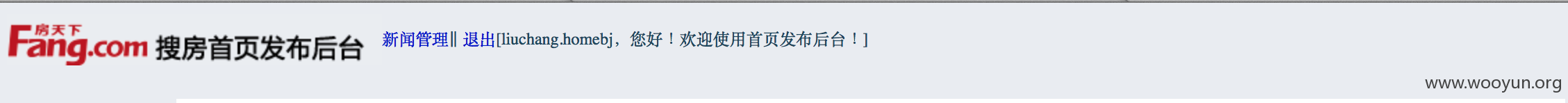

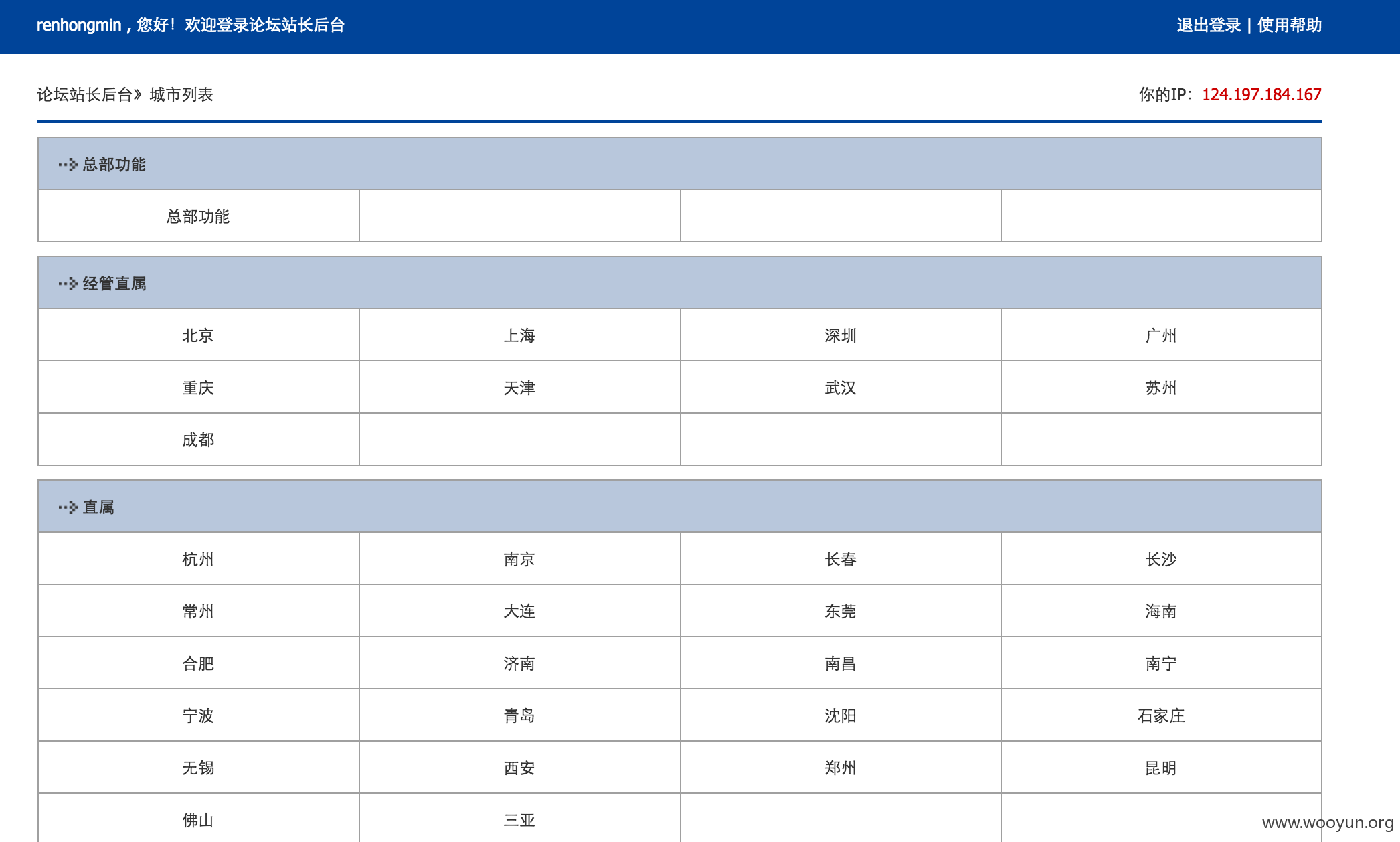

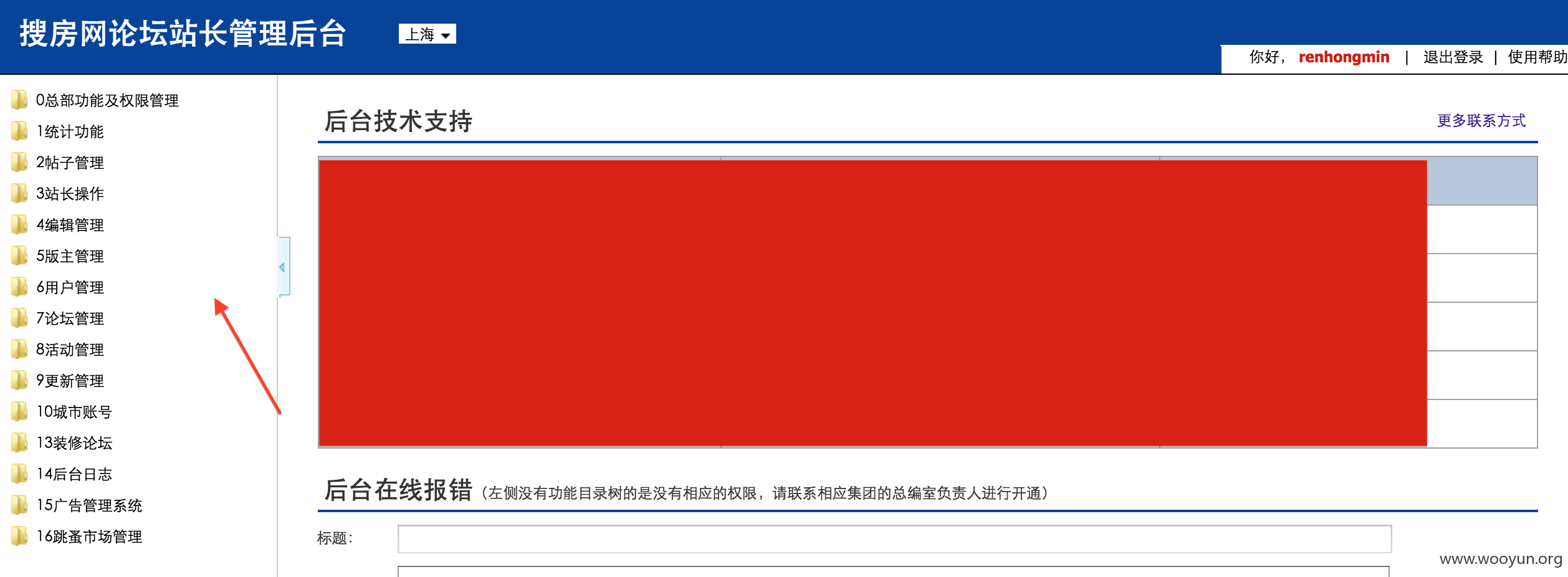

吊渣天,全国所有城市分站论坛

点进去就是这样的

太多了我就不一一截图了

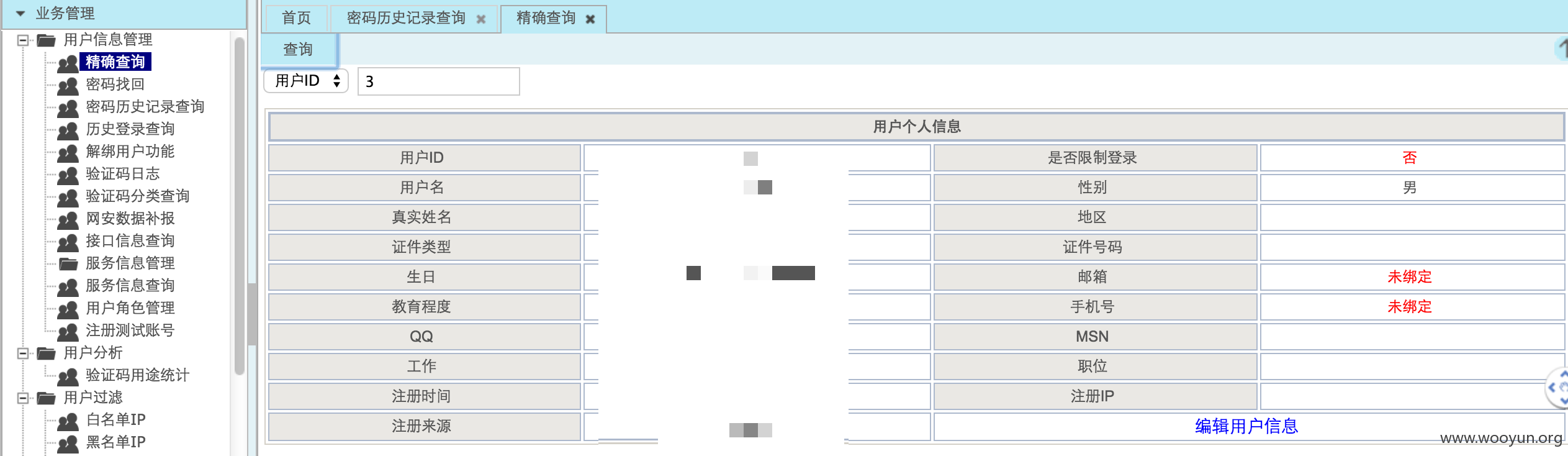

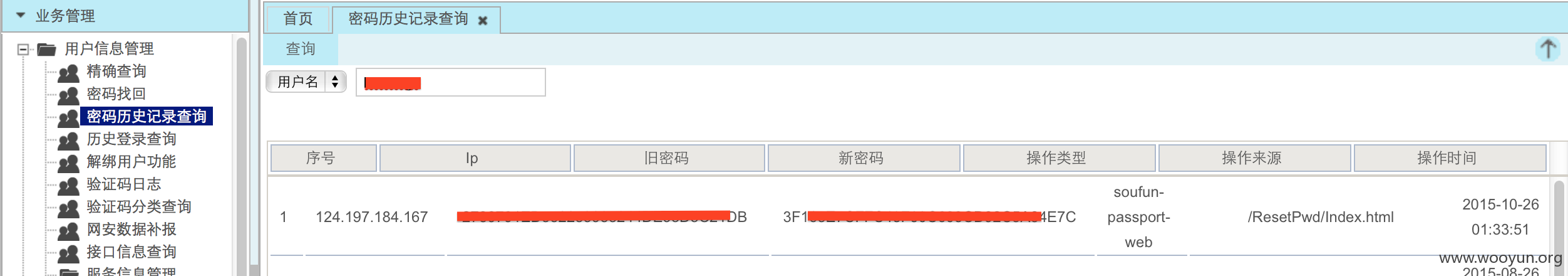

接下来就是搜房的用户库了

可以根据用户名,用户id,手机号,邮箱查看信息

用户只要修改过一次密码就能查到现在的新密码 md5加密

没有改过也没关系 可以重置密码

还可以查看短信验证码

我只能说这后台系统太强大了

至此我的目标也达成了,重置了挺多的邮箱,希望厂商不要介意哇

漏洞证明:

已证明

修复方案:

把邮箱自带的找回密码功能阉割掉

版权声明:转载请注明来源 蓝冰@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-26 19:31

厂商回复:

感谢您对搜房安全的关注,反馈的问题已经处理。

最新状态:

暂无