漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-061617

漏洞标题:江南科友HAC运维审计系统(通杀)SQL注入漏洞(无需登录)

相关厂商:江南科友科技股份有限公司

漏洞作者: 路人甲

提交时间:2014-05-20 16:54

修复时间:2014-08-18 16:56

公开时间:2014-08-18 16:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-20: 细节已通知厂商并且等待厂商处理中

2014-05-25: 厂商已经确认,细节仅向厂商公开

2014-05-28: 细节向第三方安全合作伙伴开放

2014-07-19: 细节向核心白帽子及相关领域专家公开

2014-07-29: 细节向普通白帽子公开

2014-08-08: 细节向实习白帽子公开

2014-08-18: 细节向公众公开

简要描述:

详细说明:

江南科友hac (堡垒机)

无需登录,通杀

0x01 介绍背景

运维安全审计系统(HAC)着眼于解决关键IT基础设施运维安全问题。它能够对Unix和Windows主机、服务器以及网络、安全设备上的数据访问进行安全、有效的操作审计,支持实时监控和事后回放。HAC补了传统审计系统的不足,将运维审计由事件审计提升为内容审计,集身份认证、授权、审计为一体,有效地实现了事前预防、事中控制和事后审计。

0x02 漏洞原因

江南科友该堡垒机由于在登录过程当中,对字符过滤不当,默认是GBK编码,在写入mysql数据库过程当中,采用了该编码,导致产生一个针对中文编码的SQL注入漏洞,熟称“宽字节注入”

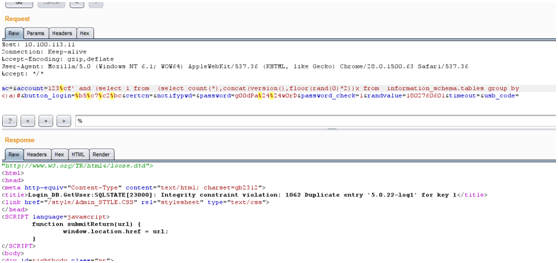

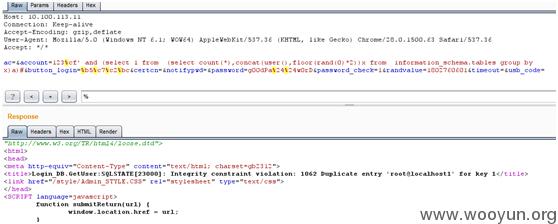

本次属于黑盒测试,效果如下:

其中登录过程当中用户名字段存在“宽字节注入”

如下

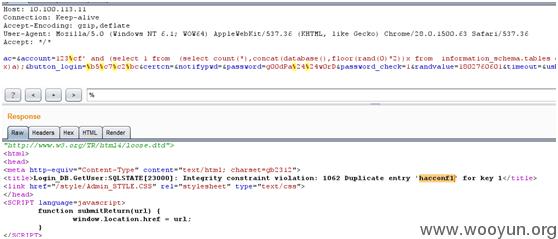

测试效果如下:

数据库为:hacconf1

0x04 修复

更改数据库编码格式吧? 或者采用其他修复方案吧

这种问题应该较多。。。

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-05-25 09:15

厂商回复:

对于内部网络系统,暂无实例进行验证,根据经验以及测试结果先行认定。已经由cnvd通过以往建立的处置渠道向广州江南科友科技股份有限公司 技术服务中心 任工转 报漏 洞情况。

最新状态:

暂无